设置vmware7.0序列号

HorizonClient和Agent安全指南HorizonClient3.

x/4.

x和ViewAgent6.

2.

x/HorizonAgent7.

0.

x2016年9月VMwareHorizon77.

0您可以从VMware网站下载最新的技术文档:https://docs.

vmware.

com/cn/.

如果您对本文档有任何意见或建议,请将反馈信息发送至:docfeedback@vmware.

comVMware,Inc.

3401HillviewAve.

PaloAlto,CA94304www.

vmware.

com威睿信息技术(中国)有限公司北京办公室北京市朝阳区新源南路8号启皓北京东塔8层801www.

vmware.

com/cn上海办公室上海市淮海中路333号瑞安大厦804-809室www.

vmware.

com/cn广州办公室广州市天河路385号太古汇一座3502室www.

vmware.

com/cn版权所有2015-2016VMware,Inc.

保留所有权利.

版权和商标信息HorizonClient和Agent安全指南VMware,Inc.

2目录HorizonClient和Agent安全指南51外部端口6了解View通信协议6HorizonAgent的防火墙规则7客户端和代理使用的TCP和UDP端口72安装的服务、守护程序和进程10ViewAgent或HorizonAgent安装程序在Windows计算机上安装的服务10Windows客户端上安装的服务11在其他客户端和Linux桌面中安装的守护程序113要保护的资源13实施最佳实践来保护客户端系统13配置文件位置13帐户144客户端和代理的安全性设置15配置证书检查15ViewAgent或HorizonAgent配置模板中的安全性相关设置16在Linux桌面上的配置文件中设置选项17HTMLAccess的组策略设置20HorizonClient配置模板中的安全性设置21配置HorizonClient证书验证模式245配置安全协议和密码套件26安全协议和密码套件的默认策略26为特定客户端类型配置安全协议和密码套件35在SSL/TLS中禁用弱密码35为HTMLAccessAgent配置安全协议和密码套件36在View桌面上配置建议策略376客户端和代理日志文件位置38适用于Windows的HorizonClient日志38适用于Mac的HorizonClient日志40适用于Linux的HorizonClient日志41移动设备上的HorizonClient日志42VMware,Inc.

3Windows计算机中的ViewAgent或HorizonAgent日志43Linux桌面日志447应用安全修补程序46为ViewAgent或HorizonAgent应用修补程序46为HorizonClient应用修补程序47HorizonClient和Agent安全指南VMware,Inc.

4HorizonClient和Agent安全指南《HorizonClient和Agent安全指南》提供了VMwareHorizonClient和HorizonAgent(对于Horizon7)或VMwareViewAgent(对于Horizon6)安全功能的简要参考.

本指南是对《View安全指南》指南的补充,后者是为VMwareHorizon6和Horizon7的所有主要和次要版本编写的.

《HorizonClient和Agent安全指南》指南每季度更新一次,这是随每季度发行的客户端和代理软件一起发行的.

HorizonClient是最终用户为连接到远程应用程序或桌面从其客户端设备中启动的应用程序.

ViewAgent(对于Horizon6)或HorizonAgent(对于Horizon7)是在远程桌面或提供远程应用程序的MicrosoftRDS主机的操作系统中运行的代理软件.

本指南包括下列信息:n所需的系统登录帐户.

在系统安装/引导期间创建的帐户登录ID以及如何更改默认值的说明.

n安全性相关的配置选项和设置.

n必须受到保护的资源,如安全性相关的配置文件和密码,以及对安全操作的建议访问控制.

n日志文件的位置及其用途.

n分配给服务用户的特权.

n必须打开或启用以正确运行客户端和代理的外部接口、端口和服务.

n有关客户如何获取并应用最新的安全更新或修补程序的信息.

目标读者这些信息面向IT决策制定者、架构师、管理员以及其他必须熟悉Horizon6或Horizon7安全组件(包括客户端和代理)的人员.

VMware技术出版物词汇表VMware技术出版物提供您可能感到生疏的术语表.

有关VMware技术文档中使用的术语的定义,请转至http://www.

vmware.

com/support/pubs.

VMware,Inc.

5外部端口1为确保产品正常运行,必须根据您需要使用的功能打开不同的端口,以便远程桌面上的客户端和代理可以相互通信.

本章讨论了以下主题:n了解View通信协议nHorizonAgent的防火墙规则n客户端和代理使用的TCP和UDP端口了解View通信协议View组件之间通过几种不同的协议来交换消息.

表1-1.

默认端口中列出了每个协议所用的默认端口.

必要时,您可以更改使用哪些端口号,以遵循组织策略或避免争用问题.

表1-1.

默认端口协议端口JMSTCP端口4001TCP端口4002HTTPTCP端口80HTTPSTCP端口443MMR/CDRTCP端口9427(用于多媒体重定向和客户端驱动器重定向)RDPTCP端口3389PCoIP从HorizonClient的任意TCP端口到远程桌面或应用程序的端口4172.

PCoIP还使用HorizonClient的UDP端口50002(或PCoIP安全网关的UDP端口55000)到远程桌面或应用程序的端口4172的连接.

USB重定向TCP端口32111.

此端口还用于时区同步.

VMwareBlastExtreme如果使用的是Blast安全网关,则为从HorizonClient的任意TCP或UDP端口到远程桌面或应用程序的端口22443,或到View连接服务器、安全服务器或AccessPoint设备的端口8443.

HTMLAccessTCP端口8443(用于连接服务器和安全服务器上的HTMLAccess网关)TCP端口22443(用于ViewAgent或HorizonAgent连接)VMware,Inc.

6HorizonAgent的防火墙规则HorizonAgent安装程序会打开防火墙上的特定TCP端口.

如非特别注明,端口均为传入端口.

表1-2.

在代理安装期间打开的TCP端口协议端口RDP3389USB重定向32111(此端口也用于时区同步)MMR(多媒体重定向)和CDR(客户端驱动器重定向)9427PCoIP4172(TCP和UDP)VMwareBlastExtreme22443(TCP和UDP)HTMLAccess22443代理安装程序为入站RDP连接配置本地防火墙规则,以便与主机操作系统的当前RDP端口(通常为3389)相匹配.

如果在安装后更改了RDP端口号,您必须更改关联的防火墙规则.

如果您指示代理安装程序不启用远程桌面支持,安装程序不会打开端口3389和32111,您必须手动打开这些端口.

如果您使用虚拟机模板作为桌面源,只有在模板为桌面域成员的情况下,防火墙异常才会在部署的桌面中继续存在.

您可以使用Microsoft组策略设置管理本地防火墙例外规则.

有关详细信息,请参阅Microsoft知识库(KB)文章875357.

客户端和代理使用的TCP和UDP端口ViewAgent(对于Horizon6)、HorizonAgent(对于Horizon7)和HorizonClient使用TCP和UDP端口在彼此之间以及与各种ViewServer组件之间进行网络访问.

在Windows客户端、远程桌面和RDS主机中进行安装时,安装程序可以选择性地配置Windows防火墙规则以打开默认使用的端口.

要在安装后更改默认端口,必须手动重新配置Windows防火墙规则以允许通过更新后的端口进行访问.

请参阅《View安装指南》文档中的"替换View服务的默认端口".

表1-3.

ViewAgent或HorizonAgent使用的TCP和UDP端口源端口目标端口协议说明HorizonClient*ViewAgent/HorizonAgent3389TCP到View桌面的MicrosoftRDP流量(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent9427TCPWindowsMediaMMR重定向和客户端驱动器重定向(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent32111TCPUSB重定向和时区同步(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent4172TCP和UDPPCoIP(如果未使用PCoIP安全网关).

注由于源端口有所不同,请参阅此表格下面的注释.

HorizonClient和Agent安全指南VMware,Inc.

7源端口目标端口协议说明HorizonClient*HorizonAgent22443TCP和UDPVMwareBlastExtreme(如果使用直接连接而不是安全加密链路连接).

浏览器*ViewAgent/HorizonAgent22443TCPHTMLAccess(如果使用直接连接而不是安全加密链路连接).

安全服务器、View连接服务器或AccessPoint设备*ViewAgent/HorizonAgent3389TCP到View桌面的MicrosoftRDP流量(使用安全加密链路连接时).

安全服务器、View连接服务器或AccessPoint设备*ViewAgent/HorizonAgent9427TCPWindowsMediaMMR重定向和客户端驱动器重定向(使用安全加密链路连接时).

安全服务器、View连接服务器或AccessPoint设备*ViewAgent/HorizonAgent32111TCPUSB重定向和时区同步(使用安全加密链路连接时).

安全服务器、View连接服务器或AccessPoint设备55000ViewAgent/HorizonAgent4172UDPPCoIP(非SALSA20)(如果使用PCoIP安全网关).

安全服务器、View连接服务器或AccessPoint设备*ViewAgent/HorizonAgent4172TCPPCoIP(如果使用PCoIP安全网关).

安全服务器、View连接服务器或AccessPoint设备*HorizonAgent22443TCPVMwareBlastExtreme(如果使用Blast安全网关).

安全服务器、View连接服务器或AccessPoint设备*ViewAgent/HorizonAgent22443TCPHTMLAccess(如果使用Blast安全网关).

ViewAgent/HorizonAgent*View连接服务器4001、4002TCPJMSSSL流量.

ViewAgent/HorizonAgent4172HorizonClient*UDPPCoIP(如果未使用PCoIP安全网关).

注由于目标端口有所不同,请参阅此表格下面的注释.

ViewAgent/HorizonAgent4172View连接服务器、安全服务器或AccessPoint设备55000UDPPCoIP(非SALSA20)(如果使用PCoIP安全网关).

注代理用于PCoIP的UDP端口号可能会发生更改.

如果正在使用端口50002,代理将选择50003.

如果正在使用端口50003,代理将选择50004,依此类推.

您必须使用ANY配置防火墙(表中列出星号(*)的情况).

RDS主机上的HorizonAgent中的Windows防火墙规则将一组连续的UDP端口(256个)显示为入站流量的打开端口.

这些端口供HorizonAgent上的VMWareBlastExtreme内部使用.

RDS主机上的一个特殊Microsoft签名驱动程序可以阻止外部来源传送到这些端口的入站流量.

该Microsoft签名驱动程序导致Windows防火墙不打开这些端口.

HorizonClient和Agent安全指南VMware,Inc.

8表1-4.

HorizonClient使用的TCP和UDP端口源端口目标端口协议说明HorizonClient*View连接服务器、安全服务器或AccessPoint设备443TCP用于登录View的HTTPS(在使用安全加密链路连接时此端口还用于转发).

HorizonClient*ViewAgent/HorizonAgent3389TCP到View桌面的MicrosoftRDP流量(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent9427TCPWindowsMediaMMR重定向和客户端驱动器重定向(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent32111TCPUSB重定向和时区同步(如果使用直接连接而不是安全加密链路连接).

HorizonClient*ViewAgent/HorizonAgent4172TCP和UDPPCoIP(如果未使用PCoIP安全网关).

注由于源端口有所不同,请参阅此表格下面的注释.

HorizonClient*View连接服务器、安全服务器或AccessPoint设备4172TCP和UDPPCoIP(非SALSA20)(如果使用PCoIP安全网关).

注由于源端口有所不同,请参阅此表格下面的注释.

ViewAgent/HorizonAgent4172HorizonClient*UDPPCoIP(如果未使用PCoIP安全网关).

注由于目标端口有所不同,请参阅此表格下面的注释.

安全服务器、View连接服务器或AccessPoint设备4172HorizonClient*UDPPCoIP(非SALSA20)(如果使用PCoIP安全网关).

注由于目标端口有所不同,请参阅此表格下面的注释.

HorizonClient*View连接服务器、安全服务器或AccessPoint设备8443TCPHTMLAccess和VMwareBlastExtreme(如果使用Blast安全网关).

HorizonClient*View连接服务器、安全服务器或AccessPoint设备8443UDPVMwareBlastExtreme(如果使用Blast安全网关).

注Linux桌面不使用此端口.

注客户端用于PCoIP的UDP端口号可能会发生更改.

如果正在使用端口50002,客户端将选择50003.

如果正在使用端口50003,客户端将选择50004,依此类推.

您必须使用ANY配置防火墙(表中列出星号(*)的情况).

HorizonClient和Agent安全指南VMware,Inc.

9安装的服务、守护程序和进程2在您运行客户端或代理安装程序时,会安装多个组件.

本章讨论了以下主题:nViewAgent或HorizonAgent安装程序在Windows计算机上安装的服务nWindows客户端上安装的服务n在其他客户端和Linux桌面中安装的守护程序ViewAgent或HorizonAgent安装程序在Windows计算机上安装的服务远程桌面和应用程序的运行取决于多项Windows服务.

表2-1.

ViewAgent(对于Horizon6)或HorizonAgent(对于Horizon7)服务服务名称启动类型说明VMwareBlast自动为HTMLAccess提供服务,以及使用VMwareBlastExtreme协议连接到本地客户端.

VMwareHorizonViewAgent自动为ViewAgent/HorizonAgent提供服务.

VMwareHorizonViewComposerGuestAgentServer自动当此虚拟机属于ViewComposer链接克隆桌面池时提供服务.

VMwareHorizonViewPersonaManagement自动(如果该功能已启用);否则被禁用为VMwarePersonaManagement功能提供服务.

VMwareHorizonView脚本主机已禁用为运行启动会话脚本提供支持,在桌面会话开始前配置桌面安全策略(如有).

策略基于客户端设备和用户位置.

VMwareNetlinkSupervisorService自动为了支持扫描仪重定向功能和串行端口重定向功能,为内核与用户空间进程之间的信息传输提供监控服务.

VMwareScannerRedirectionClientService自动(ViewAgent6.

0.

2和更高版本)为扫描仪重定向功能提供服务.

VMwareSerialComClientService自动(ViewAgent6.

1.

1和更高版本)为串行端口重定向功能提供服务.

VMwareSnapshotProvider手动为用于克隆的虚拟机快照提供服务.

VMwareTools自动为同步主机与客户机操作系统之间的对象提供支持,这可以提高虚拟机客户机操作系统的性能并增强虚拟机的管理功能.

VMware,Inc.

10服务名称启动类型说明VMwareUSBArbitrationService自动枚举连接到客户端的各种USB设备,确定哪些设备连接到客户端,哪些设备连接到远程桌面.

VMwareViewUSB自动为USB重定向功能提供服务.

Windows客户端上安装的服务HorizonClient的运行取决于多项Windows服务.

表2-2.

HorizonClient服务服务名称启动类型描述VMwareHorizonClient自动提供HorizonClient服务.

VMwareNetlinkSupervisorService自动为了支持扫描仪重定向功能和串行端口重定向功能,为内核与用户空间进程之间的信息传输提供监控服务.

VMwareScannerRedirectionClientService自动(HorizonClient3.

2及更高版本)为扫描仪重定向功能提供服务.

VMwareSerialComClientService自动(HorizonClient3.

4及更高版本)为串行端口重定向功能提供服务.

VMwareUSBArbitrationService自动枚举连接到客户端的各种USB设备,确定哪些设备连接到客户端,哪些设备连接到远程桌面.

VMwareViewUSB自动为USB重定向功能提供服务.

在其他客户端和Linux桌面中安装的守护程序出于安全目的,了解HorizonClient是否安装任何守护程序或进程很重要.

表2-3.

按客户端类型显示的、由HorizonClient安装的服务、进程或守护程序类型服务、进程或守护程序Linux客户端nvmware-usbarbitrator,它枚举连接到客户端的各种USB设备,并确定哪些设备连接到客户端,哪些设备连接到远程桌面.

nvmware-view-used,它为USB重定向功能提供服务.

注如果您在安装过程中单击安装后注册并启动服务复选框,这些守护程序会自动启动.

这些进程以root身份运行.

Mac客户端HorizonClient不会创建任何守护程序.

Chrome客户端HorizonClient在一个Android进程中运行.

HorizonClient不会创建任何守护程序.

iOS客户端HorizonClient不会创建任何守护程序.

Android客户端HorizonClient在一个Android进程中运行.

HorizonClient不会创建任何守护程序.

HorizonClient和Agent安全指南VMware,Inc.

11类型服务、进程或守护程序Windows应用商店客户端HorizonClient不会创建或触发任何系统服务.

Linux桌面nStandaloneAgent,它以root特权运行,在Linux系统启动和运行时运行.

StandaloneAgent与View连接服务器通信,执行远程桌面会话管理(建立或停止会话、为View连接服务器中的代理更新远程桌面状态).

nVMwareBlastServer,它是由StandaloneAgent在接收到View连接服务器的StartSession请求时启动.

VMwareBlastServer守护程序以vmwblast(LinuxAgent安装时创建的系统帐户)特权运行.

它通过内部MKSControl通道与StandaloneAgent通信,并使用Blast协议与HorizonClient通信.

HorizonClient和Agent安全指南VMware,Inc.

12要保护的资源3这些资源包括相关配置文件、密码和访问控制.

本章讨论了以下主题:n实施最佳实践来保护客户端系统n配置文件位置n帐户实施最佳实践来保护客户端系统您应当通过实施最佳实践来保护客户端系统.

n确保客户端系统被配置为在空闲一定时间后进入睡眠状态,并在计算机被唤醒前要求用户输入密码.

n要求用户在启动客户端系统时输入用户名和密码.

不要将客户端系统配置为允许自动登录.

n对于Mac客户端系统,请考虑为密钥串和用户帐户设置不同的密码.

如果密码不同,用户会在系统为其输入任何密码前收到提示.

另外还要考虑开启FileVault保护.

配置文件位置必须保护的资源包括与安全性相关的配置文件.

表3-1.

按客户端类型显示的配置文件位置类型目录路径Linux客户端当HorizonClient启动时,配置设置将从多个位置按以下顺序进行处理:1/etc/vmware/view-default-config2~/.

vmware/view-preferences3/etc/vmware/view-mandatory-config如果在多个位置都定义了某个设置,所采用的值是从最后的文件或命令行选项读取的值.

Windows客户端可能包含某些私人信息的用户设置位于以下文件中:C:\Users\user-name\AppData\Roaming\VMware\VMwareHorizonViewClient\prefs.

txtVMware,Inc.

13类型目录路径Mac客户端在Mac客户端启动后生成了一些配置文件.

n$HOME/Library/Preferences/com.

vmware.

horizon.

plistn$HOME/Library/Preferences/com.

vmware.

vmrc.

plistn$HOME/Library/Preferences/com.

vmware.

horizon.

keyboard.

plistn/Library/Preferences/com.

vmware.

horizon.

plistChrome客户端与安全性相关的设置位于用户界面中,而非配置文件中.

配置文件对任何用户均不可见.

iOS客户端与安全性相关的设置位于用户界面中,而非配置文件中.

配置文件对任何用户均不可见.

Android客户端与安全性相关的设置位于用户界面中,而非配置文件中.

配置文件对任何用户均不可见.

Windows应用商店客户端与安全性相关的设置位于用户界面中,而非配置文件中.

配置文件对任何用户均不可见.

ViewAgent或HorizonAgent(使用Windows操作系统的远程桌面)与安全性相关设置仅位于Windows注册表中.

Linux桌面您可以使用文本编辑器打开以下配置文件并指定与SSL相关的设置.

/etc/vmware/viewagent-custom.

conf帐户客户端用户必须拥有ActiveDirectory帐户.

HorizonClient用户帐户在ActiveDirectory中为有权访问远程桌面和应用程序的用户配置用户帐户.

如果您打算使用RDP协议,用户帐户必须是远程桌面用户组的成员.

通常,最终用户不应是View管理员.

如果View管理员需要验证用户体验,请单独创建并授权一个测试帐户.

在桌面上,View最终用户不应是特权组(例如管理员)成员,因为那样的话,他们就能修改锁定的配置文件和Windows注册表.

安装过程中创建的系统帐户HorizonClient应用程序不会在任何类型的客户端上创建任何服务用户帐户.

对于适用于Windows的HorizonClient创建的服务,登录ID为LocalSystem.

在Mac客户端上,在首次启动时,用户必须授予本地管理员访问权限以启动USB和虚拟打印(ThinPrint)服务.

在这些服务首次启动后,标准用户对它们便具有执行权限.

同样地,在Linux客户端上,如果在安装过程中单击安装后注册并启动服务复选框,vmware-usbarbitrator和vmware-view-used守护程序会自动启动.

这些进程以root身份运行.

ViewAgent或HorizonAgent不会在Windows桌面上创建任何服务用户帐户.

在Linux桌面上,会创建一个系统帐户vmwblast.

在Linux桌面上,StandaloneAgent守护程序以root特权运行,而VmwareBlastServer守护程序以vmwblast特权运行.

HorizonClient和Agent安全指南VMware,Inc.

14客户端和代理的安全性设置4可以通过多种客户端和代理设置调整配置的安全性.

您可以通过使用组策略对象或编辑Windows注册表设置来访问远程桌面和Windows客户端的设置.

对于与日志收集有关的配置设置,请参阅第6章客户端和代理日志文件位置.

对于与安全协议和密码套件有关的配置设置,请参阅第5章配置安全协议和密码套件.

本章讨论了以下主题:n配置证书检查nViewAgent或HorizonAgent配置模板中的安全性相关设置n在Linux桌面上的配置文件中设置选项nHTMLAccess的组策略设置nHorizonClient配置模板中的安全性设置n配置HorizonClient证书验证模式配置证书检查管理员可以配置证书验证模式来实现一系列功能,例如始终执行完整验证.

还可以配置是否允许最终用户在任意或部分服务器证书检查失败时选择是否拒绝客户端连接.

证书检查针对的是Viewserver和HorizonClient之间的SSL/TLS连接.

管理员可以配置验证模式来使用以下某个策略:n允许最终用户选择验证模式.

该列表的其余部分介绍了三种验证模式.

n(不验证)不执行证书检查.

n(警告)如果自签名证书由服务器呈现,最终用户将收到警告.

用户可以选择是否允许该类型的连接.

n(完整安全性)执行完整验证,并拒绝未通过完整验证的连接.

证书验证包括以下检查:n证书是否已被吊销n除了验证发件人身份和加密服务器通信外,证书还有什么其他用途也就是说,证书类型是否正确n证书是否过期,还是仅在未来有效也就是说,根据计算机时钟,证书是否有效VMware,Inc.

15n证书上的公用名是否与发送它的服务器主机名称匹配如果负载平衡器将HorizonClient重定向到使用与HorizonClient中输入的主机名不匹配的证书的服务器,会出现不匹配.

可能出现不匹配的另一个原因是,您在客户端输入的是IP地址,而不是主机名.

n证书是否由未知或不受信任的证书颁发机构(CA)签署自签名证书是一种不受信任的CA类型.

要通过这项检查,证书的信任链必须源于设备的本地证书存储区.

有关如何在特定类型客户端中配置证书检查的信息,请参阅适用于特定类型客户端的《使用VMwareHorizonClient》文档.

这些文档可以从HorizonClient文档页面获取,网址为https://www.

vmware.

com/support/viewclients/doc/viewclients_pubs-archive.

html.

这些文档还包含有关使用自签名证书的信息.

ViewAgent或HorizonAgent配置模板中的安全性相关设置在ViewAgent或HorizonAgent的ADM模板文件(vdm_agent.

adm)中提供了安全性相关设置.

除非另作说明,上述设置中仅包含一项"计算机配置"设置.

安全性设置存储在客户机上的注册表HKLM\Software\VMware,Inc.

\VMwareVDM\Agent\Configuration中.

表4-1.

ViewAgent(对于Horizon6)或HorizonAgent(对于Horizon7)配置模板中的安全性相关设置设置说明AllowDirectRDP决定除HorizonClient设备之外的客户端是否可以使用RDP直接连接到远程桌面.

如果禁用此设置,代理将只允许通过HorizonClient建立且受View管理的连接.

从适用于Mac的HorizonClient中连接到远程桌面时,不要禁用AllowDirectRDP设置.

如果禁用该设置,连接会失败并返回访问被拒绝错误.

默认情况下,用户登录到View桌面会话时,可以使用RDP从View外部连接虚拟机.

RDP连接会终止View桌面会话,View用户未保存的数据和设置可能会丢失.

除非关闭外部RDP连接,否则View用户无法登录到桌面.

为避免这种情况,请禁用AllowDirectRDP设置.

重要事项为确保View正常运行,每个桌面的客户机操作系统中都必须运行Windows远程桌面服务.

您可以使用该设置防止用户通过RDP直接连接到其桌面.

默认情况下,将启用该设置.

等效的Windows注册表值为AllowDirectRDP.

AllowSingleSignon确定是否通过单点登录(SSO)将用户连接到桌面和应用程序.

启用该设置时,用户在登录到服务器时仅需要输入一次凭据.

禁用该设置时,用户必须在进行远程连接时重新进行身份验证.

默认情况下,将启用该设置.

等效的Windows注册表值为AllowSingleSignon.

CommandsToRunOnConnect指定在会话首次连接时运行的一组命令或命令脚本.

默认情况下未指定列表.

等效的Windows注册表值为CommandsToRunOnConnect.

CommandsToRunOnDisconnect指定在会话断开连接时运行的一组命令或命令脚本.

默认情况下未指定列表.

等效的Windows注册表值为CommandsToRunOnReconnect.

HorizonClient和Agent安全指南VMware,Inc.

16设置说明CommandsToRunOnReconnect指定在会话断开后重新连接时运行的一组命令或命令脚本.

默认情况下未指定列表.

等效的Windows注册表值为CommandsToRunOnDisconnect.

ConnectionTicketTimeout指定View连接票证的有效时间(以秒为单位).

连接代理时,HorizonClient设备使用连接票证进行验证和单点登录.

出于安全性原因,连接票证仅在有限时间内有效.

当用户连接到远程桌面时,必须在连接票证超时或会话超时之前进行身份验证.

如果未配置该设置,则使用默认超时时限900秒.

等效的Windows注册表值为VdmConnectionTicketTimeout.

CredentialFilterExceptions指定不允许加载代理CredentialFilter的可执行文件.

文件名不得包含路径或后缀.

使用分号分隔多个文件名.

默认情况下未指定列表.

等效的Windows注册表值为CredentialFilterExceptions.

有关这些设置及其安全性影响的详细信息,请参阅《View管理指南》文档.

在Linux桌面上的配置文件中设置选项您可以向文件/etc/vmware/config或/etc/vmware/viewagent-custom.

conf添加条目,以配置某些选项.

在ViewAgent或HorizonAgent的安装过程中,安装程序将两个配置模板文件config.

template和viewagent-custom.

conf.

template复制到/etc/vmware中.

此外,如果/etc/vmware/config和/etc/vmware/viewagent-custom.

conf文件不存在,安装程序将config.

template复制到config,并将viewagent-custom.

conf.

template复制到viewagent-custom.

conf.

在模板文件中会列出并记录所有配置选项.

要设置某个选项,只需移除注释和更改相关值即可.

在进行配置更改后,重新引导Linux以使更改生效.

/etc/vmware/config中的配置选项VMwareBlastServer及其相关插件使用配置文件/etc/vmware/config.

表4-2.

/etc/vmware/config中的配置选项选项值默认说明VVC.

ScRedir.

EnableTRUE或FALSETRUE设置该选项以禁用智能卡重定向.

VVC.

logLevelFATAL、ERROR、WARN、INFO、DEBUG或TRACEINFO使用该选项设置VVC代理节点的日志级别.

VVC.

RTAV.

EnableTRUE或FALSETRUE设置该选项以禁用音频输入.

HorizonClient和Agent安全指南VMware,Inc.

17选项值默认说明Clipboard.

Direction0、1、2或32该选项确定剪贴板重定向策略.

n0-禁用剪贴板重定向.

n1-启用双向剪贴板重定向.

n2-仅启用从客户端到远程桌面的剪贴板重定向.

n3-仅启用从远程桌面到客户端的剪贴板重定向.

mksVNCServer.

useXExtButtonMappingTRUE或FALSEFALSE设置该选项以在SLED11SP3上启用或禁用左手鼠标支持.

mksvhan.

clipboardSize整数1024使用该选项指定用于复制和粘贴操作的剪贴板最大大小.

RemoteDisplay.

maxBandwidthKbps整数4096000指定VMwareBlast会话的最大带宽(以千比特/秒(kbps)为单位).

此带宽包括所有图像处理、音频、虚拟通道以及VMwareBlast控制流量.

最大值为4Gbps(4096000).

RemoteDisplay.

maxFPS整数60指定屏幕更新的最大速率.

使用此设置可管理用户占用的平均带宽.

有效值应介于3和60之间.

默认值为每秒更新60次.

RemoteDisplay.

enableStatsTRUE或FALSEFALSE启用或禁用mks日志中的Blast协议统计信息,例如带宽、FPS、RTT等.

RemoteDisplay.

allowH264TRUE或FALSETRUE设置该选项以启用或禁用H.

264编码.

vdpservice.

log.

logLevelFATAL、ERROR、WARN、INFO、DEBUG或TRACEINFO使用该选项设置vdpservice的日志级别.

RemoteDisplay.

qpmaxH264可用值范围:0-5136使用此选项可设置H264minQP量化参数,该参数用来为配置为使用H.

264编码的远程显示指定最佳图像质量.

应将该值设置为大于为RemoteDisplay.

qpminH264设置的值.

RemoteDisplay.

qpminH264可用值范围:0-5110使用此选项可设置H264maxQP量化参数,该参数用来为配置为使用H.

264编码的远程显示指定最低图像质量.

应将该值设置为小于为RemoteDisplay.

qpmaxH264设置的值.

RemoteDisplay.

minQualityJPEG可用值范围:1-10025指定使用JPEG/PNG编码时桌面显示的图像质量.

低质量设置用于经常变化的屏幕区域,例如,发生滚动时.

RemoteDisplay.

midQualityJPEG可用值范围:1-10035指定使用JPEG/PNG编码时桌面显示的图像质量.

用于设置桌面显示的中等质量设置.

RemoteDisplay.

maxQualityJPEG可用值范围:1-10090指定使用JPEG/PNG编码时桌面显示的图像质量.

高质量设置用于较为静态的屏幕区域,从而产生更好的图像质量.

/etc/vmware/viewagent-custom.

conf中的配置选项JavaStandaloneAgent使用配置文件/etc/vmware/viewagent-custom.

conf.

HorizonClient和Agent安全指南VMware,Inc.

18表4-3.

/etc/vmware/viewagent-custom.

conf中的配置选项选项值默认说明SubnetNULL或采用IP地址/CIDR格式的网络地址和掩码NULL如果多个本地IP地址具有不同的子网,请使用该选项设置Linux代理为View连接服务器提供的子网.

如果在Linux代理计算机上检测到多个子网配置,则需要使用该选项指定Linux代理应使用的正确子网.

例如,如果在Linux计算机上安装了Docker,则会将其作为虚拟网络适配器引入.

要避免Linux代理将Docker作为虚拟网络适配器,您必须设置该选项以使用实际物理网络适配器.

您必须指定IP地址/CIDR格式的值.

例如,Subnet=192.

168.

1.

0/24.

NULL意味着Linux代理随机选择IP地址.

SSOEnableTRUE或FALSETRUE设置该选项以禁用单点登录(SSO).

SSOUserFormat文本字符串[username]使用该选项以指定用于单点登录的登录名称格式.

默认值只包含用户名.

如果还需要域名,请设置该选项.

通常,登录名称是域名加上一个特殊字符,再加上用户名.

如果特殊字符是反斜杠,则必须使用另一个反斜杠对其进行转义.

登录名称格式示例:nSSOUserFormat=[domain]\\[username]nSSOUserFormat=[domain]+[username]nSSOUserFormat=[username]@[domain]StartBlastServerTimeout整数20该选项决定VMwareBlastServer进程初始化的时间长短(以秒为单位).

如果进程在此超时值内未准备就绪,用户登录将失败.

SSLCiphers文本字符串!

aNULL:kECDH+AESGCM:ECDH+AESGCM:RSA+AESGCM:kECDH+AES:ECDH+AES:RSA+AES使用该选项以指定密码列表.

您必须使用https://www.

openssl.

org/docs/manmaster/apps/ciphers.

html中定义的格式.

SSLProtocols文本字符串TLSv1_1:TLSv1_2使用该选项以指定安全协议.

支持的协议是TLSv1.

0、TLSv1.

1和TLSv1.

2.

SSLCipherServerPreferenceTRUE或FALSETRUE使用该选项以启用或禁用选项SSL_OP_CIPHER_SERVER_PREFERENCE.

有关更多信息,请参阅https://www.

openssl.

org/docs/manmaster/ssl/SSL_CTX_set_options.

html.

LogCnt整数-1使用该选项设置在/tmp/vmware-root中保留的日志文件数.

n-1-全部保留n0-全部删除n>0-保留的日志计数.

HorizonClient和Agent安全指南VMware,Inc.

19选项值默认说明RunOnceScript使用该选项以使克隆的虚拟机重新加入AD.

设置在主机名发生更改后运行一次的脚本.

指定的脚本仅在首次主机名更改后执行一次.

在代理安装后,当代理服务启动并且主机名发生了更改时,该脚本会以root权限执行.

例如,对于Winbind解决方案,您必须通过Winbind使基础虚拟机加入AD,并将该选项设置为一个脚本路径.

这必须包含域重新加入命令/usr/bin/netadsjoin-U%.

在虚拟机克隆后,操作系统自定义将更改主机名.

当代理服务启动时,将执行该脚本以使克隆的虚拟机加入AD.

RunOnceScriptTimeout120使用此选项设置RunOnceScript选项的超时时间,以秒为单位.

例如,设置RunOnceScriptTimeout=120注VMwareBlastServer进程有三个安全选项:SSLCiphers、SSLProtocols和SSLCipherServerPreference.

在启动VMwareBlastServer进程时,JavaStandaloneAgent将这些选项作为参数传递.

启用Blast安全网关(BSG)时,这些选项会影响BSG和Linux桌面之间的连接.

当BSG被禁用时,这些选项会影响客户端和Linux桌面之间的连接.

HTMLAccess的组策略设置HTMLAccess的组策略设置已在模板文件vdm_blast.

adm中指定.

此模板适用于VMwareBlast显示协议,该协议是HTMLAccess使用的唯一显示协议.

对于HTMLAccess4.

0和Horizon7.

0,《在View中设置桌面和应用程序池》文档中的"VMwareBlast的策略设置"中对VMwareBlast组策略设置进行了介绍.

如果您拥有HTMLAccess3.

5或更早版本和Horizon6.

2.

x或更早版本,下表介绍了适用于HTMLAccess的组策略设置.

请注意,从Horizon7.

0开始,有更多的VMwareBlast组策略设置可用.

表4-4.

HTMLAccess3.

5和更早版本的组策略设置设置说明显示空白屏幕控制在HTMLAccess会话期间是否可以从View外部看到远程虚拟机.

例如,管理员可以在用户通过HTMLAccess连接到桌面时使用vSphereWebClient在虚拟机中打开控制台.

当该设置启用或未配置时,若有人尝试在HTMLAccess会话活动期间从View外部访问远程虚拟机,远程虚拟机会显示空白屏幕.

会话垃圾收集控制对于已放弃远程会话的垃圾收集.

当该设置启用时,您可以配置垃圾收集时间间隔和阈值.

时间间隔控制运行垃圾收集器的频度.

时间间隔设置以毫秒为单位.

阈值决定已放弃的会话必须经过多长时间才可以列入删除候选.

阈值设置以秒为单位.

HorizonClient和Agent安全指南VMware,Inc.

20设置说明配置剪贴板重定向确定允许执行剪贴板重定向的方向.

只能复制和粘贴文本.

您可以选择以下值之一:n仅启用从客户端到服务器(即仅允许从客户端系统向远程桌面执行复制和粘贴.

)n禁用两个方向n启用两个方向n仅启用从服务器到客户端(即仅允许从远程桌面向客户端系统执行复制和粘贴.

)该设置仅适用于ViewAgent或HorizonAgent.

如果该设置已禁用或未配置,默认值为仅启用从客户端到服务器.

HTTP服务允许您更改BlastAgent服务的安全(HTTPS)TCP端口.

默认端口为22443.

启用该设置可更改端口号.

如果更改该设置,您还必须在受影响的远程桌面(安装了ViewAgent或HorizonAgent)的防火墙上更新设置.

HorizonClient配置模板中的安全性设置HorizonClient的ADM模板文件(vdm_client.

adm)的"安全性"部分和"脚本定义"部分提供了安全性相关设置.

除非特别说明,上述设置中仅包含一项"计算机配置"设置.

如果"用户配置"设置可用,而且您为它定义了一个值,它将覆盖等效的"计算机配置"设置.

下表介绍了ADM模板文件的"安全性"部分中的设置.

表4-5.

HorizonClient配置模板:安全性设置设置说明Allowcommandlinecredentials(计算机配置设置)确定是否可以通过HorizonClient命令行选项提供用户凭据.

如果禁用该设置,当用户从命令行运行HorizonClient时,smartCardPIN和password选项不可用.

默认情况下,将启用该设置.

等效的Windows注册表值为AllowCmdLineCredentials.

ServersTrustedForDelegation(计算机配置设置)指定接受用户身份和凭据信息(在用户选中了以当前用户身份登录复选框时传送)的View连接服务器实例.

如果您未指定任何View连接服务器实例,所有View连接服务器实例都会接受该信息.

使用以下某种格式添加View连接服务器实例:ndomain\system$nsystem$@domain.

comnView连接服务器服务的服务主体名称(ServicePrincipalName,SPN).

等效的Windows注册表值为BrokersTrustedForDelegation.

HorizonClient和Agent安全指南VMware,Inc.

21设置说明Certificateverificationmode(计算机配置设置)配置HorizonClient执行的证书检查的级别.

您可以选择其中一种模式:nNoSecurity.

View不执行证书检查.

nWarnButAllow.

如果View提供自签名证书,系统会显示一条警告,但用户可以继续连接到View连接服务器.

证书名不需要与用户在HorizonClient中提供的View连接服务器名称匹配.

发生任何其他证书错误状况时,View会显示一个错误对话框,并阻止用户连接到View连接服务器.

WarnButAllow为默认值.

nFullSecurity.

如果发生任何类型的证书错误,用户将无法连接到View连接服务器.

View将向用户显示证书错误.

配置该组策略设置后,用户可以在HorizonClient中查看选定的证书验证模式,但无法配置该设置.

SSL配置对话框会通知用户:管理员已锁定该设置.

未配置或禁用该设置时,HorizonClient用户可以选择证书验证模式.

如果您不希望将证书验证设置配置为组策略,您还可以通过修改Windows注册表设置来启用证书验证.

Defaultvalueofthe'Loginascurrentuser'checkbox(计算机和用户配置设置)指定HorizonClient连接对话框上的以当前用户身份登录复选框的默认值.

这项设置将覆盖HorizonClient安装期间指定的默认值.

如果用户通过命令行运行HorizonClient并指定了logInAsCurrentUser选项,则该值将覆盖该设置.

如果选中了以当前用户身份登录复选框,用户在登录客户端系统时提供的身份和凭据信息会传送到View连接服务器实例,最后传送到远程桌面.

如果取消选中该复选框,用户必须多次输入身份和凭据信息,才能访问远程桌面.

默认情况下禁用此设置.

等效的Windows注册表值为LogInAsCurrentUser.

DisplayoptiontoLoginascurrentuser(计算机和用户配置设置)确定以当前用户身份登录复选框是否显示在HorizonClient连接对话框上.

如果显示该复选框,用户可以选中或取消选中该复选框并覆盖其默认值.

如果该复选框隐藏,用户将无法从HorizonClient连接对话框中覆盖其默认值.

您可以通过Defaultvalueofthe'Loginascurrentuser'checkbox策略设置指定以当前用户身份登录复选框的默认值.

默认情况下,将启用该设置.

等效的Windows注册表值为LogInAsCurrentUser_Display.

Enablejumplistintegration(计算机配置设置)确定在Windows7和更高版本系统的任务栏上的HorizonClient图标中是否显示跳转列表.

使用跳转列表,用户可连接最近使用的View连接服务器实例和远程桌面.

共享HorizonClient时,您可能不希望用户查看最近使用的桌面名称.

因此,您可以通过禁用该设置来禁用跳转列表.

默认情况下,将启用该设置.

等效的Windows注册表值为EnableJumplist.

EnableSSLencryptedframeworkchannel(计算机和用户配置设置)确定是否为View5.

0和更低版本桌面启用SSL.

在View5.

0之前,未加密通过端口TCP32111发送到桌面的数据.

n启用:启用SSL,但在远程桌面不支持SSL时允许回退到以前的未加密连接.

例如,View5.

0和更低版本桌面不支持SSL.

启用是默认设置.

n禁用:禁用SSL.

该设置不推荐使用,但调试时或通道未经过安全加密链路并可能由WAN加速器产品优化时可能很有用.

n强制:启用SSL,并拒绝连接不支持SSL的桌面.

等效的Windows注册表值为EnableTicketSSLAuth.

HorizonClient和Agent安全指南VMware,Inc.

22设置说明ConfiguresSSLprotocolsandcryptographicalgorithms(计算机和用户配置设置)在建立加密SSL连接之前,配置密码列表来限制某些加密算法和协议的使用.

密码列表由以冒号分隔的一个或多个密码字符串组成.

注所有密码字符串均区分大小写.

nHorizonClient4.

2的默认值为!

aNULL:kECDH+AESGCM:ECDH+AESGCM:RSA+AESGCM:kECDH+AES:ECDH+AES:RSA+AES.

nHorizonClient4.

0.

1和4.

1的默认值为TLSv1:TLSv1.

1:TLSv1.

2:!

aNULL:kECDH+AES:ECDH+AES:RSA+AES:@STRENGTH.

nHorizonClient4.

0的默认值为TLSv1.

1:TLSv1.

2:!

aNULL:kECDH+AES:ECDH+AES:RSA+AES:@STRENGTH.

nHorizonClient3.

5的默认值为TLSv1:TLSv1.

1:TLSv1.

2:!

aNULL:kECDH+AES:ECDH+AES:RSA+AES:@STRENGTH.

nHorizonClient3.

3和3.

4的默认值为TLSv1:TLSv1.

1:AES:!

aNULL:@STRENGTH.

nHorizonClient3.

2和更低版本的值为SSLv3:TLSv1:TLSv1.

1:AES:!

aNULL:@STRENGTH.

这意味着在HorizonClient4.

0.

1和4.

1中,将启用TLSv1.

0、TLSv1.

1和TLSv1.

2.

(将移除SSLv2.

0和v3.

0.

)如果不需要TLSv1.

0与服务器兼容,则可以禁用TLSv1.

0.

在HorizonClient4.

0中,将启用TLSv1.

1和TLSv1.

2.

(将禁用TLSv1.

0并移除SSLv2.

0和v3.

0.

)在HorizonClient3.

5中,将启用TLSv1.

0、TLSv1.

1和TLSv1.

2.

(将禁用SSLv2.

0和v3.

0.

)在HorizonClient3.

3和3.

4中,将启用TLSv1.

0和TLSv1.

1.

(将禁用SSLv2.

0、SSLv3.

0和TLSv1.

2.

)在HorizonClient3.

2和更低版本中,也将启用SSLv3.

0.

(将禁用SSLv2.

0和TLSv1.

2.

)密码套件使用128位或256位AES,移除匿名DH算法,然后按加密算法密钥长度的顺序排序当前密码列表.

此配置的参考链接:http://www.

openssl.

org/docs/apps/ciphers.

html等效的Windows注册表值为SSLCipherList.

如果您不希望将该设置配置为组策略,您还可以通过将SSLCipherList值名称添加到客户端计算机上的以下注册表项之一来启用它.

n对于32位Windows:HKEY_LOCAL_MACHINE\Software\VMware,Inc.

\VMwareVDM\Client\Securityn对于64位Windows:HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\VMware,Inc.

\VMwareVDM\Client\SecurityEnableSingleSign-Onforsmartcardauthentication(计算机配置设置)确定是否为智能卡身份验证启用单点登录.

启用单点登录后,HorizonClient将加密的智能卡PIN存储到临时内存,然后再将其提交到View连接服务器.

如果禁用单点登录,HorizonClient将不显示自定义PIN对话框.

等效的Windows注册表值为EnableSmartCardSSO.

IgnorebadSSLcertificatedatereceivedfromtheserver(计算机配置设置)(仅限View4.

6和更低版本)确定是否忽略与无效的服务器证书日期关联的错误.

在服务器发送过期证书时会发生这些错误.

等效的Windows注册表值为IgnoreCertDateInvalid.

Ignorecertificaterevocationproblems(计算机配置设置)(仅限View4.

6和更低版本)确定是否忽略与撤销的服务器证书关联的错误.

当服务器发出一个已撤消的证书以及客户端无法验证证书的撤消状态时,会出现这种错误.

默认情况下禁用此设置.

等效的Windows注册表值为IgnoreRevocation.

IgnoreincorrectSSLcertificatecommonname(hostnamefield)(计算机配置设置)(仅限View4.

6和更低版本)确定是否忽略与错误的服务器证书公用名关联的错误.

在证书上的公用名与发送该证书的服务器主机名不匹配时会发生这些错误.

等效的Windows注册表值为IgnoreCertCnInvalid.

HorizonClient和Agent安全指南VMware,Inc.

23设置说明Ignoreincorrectusageproblems(计算机配置设置)(仅限View4.

6和更低版本)确定是否忽略与服务器证书使用不当关联的错误.

如果服务器发送的证书专用于某一用途,而不是用来验证发送者的身份和对服务器通信进行加密,则会发生这些错误.

等效的Windows注册表值为IgnoreWrongUsage.

Ignoreunknowncertificateauthorityproblems(计算机配置设置)(仅限View4.

6和更低版本)确定是否忽略与未知的服务器证书的证书颁发机构(CertificateAuthority,CA)关联的错误.

如果服务器发送的证书是由不受信任的第三方证书颁发机构签名的,则会发生这些错误.

等效的Windows注册表值为IgnoreUnknownCa.

下表介绍了ADM模板文件的"脚本定义"部分中的设置.

表4-6.

脚本定义部分中的安全性相关设置设置说明ConnectallUSBdevicestothedesktoponlaunch确定桌面启动时是否将客户端系统中所有可用的USB设备都连接到桌面.

默认情况下禁用此设置.

等效的Windows注册表值为connectUSBOnStartup.

ConnectallUSBdevicestothedesktopwhentheyarepluggedin确定将USB设备插入客户端系统时是否将其都连接到桌面默认情况下禁用此设置.

等效的Windows注册表值为connectUSBOnInsert.

LogonPassword指定HorizonClient在登录过程中使用的密码.

该密码由ActiveDirectory存储在纯文本中.

默认情况下未定义此设置.

等效的Windows注册表值为Password.

有关这些设置及其安全性影响的更多信息,请参阅《使用适用于Windows的VMwareHorizonClient》文档.

配置HorizonClient证书验证模式您可以通过向Windows客户端计算机上的某个注册表项添加CertCheckMode值名称来配置HorizonClient证书验证模式.

在32位Windows系统上,该注册表项为HKEY_LOCAL_MACHINE\Software\VMware,Inc.

\VMwareVDM\Client\Security.

在64位Windows系统上,该注册表项为HKLM\SOFTWARE\Wow6432Node\VMware,Inc.

\VMwareVDM\Client\Security.

对于该注册表项,使用以下值之一:n0-实施不验证服务器身份证书选项.

n1-实施在连接到不受信任的服务器之前发出警告选项.

n2-实施不要连接到不受信任的服务器选项.

您也可以通过配置证书验证模式组策略设置来配置HorizonClient证书验证模式.

如果您在注册表项中配置了组策略设置和CertCheckMode设置,组策略设置优先于注册表项值.

HorizonClient和Agent安全指南VMware,Inc.

24配置组策略设置或注册表设置后,用户可以在HorizonClient中查看选定的证书验证模式,但无法配置该设置.

有关配置证书验证模式组策略设置的信息,请参阅HorizonClient配置模板中的安全性设置.

HorizonClient和Agent安全指南VMware,Inc.

25配置安全协议和密码套件5您可以配置在HorizonClient、ViewAgent/HorizonAgent和ViewServer组件之间接受和建议使用的安全协议和密码套件.

本章讨论了以下主题:n安全协议和密码套件的默认策略n为特定客户端类型配置安全协议和密码套件n在SSL/TLS中禁用弱密码n为HTMLAccessAgent配置安全协议和密码套件n在View桌面上配置建议策略安全协议和密码套件的默认策略默认情况下,全球接受和建议策略启用某些安全协议和密码套件.

下表列出了在Windows、Linux、Mac、iOS、Android和Chrome客户端系统上默认为HorizonClient4.

2、4.

1、4.

0.

1、4.

0和3.

x启用的协议和密码套件.

在适用于Windows、Linux和Mac的HorizonClient3.

1(和更高版本)中,这些密码套件和协议还用于加密USB通道(USB服务守护程序与ViewAgent或HorizonAgent之间的通信).

对于HorizonClient4.

0之前的版本,在连接到远程桌面时,USB服务守护程序将RC4(:RC4-SHA:+RC4)添加到密码控制字符串的末尾.

从HorizonClient4.

0开始,不再添加RC4.

VMware,Inc.

26HorizonClient4.

2表5-1.

HorizonClient4.

2上默认启用的安全协议和密码套件默认安全协议默认密码套件TLS1.

2nTLS_ECDH_RSA_WITH_AES_256_GCM_SHA384(0xc032)nTLS_ECDH_ECDSA_WITH_AES_256_GCM_SHA384(0xc02e)nTLS_ECDH_RSA_WITH_AES_128_GCM_SHA256(0xc031)nTLS_ECDH_ECDSA_WITH_AES_128_GCM_SHA256(0xc02d)nTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(0xc030)nTLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384(0xc02c)nTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256(0xc02f)nTLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256(0xc02b)nTLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)nTLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA384(0xc02a)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA384(0xc026)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA256(0xc029)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA256(0xc025)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(0xc028)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384(0xc024)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256(0xc027)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256(0xc023)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_RSA_WITH_AES_128_CBC_SHA256(0x003c)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)nTLS1.

1nTLS1.

0nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)HorizonClient和Agent安全指南VMware,Inc.

27默认情况下将启用TLS1.

0,以确保HorizonClient可以默认连接到VMwareHorizonAir服务器.

默认的密码字符串为!

aNULL:kECDH+AESGCM:ECDH+AESGCM:RSA+AESGCM:kECDH+AES:ECDH+AES:RSA+AES.

如果不需要TLS1.

0与服务器兼容,则可以禁用TLS1.

0.

HorizonClient和Agent安全指南VMware,Inc.

28HorizonClient4.

0.

1和4.

1表5-2.

HorizonClient4.

0.

1和4.

1上默认启用的安全协议和密码套件默认安全协议默认密码套件TLS1.

2nTLS_ECDH_RSA_WITH_AES_256_GCM_SHA384(0xc032)nTLS_ECDH_ECDSA_WITH_AES_256_GCM_SHA384(0xc02e)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA384(0xc02a)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA384(0xc026)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(0xc030)nTLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384(0xc02c)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(0xc028)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384(0xc024)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)nTLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_GCM_SHA256(0xc031)nTLS_ECDH_ECDSA_WITH_AES_128_GCM_SHA256(0xc02d)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA256(0xc029)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA256(0xc025)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256(0xc02f)nTLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256(0xc02b)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256(0xc027)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256(0xc023)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)nTLS_RSA_WITH_AES_128_CBC_SHA256(0x003c)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)nTLS1.

1nTLS1.

0nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)HorizonClient和Agent安全指南VMware,Inc.

29默认情况下将启用TLS1.

0,以确保HorizonClient可以默认连接到VMwareHorizonAir服务器.

默认密码字符串是TLSv1:TLSv1.

1:TLSv1.

2:!

aNULL:kECDH+AES:ECDH+AES:RSA+AES:@STRENGTH.

如果不需要TLS1.

0与服务器兼容,则可以禁用TLS1.

0.

HorizonClient和Agent安全指南VMware,Inc.

30HorizonClient4.

0表5-3.

HorizonClient4.

0上默认启用的安全协议和密码套件默认安全协议默认密码套件TLS1.

2nTLS_ECDH_RSA_WITH_AES_256_GCM_SHA384(0xc032)nTLS_ECDH_ECDSA_WITH_AES_256_GCM_SHA384(0xc02e)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA384(0xc02a)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA384(0xc026)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(0xc030)nTLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384(0xc02c)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(0xc028)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384(0xc024)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)nTLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_GCM_SHA256(0xc031)nTLS_ECDH_ECDSA_WITH_AES_128_GCM_SHA256(0xc02d)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA256(0xc029)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA256(0xc025)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256(0xc02f)nTLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256(0xc02b)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256(0xc027)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256(0xc023)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)nTLS_RSA_WITH_AES_128_CBC_SHA256(0x003c)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)nTLS1.

1nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)HorizonClient和Agent安全指南VMware,Inc.

31重要事项将默认禁用TLS1.

0.

已移除SSL3.

0.

HorizonClient和Agent安全指南VMware,Inc.

32HorizonClient3.

5表5-4.

HorizonClient3.

5上默认启用的安全协议和密码套件默认安全协议默认密码套件TLS1.

2nTLS_ECDH_RSA_WITH_AES_256_GCM_SHA384(0xc032)nTLS_ECDH_ECDSA_WITH_AES_256_GCM_SHA384(0xc02e)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA384(0xc02a)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA384(0xc026)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384(0xc030)nTLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384(0xc02c)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384(0xc028)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384(0xc024)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_GCM_SHA384(0x009d)nTLS_RSA_WITH_AES_256_CBC_SHA256(0x003d)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_GCM_SHA256(0xc031)nTLS_ECDH_ECDSA_WITH_AES_128_GCM_SHA256(0xc02d)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA256(0xc029)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA256(0xc025)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256(0xc02f)nTLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256(0xc02b)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256(0xc027)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256(0xc023)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_GCM_SHA256(0x009c)nTLS_RSA_WITH_AES_128_CBC_SHA256(0x003c)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)nTLS1.

1nTLS1.

0nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)HorizonClient和Agent安全指南VMware,Inc.

33HorizonClient3.

3和3.

4表5-5.

HorizonClient3.

3和3.

4上默认启用的安全协议和密码套件默认安全协议默认密码套件nTLS1.

1nTLS1.

0nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)注还支持TLS1.

2,但它在默认情况下未被启用.

要启用TLS1.

2,请按照VMware知识库文章2121183中的说明操作.

在这之后,支持表5-4.

HorizonClient3.

5上默认启用的安全协议和密码套件中列出的密码套件.

HorizonClient3.

0、3.

1和3.

2表5-6.

HorizonClient3.

0、3.

1和3.

2上默认启用的安全协议和密码套件默认安全协议默认密码套件nTLS1.

1nTLS1.

0nSSL3.

0(仅在Windows客户端上启用)nTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA(0xc014)nTLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA(0xc00a)nTLS_SRP_SHA_DSS_WITH_AES_256_CBC_SHA(0xc022)nTLS_SRP_SHA_RSA_WITH_AES_256_CBC_SHA(0xc021)nTLS_ECDH_RSA_WITH_AES_256_CBC_SHA(0xc00f)nTLS_ECDH_ECDSA_WITH_AES_256_CBC_SHA(0xc005)nTLS_RSA_WITH_AES_256_CBC_SHA(0x0035)nTLS_ECDHE_RSA_WITH_AES_128_CBC_SHA(0xc013)nTLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA(0xc009)nTLS_SRP_SHA_DSS_WITH_AES_128_CBC_SHA(0xc01f)nTLS_SRP_SHA_RSA_WITH_AES_128_CBC_SHA(0xc01e)nTLS_ECDH_RSA_WITH_AES_128_CBC_SHA(0xc00e)nTLS_ECDH_ECDSA_WITH_AES_128_CBC_SHA(0xc004)nTLS_RSA_WITH_AES_128_CBC_SHA(0x002f)nTLS_EMPTY_RENEGOTIATION_INFO_SCSV(0x00ff)注还支持TLS1.

2,但它在默认情况下未被启用.

要启用TLS1.

2,请按照VMware知识库文章2121183中的说明操作.

在这之后,支持表5-4.

HorizonClient3.

5上默认启用的安全协议和密码套件中列出的密码套件.

HorizonClient和Agent安全指南VMware,Inc.

34为特定客户端类型配置安全协议和密码套件每种类型的客户端使用各自的方法配置协议和密码套件.

仅当Viewserver不支持当前设置时,才应在HorizonClient中更改安全协议.

如果为HorizonClient配置的安全协议未在客户端连接的ViewServer上启用,则会发生TLS/SSL错误,并且连接将失败.

要更改协议和密码的默认值,请使用特定于客户端的机制:n在Windows客户端系统中,您可以使用组策略设置或Windows注册表设置.

有关信息,请参阅《使用适用于Windows的VMwareHorizonClient》文档.

n在Linux客户端系统中,您可以使用配置文件属性或命令行选项.

有关信息,请参阅《使用适用于Linux的VMwareHorizonClient》文档.

n在Mac客户端系统上,您可以在HorizonClient中使用首选项设置.

有关信息,请参阅《使用适用于Mac的VMwareHorizonClient》文档.

n在iOS、Android和ChromeOS客户端系统上,您可以在HorizonClient设置中使用高级SSL选项设置.

有关信息,请参阅适用的文档:《使用适用于iOS的VMwareHorizonClient》、《使用适用于Android的VMwareHorizonClient》或《使用适用于ChromeOS的VMwareHorizonClient》.

这些文档可以从HorizonClient文档页面获取,网址为https://www.

vmware.

com/support/viewclients/doc/viewclients_pubs-archive.

html.

在SSL/TLS中禁用弱密码为了提高安全性,您可以配置域策略GPO(组策略对象),以确保运行ViewAgent或HorizonAgent的基于Windows的计算机在使用SSL/TLS协议进行通信时不会使用弱密码.

步骤1在ActiveDirectory服务器上编辑GPO,方法是选择开始>管理工具>组策略管理,右键单击GPO,然后选择编辑.

2在组策略管理编辑器中,浏览到计算机配置>策略>管理模板>网络>SSL配置设置.

3双击SSL密码套件顺序.

4在"SSL密码套件顺序"窗口中,单击已启用.

5在"选项"窗格中,将"SSL密码套件"文本框的全部内容替换为以下密码列表:TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHAHorizonClient和Agent安全指南VMware,Inc.

35为了便于查看,密码套件已分多行列在上方.

将该列表粘贴到文本框中时,密码套件必须位于一行中,并且逗号后不含空格.

6退出组策略管理编辑器.

7重新启动ViewAgent或HorizonAgent计算机以使新的组策略生效.

为HTMLAccessAgent配置安全协议和密码套件从ViewAgent6.

2开始,您可以通过编辑Windows注册表来配置HTMLAccessAgent使用的密码套件.

从ViewAgent6.

2.

1开始,您还可以配置使用的安全协议.

您也可以在组策略对象(GPO)中指定这些配置.

对于ViewAgent6.

2.

1及更高版本,默认情况下,此HTMLAccessAgent仅使用TLS1.

1和TLS1.

2.

允许使用的协议是TLS1.

0、TLS1.

1和TLS1.

2(从低到高排序).

绝不允许使用SSLv3和更低版本的旧协议.

SslProtocolLow和SslProtocolHigh这两个注册表值决定HTMLAccessAgent将接受的协议范围.

例如,设置SslProtocolLow=tls_1.

0和SslProtocolHigh=tls_1.

2将导致HTMLAccessAgent接受TLS1.

0、TLS1.

1和TLS1.

2.

默认设置是SslProtocolLow=tls_1.

1和SslProtocolHigh=tls_1.

2.

您必须使用在http://openssl.

org/docs/manmaster/apps/ciphers.

html中的"密码列表格式"部分下定义的格式来指定密码列表.

以下是默认密码列表:ECDHE-RSA-AES256-SHA:AES256-SHA:HIGH:!

AESGCM:!

CAMELLIA:!

3DES:!

EDH:!

EXPORT:!

MD5:!

PSK:!

RC4:!

SRP:!

aNULL:!

- 设置vmware7.0序列号相关文档

- Cloudvmware7.0序列号

- 配置vmware7.0序列号

- 11.4vmware7.0序列号

- domainvmware7.0序列号

- 群集vmware7.0序列号

- 6019.2vmware7.0序列号

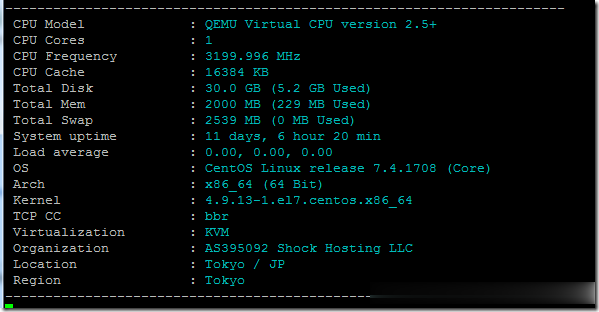

ShockHosting日本机房VPS测试点评

这个月11号ShockHosting发了个新上日本东京机房的邮件,并且表示其他机房可以申请转移到日本,刚好赵容手里有个美国的也没数据就发工单申请新开了一个,这里做个简单的测试,方便大家参考。ShockHosting成立于2013年,目前提供的VPS主机可以选择11个数据中心,包括美国洛杉矶、芝加哥、达拉斯、杰克逊维尔、新泽西、澳大利亚、新加坡、日本、荷兰和英国等。官方网站:https://shoc...

spinservers:圣何塞10Gbps带宽服务器月付$109起,可升级1Gbps无限流量

spinservers是Majestic Hosting Solutions LLC旗下站点,主营国外服务器租用和Hybrid Dedicated等,数据中心在美国达拉斯和圣何塞机房。目前,商家针对圣何塞部分独立服务器进行促销优惠,使用优惠码后Dual Intel Xeon E5-2650L V3(24核48线程)+64GB内存服务器每月仅109美元起,提供10Gbps端口带宽,可以升级至1Gbp...

TabbyCloud周年庆&七夕节活动 美國INAP 香港CN2

TabbyCloud迎来一周岁的生日啦!在这一年里,感谢您包容我们的不足和缺点,在您的理解与建议下我们也在不断改变与成长。为庆祝TabbyCloud运营一周年和七夕节,TabbyCloud推出以下活动。TabbyCloud周年庆&七夕节活动官方网站:https://tabbycloud.com/香港CN2: https://tabbycloud.com/cart.php?gid=16购买链...

-

硬盘工作原理高人指点:电子存储器(U盘,储存卡,硬盘等)的工作原理中老铁路老挝磨丁经济特区的前景如何?西部妈妈网九芽妈妈网加盟费多少西部妈妈网我爸妈在云南做非法集资了,钱肯定交了很多,我不恨她们。他们叫我明天去看,让我用心的看,,说是什么...比肩工场比肩成局 什么意思嘀动网在炫动网买鞋怎么样,是真的吗xyq.163.cbg.comhttp://xyq.cbg.163.com/cgi-bin/equipquery.py?act=buy_show_equip_info&equip_id=475364&server_id=625 有金鱼贵吗?丑福晋大福晋比正福晋大么同ip域名什么是同主机域名同一ip网站如何用不同的IP同时登陆一个网站