hookapi如何检测自己程序的api被hook了

hookapi 时间:2021-07-18 阅读:()

急需一个HOOK API的例子

#include对于第一种方法,这样未免也太残酷了,用惯了“结束任务”这种方法的人会很不习惯的;对于第二种方法,在WINDOWS 9X下可以很轻易地使用注册服务进程的方法实现,但是对于WINDOWS NT架构的操作系统没有这个方法了,进程很难藏身,虽然仍然可以实现隐藏,但实现机制较为复杂;对于第三种方法,实现起来比较简单,我的作品:IPGate网址过滤器 就是采用的这种方式防杀的,接下来我就来介绍这种方法。

任务管理器的“结束任务”实际上就是强制终止进程,它所使用的杀手锏是一个叫做TerminateProcess()的Win32 API函数,我们来看看它的定义: BOOL TerminateProcess( HANDLE hProcess; // 将被结束进程的句柄 UINT uExitCode; // 指定进程的退出码 ); 看到这里,是不是觉得不必往下看都知道接下来要做什么:Hook TerminateProcess()函数,每次TerminateProcess()被调用的时候先判断企图结束的进程是否是我的进程,如果是的话就简单地返回一个错误码就可以了。

真的是这么简单吗?先提出一个问题,如何根据hProcess判断它是否是我的进程的句柄?答案是:在我的进程当中先获得我的进程的句柄,然后通过进程间通讯机制传递给钩子函数,与hProcess进行比较不就行了?错!因为句柄是一个进程相关的值,不同进程中得到的我的进程的句柄的值在进程间进行比较是无意义的。

怎么办?我们来考察一下我的hProcess它是如何得到的。

一个进程只有它的进程ID是独一无二的,操作系统通过进程ID来标识一个进程,当某个程序要对这个进程进行访问的话,它首先得用OpenProcess这个函数并传入要访问的进程ID来获得进程的句柄,来看看它的参数: HANDLE OpenProcess( DWORD ess, // 希望获得的访问权限 BOOL bInheritHandle, // 指明是否希望所获得的句柄可以继承 DWORD dwProcessId // 要访问的进程ID ); 脉络渐渐显现:在调用TerminateProcess()之前,必先调用OpenProcess(),而OpenProcess()的参数表中的dwProcessId是在系统范围内唯一确定的。

得出结论:要Hook的函数不是TerminateProcess()而是OpenProcess(),在每次调用OpenProcess()的时候,我们先检查dwProcessId是否为我的进程的ID(利用进程间通讯机制),如果是的话就简单地返回一个错误码就可以了,任务管理器拿不到我的进程的句柄,它如何结束我的进程呢? 至此,疑团全部揭开了。

由Hook TerminateProcess()到Hook OpenProcess()的这个过程,体现了一个逆向思维的思想。

其实我当初钻进了TerminateProcess()的死胡同里半天出也不来,但最终还是蹦出了灵感的火花,注意力转移到了OpenProcess()上面,实现了进程防杀。

喜悦之余,将这心得体会拿出来与大家分享。

参考资料: /wlw7758/blog/item/9d109322816032f1d7cae2d7.html

请问易语言Hook Api吗? 可以写Win7 64位变速吗? 变速齿轮就是Hook Api。 请

不可以 易语言是不支持编译64位程序的,这很重要 注入的核心是把dll文件放到目标进程的内存空间里运行,使其成为目标进程的一部分。然而你并不能把32位的程序放在64位环境下运行 即便64位系统可以运行32位程序,那也是windows为之提供了32位虚拟机而已,本质运行环境依然是32 建议学学C语言,配合易语言使用还是可以的

API HOOK 与 rootkit的区别和联系?

区别很大。API HOOK是指对系统API进行拦截,一般API HOOK的方法是修改程序的导入表,重定向要HOOK的函数到你自己的函数位置。

Rootkit 用内核驱动的方式修改SSDT表一般都是重定向 NtQuerySystemInformation 这个函数(隐藏进程是这个),然后对相关信息进行过滤从而达到隐藏文件等目的。

区别就是APIHOOK一般都是一个程序和一个或几个DLL来实现的,ROOTKIT都是用驱动实现的,而且实现原理也不一样。

作用也不一样。

当然APIHOOK也可以用来隐藏进程等信息不过效果不是很好。

要说联系就是APIHOOK和ROOTKIT的原理有点类似而已。

如何Hook 系统 API CreateFile

D3D9->CreateDevice是thiscall的函数,我一般采用jmp的方式自己hook,替换函数注意保存ecx(this指针),其他的和stdcall的函数是一样的,不知道detuor对thiscall的支持怎么样。如何检测自己程序的api被hook了

这个程序的原版大家自己找,名字就叫做API拦截教程。启动该程序后,按下拦截createprocess的按钮后,运行任何程序都会弹出运行程序的路径。

稍微了解apihook的都了解,通常ring3下hookapi的办法有三种,一是修改程序的iat表,使api调用跳向自己的函数而不是转向api入口。

二是修改api入口的机器码。

三是用创建远线程CreateRemoteThread的办法来完成。

那么这个教程究竟用了什么先进手法呢? 先运行一次,按下按钮后,果然explorer弹出了程序的路径。

此时,你如果使用icesword类的可以查看程序模块的程序查看explorer的模块,你就会发现explorer里面多了个InterceptDll.dll的模块,当我们卸载了这个dll后,这个拦截的效果就没有了。

看来这个程序的核心不是那个启动的程序,而是这个dll。

现在让我们看看这个InterceptDll.dll到底做了什么。

先使用VC++的工具DUMPBIN将DLL中的导出函数表导出到一定义(.DEF)文件 DUMPBIN InterceptDll.dll /EXPROTS /OUT:InterceptDll.def ordinal hint RVA name 1 0 00001230 InstallHook 2 1 00001270 UninstallHook 只有两个导出函数,看名字就知道,一个是安装钩子,一个卸载钩子。

我们调用看看 ,结果连参数都不用,只要调用InstallHook就可以把InterceptDll.dll插入explorer,用UninstallHook就可以卸载钩子。

看来我们不用分析他的exe文件了,因为有用的东西就在这个dll里。

那么如何分析这个dll这么工作的呢?直接用ida看静态代码,可以看见dll里有vivirtualalloc,setwindowshookexa等钩子函数。

但是,里面乜嘢CreateRemoteThread这个函数,那么基本可以排除了第三种方法了。

修改iat或者字节数的可能性比较大一些。

那么具体究竟是用了什么手段,又是怎么实现的呢?光静态看源代码看出来,我可没那种本事。

如果说要实时调试explorer又非常的麻烦,那么怎么办呢?其实办法很简单啦,只要自己修改一个exe文件名让他跟explorer同名就可以了。

这家伙可不管你是真李逵还是假李鬼,统统都插!我先写了个很简单的exe程序,只有一个按钮直接掉用createprocess启动notepad的小程序,然后改名为explorer。

运行后让程序拦截,果然再用icesword看模块,那个InterceptDll.dll偷偷的钻进了我写的这个程序。

好,现在动手钻进InterceptDll.dll的内部,看看他到底干了什么!我用的是olldbg,其实windbg也可以,我用od习惯了。

先附加到我自己写的这个小explorer程序,然后在createprocess下断点,按下启动notepad的按钮,断下以后,一步一步跟踪。

转载仅供参考,版权属于原作者。

祝你愉快,满意请采纳哦

- hookapi如何检测自己程序的api被hook了相关文档

- hookapidelphi怎么HOOK指定API函数!

- hookapi如何使用c#hook一个windows api 函数

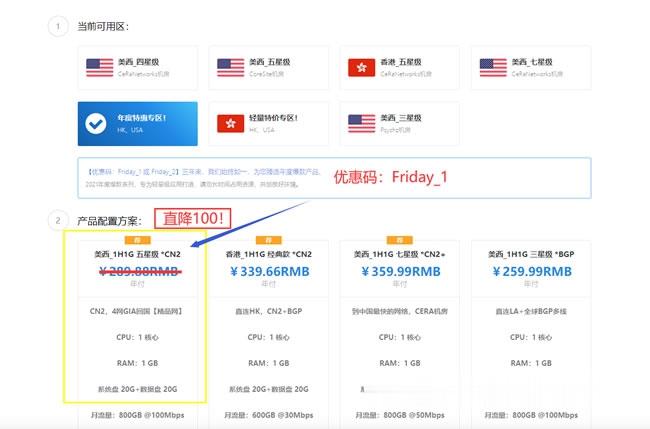

极光KVM美国美国洛杉矶元/极光kvmCN7月促销,美国CN2 GIA大带宽vps,洛杉矶联通CUVIP,14元/月起

极光KVM怎么样?极光KVM本月主打产品:美西CN2双向,1H1G100M,189/年!在美西CN2资源“一兆难求”的大环境下,CN2+大带宽 是很多用户的福音,也是商家实力的象征。目前,极光KVM在7月份的促销,7月促销,美国CN2 GIA大带宽vps,洛杉矶联通cuvip,14元/月起;香港CN2+BGP仅19元/月起,这次补货,机会,不要错过了。点击进入:极光KVM官方网站地址极光KVM七月...

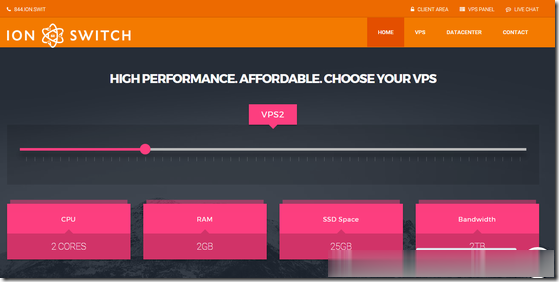

IonSwitch:$1.75/月KVM-1GB/10G SSD/1TB/爱达荷州

IonSwitch是一家2016年成立的国外VPS主机商,部落上一次分享的信息还停留在2019年,主机商提供基于KVM架构的VPS产品,数据中心之前在美国西雅图,目前是美国爱达荷州科德阿伦(美国西北部,西接华盛顿州和俄勒冈州),为新建的自营数据中心。商家针对新数据中心运行及4号独立日提供了一个5折优惠码,优惠后最低1GB内存套餐每月仅1.75美元起。下面列出部分套餐配置信息。CPU:1core内存...

星梦云60元夏日促销,四川100G高防4H4G10M,西南高防月付特价

星梦云怎么样?星梦云好不好,资质齐全,IDC/ISP均有,从星梦云这边租的服务器均可以备案,属于一手资源,高防机柜、大带宽、高防IP业务,一手整C IP段,四川电信,星梦云专注四川高防服务器,成都服务器,雅安服务器 。官方网站:点击访问星梦云官网活动方案:1、成都电信年中活动机(封锁UDP,不可解封):机房CPU内存硬盘带宽IP防护流量原价活动价开通方式成都电信优化线路4vCPU4G40G+50...

hookapi为你推荐

-

腾讯无线腾讯全民wifi多少钱水冷机箱多少钱问:水冷电脑需要多少钱???大蟒蛇平台什么是NG游戏,什么是NG游戏平台,什么是PY平台,PY平台的作用?要怎样破解手机?我的手机是水货N85?限制局域网网速怎么在同一个局域网限制别人的网速goalgoalgoal开头是O后面是lei什么的英语歌,男声的,好像是摇滚~~~买服务器买一个服务器要多少钱?百度预测世界杯世界杯预测iphone12或支持北斗导航iphone12是5G手机吗?人脸检测综述人脸检测技术的研究现状si1encesin90等于多少为什么