国家电子政务工程建设项目非涉密信息系统

信息安全风险评估报告格式项目名称:项目建设单位:风险评估单位:年月日目录一、风险评估项目概述821.

1工程项目概况821.

1.

1建设项目基本信息821.

1.

2建设单位基本信息821.

1.

3承建单位基本信息831.

2风险评估实施单位基本情况83二、风险评估活动概述832.

1风险评估工作组织管理832.

2风险评估工作过程832.

3依据的技术标准及相关法规文件832.

4保障与限制条件83三、评估对象843.

1评估对象构成与定级843.

1.

1网络结构843.

1.

2业务应用843.

1.

3子系统构成及定级843.

2评估对象等级保护措施843.

2.

1XX子系统的等级保护措施843.

2.

2子系统N的等级保护措施84四、资产识别与分析854.

1资产类型与赋值854.

1.

1资产类型854.

1.

2资产赋值854.

2关键资产说明85五、威胁识别与分析855.

1威胁数据采集865.

2威胁描述与分析865.

2.

1威胁源分析865.

2.

2威胁行为分析865.

2.

3威胁能量分析865.

3威胁赋值86六、脆弱性识别与分析866.

1常规脆弱性描述866.

1.

1管理脆弱性866.

1.

2网络脆弱性866.

1.

3系统脆弱性866.

1.

4应用脆弱性866.

1.

5数据处理和存储脆弱性876.

1.

6运行维护脆弱性876.

1.

7灾备与应急响应脆弱性876.

1.

8物理脆弱性876.

2脆弱性专项检测876.

2.

1木马病毒专项检查876.

2.

2渗透与攻击性专项测试876.

2.

3关键设备安全性专项测试876.

2.

4设备采购和维保服务专项检测876.

2.

5其他专项检测876.

2.

6安全保护效果综合验证876.

3脆弱性综合列表87七、风险分析877.

1关键资产的风险计算结果877.

2关键资产的风险等级887.

2.

1风险等级列表887.

2.

2风险等级统计887.

2.

3基于脆弱性的风险排名887.

2.

4风险结果分析88八、综合分析与评价88九、整改意见881:管理措施表892:技术措施表903:资产类型与赋值表914:威胁赋值表915:脆弱性分析赋值表92一、风险评估项目概述1.

1工程项目概况1.

1.

1建设项目基本信息工程项目名称工程项目批复的建设内容非涉密信息系统部分的建设内容相应的信息安全保护系统建设内容项目完成时间项目试运行时间1.

1.

2建设单位基本信息工程建设牵头部门部门名称工程责任人通信地址联系电话电子邮件工程建设参与部门部门名称工程责任人通信地址联系电话电子邮件如有多个参与部门,分别填写上1.

1.

3承建单位基本信息如有多个承建单位,分别填写下表.

企业名称企业性质是国内企业/还是国外企业法人代表通信地址联系电话电子邮件1.

2风险评估实施单位基本情况评估单位名称法人代表通信地址联系电话电子邮件二、风险评估活动概述2.

1风险评估工作组织管理描述本次风险评估工作的组织体系(含评估人员构成)、工作原则和采取的保密措施.

2.

2风险评估工作过程工作阶段及具体工作内容.

2.

3依据的技术标准及相关法规文件2.

4保障与限制条件需要被评估单位提供的文档、工作条件和配合人员等必要条件,以及可能的限制条件.

三、评估对象3.

1评估对象构成与定级3.

1.

1网络结构文字描述网络构成情况、分区情况、主要功能等,提供网络拓扑图.

3.

1.

2业务应用文字描述评估对象所承载的业务,及其重要性.

3.

1.

3子系统构成及定级描述各子系统构成.

根据安全等级保护定级备案结果,填写各子系统的安全保护等级定级情况表:各子系统的定级情况表序号子系统名称安全保护等级其中业务信息安全等级其中系统服务安全等级3.

2评估对象等级保护措施按照工程项目安全域划分和保护等级的定级情况,分别描述不同保护等级保护范围内的子系统各自所采取的安全保护措施,以及等级保护的测评结果.

根据需要,以下子目录按照子系统重复.

3.

2.

1XX子系统的等级保护措施根据等级测评结果,XX子系统的等级保护管理措施情况见附表一.

根据等级测评结果,XX子系统的等级保护技术措施情况见附表二.

3.

2.

2子系统N的等级保护措施四、资产识别与分析4.

1资产类型与赋值4.

1.

1资产类型按照评估对象的构成,分类描述评估对象的资产构成.

详细的资产分类与赋值,以形式附在评估报告后面,见3《资产类型与赋值表》.

4.

1.

2资产赋值填写《资产赋值表》.

资产赋值表序号资产编号资产名称子系统资产重要性4.

2关键资产说明在分析被评估系统的资产基础上,列出对评估单位十分重要的资产,作为风险评估的重点对象,并以清单形式列出如下:关键资产列表资产编号子系统名称应用资产重要程度权重其他说明五、威胁识别与分析对威胁来源(内部/外部;主观/不可抗力等)、威胁方式、发生的可能性,威胁主体的能力水平等进行列表分析.

5.

1威胁数据采集5.

2威胁描述与分析依据《威胁赋值表》,对资产进行威胁源和威胁行为分析.

5.

2.

1威胁源分析填写《威胁源分析表》.

5.

2.

2威胁行为分析填写《威胁行为分析表》.

5.

2.

3威胁能量分析5.

3威胁赋值填写《威胁赋值表》.

六、脆弱性识别与分析按照检测对象、检测结果、脆弱性分析分别描述以下各方面的脆弱性检测结果和结果分析.

- 国家电子政务工程建设项目非涉密信息系统相关文档

- 保密工作自查表(一)

- 木马木马病毒

- 万元木马病毒

- 黑客木马病毒

- 手机木马病毒

- 互联网网络安全信息通报

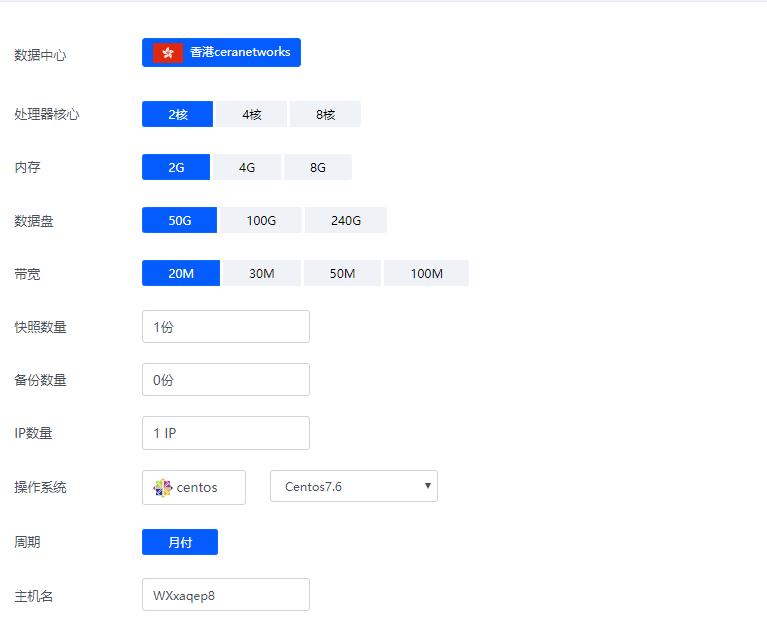

香港ceranetworks(69元/月) 2核2G 50G硬盘 20M 50M 100M 不限流量

香港ceranetworks提速啦是成立于2012年的十分老牌的一个商家这次给大家评测的是 香港ceranetworks 8核16G 100M 这款产品 提速啦老板真的是豪气每次都给高配我测试 不像别的商家每次就给1核1G,废话不多说开始跑脚本。香港ceranetworks 2核2G 50G硬盘20M 69元/月30M 99元/月50M 219元/月100M 519元/月香港ceranetwork...

器安装环境和运维管理工具推荐

今天看到一个网友从原来虚拟主机准备转移至服务器管理自己的业务。这里问到虚拟主机和服务器到底有什么不同,需要用到哪些工具软件。那准备在下班之间稍微摸鱼一下整理我们服务器安装环境和运维管理中常见需要用到的软件工具推荐。第一、系统镜像软件一般来说,我们云服务器或者独立服务器都是有自带镜像的。我们只需要选择镜像安装就可以,比如有 Windows和Linux。但是有些时候我们可能需要自定义镜像的高级玩法,这...

2021年恒创科技618活动:香港/美国服务器/云服务器/高防全场3折抢购

2021年恒创科技618活动香港美国服务器/云服务器/高防全场3折抢购,老客户续费送时长,每日限量秒杀。云服务器每款限量抢购,香港美国独服/高防每款限量5台/天,香港节点是CN2线路还不错。福利一:爆品秒杀 超低价秒杀,秒完即止;福利二:云服务器 火爆机型 3折疯抢;福利三:物理服务器 爆款直降 800元/月起;福利四:DDOS防护 超强防御仅 1750元/月。点击进入:2021年恒创科技618活...

-

邮箱群发如何用邮箱群发广告邮件?易pc华硕的易PC怎么样,能流畅运行的游戏大概是什么水平的?缓冲区溢出教程哪里可以下载黑客教程,详细网址,公章制作word里如何制作公章?依赖注入请问下依赖注入的三种方式的区别神雕侠侣礼包大全神雕侠侣手游每天送的元宝买什么合适网站优化方案网站优化方法有哪些宽带接入服务器目前常见宽带接入的方式有哪几种发邮件怎么发怎么发邮箱服务器连接异常服务器连接异常,即将退出,请重新进入游戏.怎么回事