漏洞8080端口

8080端口 时间:2021-03-17 阅读:()

2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/1/5XMLBeam-XXE(CVE-2018-1259)漏洞简析作者:LANDGREY创建时间2018年8月21日01:50更新时间2018年8月21日23:45浏览:897次.

标签:#分享,#网络安全,#代码审计您的IP地址:140.

207.

23.

830x00:漏洞信息根据CVE-2018-1259的信息可知,0x01:环境搭建由于XXE漏洞实际是存在于XMLBeam中,所以我们写一个简单的调用XMLBeam的代码,用来触发漏洞,版本就选择可以触发漏洞的最新版XMLBeam,所以首先下载1.

4.

14版本XMLBeam备用.

然后使用IDEA创建一个名为demo的SpringBoot应用,主要是添加一个"/login"RequestMappingURL映射路径,模拟使用XML数据认证进行登录.

主要代码文件DemoAppliction.

java如下:SpringDataCommons版本在1.

13—1.

13.

11和2.

0—2.

0.

6,SpringDataREST版本在2.

6-2.

6.

11和3.

0-3.

0.

6,因为使用2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/2/5同目录下的xmlbeams.

java文件使用Example示例文件的代码.

最后再在pom.

xml中增加依赖,并用IDEA解决(alt+L键)此依赖问题.

org.

xmlbeamxmlprojector1.

4.

14packagecom.

example.

demo;importorg.

springframework.

boot.

SpringApplication;importorg.

springframework.

web.

bind.

annotation.

RequestMethod;importorg.

xmlbeam.

annotation.

XBRead;importorg.

springframework.

web.

bind.

annotation.

RequestBody;importorg.

springframework.

web.

bind.

annotation.

RequestMapping;importorg.

springframework.

web.

bind.

annotation.

RestController;importorg.

springframework.

boot.

autoconfigure.

SpringBootApplication;@RestController@SpringBootApplicationpublicclassDemoApplication{@RequestMapping(value="/login",method=RequestMethod.

POST)publicStringhandleCustomer(@RequestBodyCustomercustomer){returnString.

format("%s:%sloginsuccess!

",customer.

getFirstname(),customer.

getLastname(}publicstaticvoidmain(String[]args){SpringApplication.

run(DemoApplication.

class,args);}publicinterfaceCustomer{@XBRead("//username")StringgetFirstname();@XBRead("//password")StringgetLastname();}}2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/3/5最后运行SpringBoot应用即可,应用默认监听本机8080端口.

0x02:漏洞复现如下图,使用POST请求,并将"Content-Type"头设为"application/xml;charset=UTF-8",正常发包,程序正常响应,说明程序运行正常.

然后使用如下POC:2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/4/5]>&xxe;利用XXE漏洞成功读取Windows系统下的win.

ini文件:在实际应用中,一般是使用dnslog来判断是否存在漏洞.

]>&name;0x03:漏洞修复直接去查看xmlbeam的Commit信息,找到src/main/java/org/xmlbeam/cong/DefaultXMLFactoriesCong.

java文件的SecurityFix代码:2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/5/5修复时程序通过循环设置解析XML时的熟悉配置,禁止了使用inlineDOCTYPEDTD和XML外部实体的解析.

blogcommentspoweredbyDisqus

me/XMLBeam-XXE-Simple-Analysis/1/5XMLBeam-XXE(CVE-2018-1259)漏洞简析作者:LANDGREY创建时间2018年8月21日01:50更新时间2018年8月21日23:45浏览:897次.

标签:#分享,#网络安全,#代码审计您的IP地址:140.

207.

23.

830x00:漏洞信息根据CVE-2018-1259的信息可知,0x01:环境搭建由于XXE漏洞实际是存在于XMLBeam中,所以我们写一个简单的调用XMLBeam的代码,用来触发漏洞,版本就选择可以触发漏洞的最新版XMLBeam,所以首先下载1.

4.

14版本XMLBeam备用.

然后使用IDEA创建一个名为demo的SpringBoot应用,主要是添加一个"/login"RequestMappingURL映射路径,模拟使用XML数据认证进行登录.

主要代码文件DemoAppliction.

java如下:SpringDataCommons版本在1.

13—1.

13.

11和2.

0—2.

0.

6,SpringDataREST版本在2.

6-2.

6.

11和3.

0-3.

0.

6,因为使用2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/2/5同目录下的xmlbeams.

java文件使用Example示例文件的代码.

最后再在pom.

xml中增加依赖,并用IDEA解决(alt+L键)此依赖问题.

org.

xmlbeamxmlprojector1.

4.

14packagecom.

example.

demo;importorg.

springframework.

boot.

SpringApplication;importorg.

springframework.

web.

bind.

annotation.

RequestMethod;importorg.

xmlbeam.

annotation.

XBRead;importorg.

springframework.

web.

bind.

annotation.

RequestBody;importorg.

springframework.

web.

bind.

annotation.

RequestMapping;importorg.

springframework.

web.

bind.

annotation.

RestController;importorg.

springframework.

boot.

autoconfigure.

SpringBootApplication;@RestController@SpringBootApplicationpublicclassDemoApplication{@RequestMapping(value="/login",method=RequestMethod.

POST)publicStringhandleCustomer(@RequestBodyCustomercustomer){returnString.

format("%s:%sloginsuccess!

",customer.

getFirstname(),customer.

getLastname(}publicstaticvoidmain(String[]args){SpringApplication.

run(DemoApplication.

class,args);}publicinterfaceCustomer{@XBRead("//username")StringgetFirstname();@XBRead("//password")StringgetLastname();}}2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/3/5最后运行SpringBoot应用即可,应用默认监听本机8080端口.

0x02:漏洞复现如下图,使用POST请求,并将"Content-Type"头设为"application/xml;charset=UTF-8",正常发包,程序正常响应,说明程序运行正常.

然后使用如下POC:2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/4/5]>&xxe;利用XXE漏洞成功读取Windows系统下的win.

ini文件:在实际应用中,一般是使用dnslog来判断是否存在漏洞.

]>&name;0x03:漏洞修复直接去查看xmlbeam的Commit信息,找到src/main/java/org/xmlbeam/cong/DefaultXMLFactoriesCong.

java文件的SecurityFix代码:2019/9/14XMLBeam-XXE(CVE-2018-1259)漏洞简析-LandGrey'sbloghttps://landgrey.

me/XMLBeam-XXE-Simple-Analysis/5/5

blogcommentspoweredbyDisqus

rfchost:洛杉矶vps/双向CN2 GIA,1核/1G/10G SSD/500G流量/100Mbps/季付$23.9

rfchost怎么样?rfchost是一家开办了近六年的国人主机商,一般能挺过三年的国人商家,还是值得入手的,商家主要销售VPS,机房有美国洛杉矶/堪萨斯、中国香港,三年前本站分享过他家堪萨斯机房的套餐。目前rfchost商家的洛杉矶机房还是非常不错的,采用CN2优化线路,电信双程CN2 GIA,联通去程CN2 GIA,回程AS4837,移动走自己的直连线路,目前季付套餐还是比较划算的,有需要的可...

美国服务器20G防御 50G防御 688元CN2回国

全球领先的IDC服务商华纳云“美国服务器”正式发售啦~~~~此次上线的美国服务器包含美国云服务器、美国服务器、美国高防服务器以及美国高防云服务器。针对此次美国服务器新品上线,华纳云也推出了史无前例的超低活动力度。美国云服务器低至3折,1核1G5M低至24元/月,20G DDos防御的美国服务器低至688元/月,年付再送2个月,两年送4个月,三年送6个月,且永久续费同价,更多款高性价比配置供您选择。...

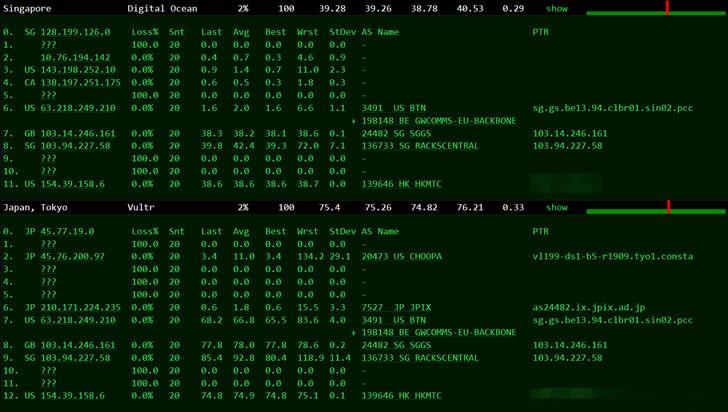

Megalayer新加坡服务器国际带宽线路测评

前几天有关注到Megalayer云服务器提供商有打算在月底的时候新增新加坡机房,这个是继美国、中国香港、菲律宾之外的第四个机房。也有工单询问到官方,新加坡机房有包括CN2国内优化线路和国际带宽,CN2优化线路应该是和菲律宾差不多的。如果我们追求速度和稳定性的中文业务,建议还是选择CN2优化带宽的香港服务器。这里有要到Megalayer新加坡服务器国际带宽的测试服务器,E3-1230配置20M国际带...

8080端口为你推荐

-

摩根币摩根币是怎么骗人的?Baby被问婚变绯闻小s在黄晓明婚礼上问了什么问题咏春大师被ko练咏春拳的杨师傅对阵散打冠军,注:是高龄级别被冠军级别打败了,那如果是咏春冠军叶问呢?更别说是李小mathplayer西南交大网页上的 Mathplayer 安装了为什么还是用不了?kb123.net股市里的STAQ、NET市场是什么?haole012.com说在:012qq.com这个网站能免费挂QQ,是真的吗?长房娇女人蛮好脾气好很乖巧很听话?娇身惯养,父亲长得好看大眼睛高鼻梁樱桃小嘴瓜子脸女儿也是眼睛大大的皮肤苗惟妮哪里下载电影,动漫快?www.88ququ.com怎么在http://www.tubeshentai.com/下视频采采风荷我家种了几亩莲藕,听说不能采荷叶、荷花、莲蓬、否则莲藕会烂的?是真的吗?为什么?