群组怎样建立自己的邮箱

目次前言IV引言V1范围12规范性引用文件13术语及定义14符号25一般模型和要求36具有连接能力的机制36.

1概述36.

2机制146.

3机制286.

4机制3126.

5机制4157具有打开功能的机制187.

1概述187.

2机制5187.

3机制6208具有打开和连接功能的机制228.

1概述228.

2机制7228.

3机制826附录A(规范性附录)对象标识符31附录B(规范性附录)密码杂凑函数33B.

1比特串和整数间的转换:BS2IP和I2BSP33B.

2拥有更大输出长度的密码杂凑函数:HL33B.

3杂凑一个素数域的元素:HBS2PF33B.

4杂凑椭圆曲线的一个点:HBS2ECP34附录C(资料性附录)匿名签名机制的安全指南35C.

1数学假设的描述35C.

2安全参数的推荐选取35附录D(资料性附录)撤销机制的比较38附录E(资料性附录)数值实例41E.

1机制141E.

2机制250E.

3机制362E.

4机制469E.

5机制572E.

6机制677E.

7机制780E.

8机制885附录F(资料性附录)机制5的正确性证明92F.

1证明群组成员发布协议步骤b)的生成正确92F.

2证明群组成员发布协议步骤f)的生成正确94前言GB/TAAAAA《信息技术安全技术匿名数字签名》分为两个部分:第1部分:总则;第2部分:采用群组公钥的机制.

本部分为GB/TAAAAA的第2部分.

本部分按照GB/T1.

1-2009给出的规则起草.

本部分修改采用ISO/IEC20008-2:2013《信息技术安全技术匿名数字签名第2部分:采用群组公钥的机制》.

本部分与ISO/IEC20008-2:2013相比,主要变化如下:规范性引用文件删除了ISO/IEC10118、ISO/IEC18031和ISO/IEC18032,增加了对GB/T32905、GB/T32918等国家标准的引用,ISO/IEC20008-1替换成了GB/TAAAAA.

1;第5章采用了我国密码相关国家标准和行业标准,包括SM2和SM3算法,以与我国技术水平相适应;增加了8.

3节机制8,该机制基于SM2算法,是与我国商用密码算法相适应的匿名数字签名技术;附录E增加了E.

8,给出了机制8的数值实例;附录C增加了与机制8的数学假设和安全参数选取相关的内容.

附录D增加了与机制8的撤销机制相关的内容注:如果有必要使用多公钥签名,可以增加作为GB/TAAAAA《信息技术安全技术匿名数字签名》新的部分,例如可以作为第3部分:使用多公钥的机制.

本部分由全国信息安全标准化技术委员会(SAC/TC260)提出并归口.

本部分主要起草单位:本部分主要起草人:引言GB/TAAAAA《信息技术安全技术匿名数字签名》规定的机制使用了其他各种标准化的密码算法,例如:可以使用抗碰撞密码杂凑函数对已签名消息进行密码杂凑运算并计算签名.

需要证书验证公钥时,可以使用传统的数字签名机制.

如果实体在执行该机制时需要数据通信作为其机制的一部分被鉴别,可能需要使用传统的实体鉴别机制.

如果在匿名数字签名机制中某些实体的信息需要被加密,可能需要使用传统的非对称加密机制来实现实体私有信息的保护和保密.

匿名数字签名机制是一种特殊类型的数字签名机制,该类数字签名中,非授权的实体不能发现签名方标识符,但可验证一个合法的签名方产生了合法的签名.

GB/TAAAAA《信息技术安全技术匿名数字签名》规定了匿名数字签名机制.

第1部分规定了两类匿名数字签名机制的原则和要求:采用群组公钥的签名机制和采用多公钥的签名机制.

本部分规定了一些第一种类型的匿名签名机制.

第一种类型的匿名签名机制可以具有提供签名方更多信息的能力.

一些签名机制拥有连接能力,其中由同一个签名方产生的两个签名是可连接的.

一些签名机制拥有打开能力,其中签名可以被特殊的实体打开来揭露签名方的身份.

一些签名机制既具有连接能力也具有打开能力.

对于每一个机制,标准规定了打开、连接和(或)撤销过程.

本部分规定的机制使用了一个抗碰撞密码杂凑函数去计算整个消息.

本文件的发布机构提请注意,声明符合本文件时,可能涉及到8.

3与群组匿名签名机制相关规定的专利的使用.

本文件的发布机构对于上述专利的真实性、有效性和范围无任何立场.

该专利持有人已向本文件的发布机构保证,他愿意同任何申请人在合理且无歧视的条款和条件下,就专利授权许可进行谈判.

该专利持有人的声明已在本文件发布机构备案.

相关信息可通过以下联系方式获得:专利持有人姓名:西安西电捷通无线网络通信股份有限公司地址:西安市高新区科技二路68号西安软件园秦风阁A201联系人:冯玉晨邮政编码:710075电子邮件:ipri@iwncomm.

com电话:029-87607836传真:029-87607829网址:http://www.

iwncomm.

com本文件的发布机构提请注意,本文件修改采用ISO/IEC20008-2:2013,因此,除上述声明外,韩国电子通信研究院、英特尔公司以及日本NEC公司针对ISO/IEC20008-2:2013所作出的"专利持有人愿意基于无歧视、合理条件和条款与其他方协商许可"的声明适用于本文件.

相关信息可通过以下联系方式获得:专利持有人姓名:ElectronicsandTelecommunicationsResearchInstitute地址:161,Gajeong-dong,Yuseong-gu,Daejeon,305-700,KOREA联系人:HanchulShin电子邮件:vip123@etri.

ke.

kr电话:+82-042-860-5797传真:+82-042-860-3831网址:http://www.

etri.

re.

kr专利持有人姓名:IntelCorporation地址:IntelLegalandCorporationAffairs2200MissionCollegeBlvd.

,RNB-150,SantaClara,CA95054联系人:JamesKovacs电子邮件:Standards.

Licensing@intel.

com电话:408-765-1170传真:408-613-7292网址:http://www.

intel.

com/standards/licensing.

html专利持有人姓名:NECCorporation地址:7-1Shiba5-chomeMinato-KuTokyoJapan108-8001Japan联系人:YoshinobuMatsumoto电子邮件:y-matsumoto@cp.

jp.

nec.

com电话:+81-3-3798-2452传真:+81-3-3798-6394网址:http://www.

nec.

com/请注意除上述专利外,本文件的某些内容仍可能涉及专利.

本文件的发布机构不承担识别这些专利的责任.

信息技术安全技术匿名数字签名第2部分:采用群组公钥的机制范围本部分规定了一类匿名数字签名机制,该机制是由验证方使用群组公钥来验证数字签名.

本部分给出了:采用群组公钥签名的匿名实体鉴别机制的概述;这类机制的不同类型.

对于每一个机制,本部分规定了:群组成员签名密钥和群组公钥的生成过程;生成签名的过程;验证签名的过程;群组成员打开过程(可选);群组签名连接过程(可选);撤销群组签名的过程.

本部分适用于指导匿名数字签名机制的设计与应用.

规范性引用文件下列文件对于本文件的应用是必不可少的.

凡是注日期的引用文件,仅注日期的版本适用于本文件.

凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件.

GB/TAAAAA.

1-AAAA信息技术安全技术匿名数字签名第1部分:总则GB/T32905-2016信息安全技术SM3密码杂凑算法GB/T32918-2016信息安全技术SM2椭圆曲线公钥密码算法GB/T34953.

2-XXXX信息技术安全技术匿名实体鉴别第2部分:基于群组公钥签名的机制(ISO/IEC20009-2,IDT)ISO/IEC15946-5信息技术安全技术基于椭圆曲线的密码机制第5部分:椭圆曲线生成(Informationtechnology—Securitytechniques—Cryptographictechniquesbasedonellipticcurves—Part5:Ellipticcurvegeneration)术语及定义GB/TAAAAA.

1-AAAA界定的以及下列术语和定义适用于本文件.

辅助签名方assistantsigner可以帮助主要签名方去创建匿名签名,但不可以独立地产生匿名签名的实体.

成员列表member-list包含群组成员身份及其对应的群组成员证书的列表.

主要签名方principalsigner拥有群组成员签名密钥的实体,主签名方可以使用该密钥来创建匿名签名.

密钥种子值secretseedvalue群组成员所知的并且用来导出群组成员私钥的保密数据.

安全参数securityparameter决定一个机制安全强度的变量.

符号下列符号适用于本文件bsn连接基,既可以是一个特殊符号⊥也可以是一个任意字符串e一个双线性映射函数e:G1*G2→GT使得对所有P∈G1,Q∈G2,所有正整数a,b,该等式e([a]P,[b]Q)=e(P,Q)ab成立.

该函数也叫做对函数gcd(a,b)整数a和b的最大公因子G1一个椭圆曲线上的阶为p的加法循环群G2一个椭圆曲线上的阶为p的加法循环群GT一个阶为p的乘法循环群H密码杂凑函数m未签消息n一个RSA模块,其中n=pqOE椭圆曲线上的无穷大点P一个素数P1G1的生成元P2G2的生成元q素数Q1+Q2椭圆曲线点Q1和Q2的总和QR(n)模n的二次剩余群组Zn*Zn中可逆元素的乘法群Zp[0,p-1]中整数的集合Zp*1,p-1]中整数的集合(a|p)a和p的勒让德符号,其中a是一个整数p是一个偶素数[n]P一个正整数和一个在椭圆曲线E上的点P之间的乘法运算,n和P作为输入并产生另外椭圆曲线E上的点Q,其中Q=[n]P=P+P+…+P,i.

e.

,n个P的总和.

该运算满足[0]P=OE和[–n]P=[n](–P)[x,y]从x到y之间包括x和y的整数集合,如果x,y是整数满足x≤yY||Z表示数据项Y和Z以特定的顺序级联的结果.

在级联两个或多个数据项的结果作为文本中的一个机制的输出的情况下,例如该结果应该被拆分以便可以独立的组成连续的数据串,使得它不可能有模糊不清的解释.

后一种性质可以根据具体的应用以不同的方式来呈现.

例如,它可以在整个机制的使用时确保一个子字符串的固定长度,或确保使用唯一的编码方式来对级联的字符串序列进行编码.

主要的编码规则在ISO/IEC8825-1[1]中定义一般模型和要求本章定义了GB/TAAAAA中规范的匿名数字签名机制的通用模型和要求.

此外,规定了与采用群组公钥的匿名签名机制相关的特定要求.

本部分使用群组公钥签名的匿名机制包含了一个群组和群组成员的集合.

每一个群组应包含一个相关的群组成员发布方.

根据具体的机制,可能还拥有群组成员打开方和/或群组签名连接方.

多个实体可能承担群组成员打开方或群组签名连接方的作用.

机制的匿名程度依赖于匿名强度(例如群组的大小),是否拥有打开能力,是否拥有连接能力,怎样进行撤销,是否发布方知道私钥和泄露私钥的可能性.

本部分规定的机制所使用的对象标识符见附录A,所对应的数值实例参见附录E.

匿名数字签名机制由下列规定的过程定义:密钥生成过程;签名过程;验证过程;打开过程(如果机制支持打开能力);连接过程(如果机制支持连接能力);撤销过程.

本部分用到的撤销方法的对比分析参见附录D.

本部分规定的使用群组公钥的匿名数字签名机制包含了各种实体.

一些存在于每一个机制同时另一些只存在于某些机制.

这些实体如下:签名方:签名方是产生签名的实体.

在一些机制中,签名方分割为两个实体.

例如,在直接匿名机制中,签名方的角色分割为带有限计算和存储能力的主签名方,例如可信计算模块,和带更多计算能力但低安全容错性的辅助签名方,如普通的计算平台;验证方:验证方是验证数字签名的实体;群组成员发布方:群组成员发布方是一个发布群组成员证书给签名方的实体.

该实体存在于本部分所有的机制中;群组成员打开方:群组成员打开方是一个有能力从签名中确认签名方身份的实体.

该实体存在于本部分规定的某些机制中;群组成员连接方:群组成员连接方能够验证两个签名是由同一个签名方使用一个连接密钥或连接基产生的.

该实体存在于本部分规定的某些机制中.

为了使用本部分中的任意机制,下列条件应满足:一个包含在匿名数字签名机制的实体知道群组公共参数的共同的一个集合,它被用来计算机制中的不同函数;每一个验证方可以访问验证密钥的真实副本;在发布群组签名密钥时,签名方和群组成员发布方需要有一个可靠地通道,来确保群组成员发布方只能够提供群组成员签名密钥给合法的群组成员;抗碰撞密码杂凑函数应采用GB/T32905-2016中规定的函数;一个强健椭圆曲线生成器,如ISO/IEC15946-5中规定的一种,应在一些匿名数字签名机制中使用一个强健的随机数生成器,如GB/T32905-2016中规定的一种,应在一些匿名数字签名机制中使用.

本部分中凡涉及到采用密码技术解决保密性、完整性、真实性、抗抵赖性需求的,须遵循密码相关国家标准和行业标准.

具有连接能力的机制概述本部分规定了具有连接能力的数字签名机制.

注1:在参考文献中6.

2的机制称为单签名方案,同时6.

3,6.

4和6.

5的方案也称为DAA方案.

6.

2、6.

4和6.

5中的机制和相关安全证明分别基于文献[9],[6]和[11].

6.

3的机制基于[3]中的方案,而在[4]中为其方案的小的修改,并且在[4]全文中给出其相应的安全分析.

注2:对于验证等应用,本章所规定的匿名匿名机制,在进行签名之前,被签名消息可能被进行密码杂凑运算或(和)被链接额外的信息.

机制1符号下列符号适用于本部分机制1.

lp,k,lx,le,lE,lX,ε:安全参数.

p',q',e:素数a,a0,g,h,b,C1,D,C2,d',d1,d2,t',t1,t2,A,f,T1,T2,T3,T4,d3,d4,d5,t3,t4,t5:QR(n)内的整数.

x',α,β:[0,2lx-1]内的整数.

w1,w2,w3:[0,22lp-1]内的整数.

,,c',c,c'',c''':长度为k-bit的整数.

:长度为(2lp+1)bit的整数.

t1,1,r',r1,r2:长度为(ε(lx+k))bit的整数.

t2,2:长度为(ε(2lp+k+1))bit的整数.

x:长度为(lx+1)bit的整数.

r3:长度为(ε(lx+2lp+k+1))的整数.

s0,s1,s2,s':[-2lx+k,2ε(lx+k)-1]内的整数.

s3:[-2lx+2lp+k+1,2ε(lx+2lp+k+1)-1]内的整数.

r4,r5:长度为(ε(2lp+k))bit的整数.

r9,r10:长度为(ε(2lp+le+k))bit的整数.

s4,s5:[-22lp+k,2ε(2lp+k)-1]内的整数.

s9,s10:[-22lp+le+k,2ε(2lp+le+k)-1]内的整数.

H:输出k-bit消息摘要的密码杂凑函数.

HГ:输出(2lp)-bit消息摘要的密码杂凑函数.

密钥产生过程密钥产生过程由两部分组成:建立过程和发布过程,其中发布过程是群组成员发布方产生证明、群组公共参数、群组公钥和群组发布密钥的过程.

群组成员发布过程是通过一个运行在在群成员发布方和群成员之间的交互协议来产生唯一的群组成员签名.

安装过程由群组成员发布方通过以下步骤执行:a)选择下列参数:lp,k,lx,le,lE,lX,ε.

b)选择一个RSA模块n=pq,有p=2p'+1,q=2q'+1,这里p,q,p',q'都是素数并且p'和q'一样为lp比特.

c)选择一个二次剩余模n的群组的随机数a.

1)在Z*n内满足gcd(g+1,n)=1和gcd(g–1,n)=1.

2)计算a=g2(modn).

d)在QR(n)内选择一个区别a的随机数a0.

e)在QR(n)内选择一个区别于a和a0的随机数g.

f)在QR(n)内选择一个区别于a、a0和g的随机数h.

g)在QR(n)内选择一个区别于a、a0、h和g的随机数b.

h)群组成员发布方选择两个密码杂凑函数H:{0,1}*→{0,1}k和HГ:{0,1}*→{0,1}2lp.

附录B给出一个如何去构建一个HГ的示例.

i)输出:群组公共参数(lp,k,lx,le,lE,lX,ε),群组公钥(n,a,a0,g,h,b)群组成员发布密钥(p',q').

注:推荐参数的示例参见附录C.

2.

群组成员发布过程需要在主签名方和发布方之间建立一个安全的鉴别通信信道,如何建立不在本机制的范围之内规定,群组成员发布过程包括以下步骤:a)群组成员选取一个随机整数x'∈[0,2lx-1].

b)群组成员选取一个随机整数∈[0,2n-1].

c)群组成员计算C1=gx'h(modn).

d)群组成员产生一个知识证明,表示为C1在基g和h下的(x',).

1)群组成员选取一个随机整数t1∈[0,2ε(lx+k)-1].

2)群组成员选取一个随机整数t2∈[0,2ε(2lp+k+1)-1].

3)群组成员计算D=gt1ht2D=gt1ht2(modn).

4)群组成员计算=H(g||h||C1||D).

5)群组成员计算1=t1-x'.

6)群组成员计算2=t2-.

7)U=(,1,2).

e)群组成员发送C1和U给群组成员发布方.

f)群组成员发布方从群组成员接收到C1和U.

g)群组成员发布方验证C1属于QR(n):a)群组成员发布方验证(C1|p)=1和(C1|q)=1.

1)如果任意的一个验证失败,群组成员发布方输出拒绝和禁止.

h)群组成员发布方验证知识证明U.

1)群组成员发布方计算D'=g1h2C1(modn).

2)群组成员发布方计算=H(g||h||C1||D').

3)群组成员发布方验证=,1属于[-2lx+k,2ε(lx+k)-1]并且2属于[-22lp+k+1,2ε(2lp+k+1)-1].

如果任意的一个验证皆失败,群组成员发布方输出拒绝和禁止.

i)群组成员发布方选取一个随机的偶数α∈[0,2lx-1].

j)群组成员发布方选取一个随机整数β∈[0,2lx-1].

k)群组成员发布方发送α和β给群组成员.

l)群组成员从群组成员发布方接收到α和β.

m)群组成员计算x=2lX+(αx'+β(mod2lx)).

n)群组成员计算C2=ax(modn).

o)群组成员计算υ=(αx'+β)|2lx.

p)群组成员产生一个知识证明V,表示为C2在基a下的离散对数x.

1)群组成员发布方选取一个随机整数r'∈[0,2ε(lx+k)-1].

2)群组成员计算d'=ar'(modn).

3)群组成员计算c'=H(a||g||C2||d').

4)群组成员计算s'=r'–c'(x-2lX).

5)群组成员使得V=(c',s').

q)群组成员产生一个知识证明W.

1)群组成员选取一个随机整数r1∈[0,2ε(lx+k)-1].

2)群组成员选取一个随机整数r2∈[0,2ε(lx+k)-1].

3)群组成员选取一个随机整数r3∈[0,2ε(lx+2lp+k+1)-1].

4)群组成员计算d1=ar1(modn).

5)群组成员计算d2=gr1(gl)r2hr3(modn),其中l=2lx.

6)群组成员计算c=H(a||g||h||C1||C2||d1||d2).

7)群组成员计算s1=r1–c(x-2lX).

8)群组成员计算s2=r2–cυ.

9)群组成员计算s3=r3–cα.

10)群组成员计算W=(c,s1,s2,s3).

r)群组成员发送C2,V和W群组成员发布方.

s)群组成员发布方从群组成员接收到C2,V和W.

t)群组成员发布方检查C2属于QR(n).

群组成员发布方检查t(C2|p)=1和(C2|q)=1.

如果任意一个验证失败,群组成员发布方输出拒绝和禁止.

u)群组成员发布方验证知识证明V.

1)群组成员发布方计算s0=s'–c'2lX.

2)群组成员发布方计算t'=C2c'as0(modn).

3)群组成员发布方计算c''=H(a||g||C2||t').

4)群组成员发布方检查c''=c'并且s'∈[-2lx+k,2ε(lx+k)-1].

如果任意一个验证失败,群组成员发布方输出拒绝和禁止.

v)群组成员发布方验证知识证明W.

1)群组成员发布方计算t1=(C2/aL)cas1(modn),其中L=2lX.

2)群组成员发布方计算t2=(C1αgβ)cgs1(gl)s2hs3(modn),其中l=2lx.

3)群组成员发布方计算c'''=H(a||g||h||C1||C2||t1||t2).

4)群组成员发布方验证c'''=c,s1属于[-2lx+k,2ε(lx+k)-1],s2属于[-2lx+k,2ε(lx+k)-1]并且s3属于[-2lx+2lp+k+1,2ε(lx+2lp+k+1)-1].

如果任意一个验证失败,群组成员发布方输出拒绝和禁止.

w)群组成员发布方选取一个随机数e∈[2lE-2le+1,2lE+2le-1].

x)群组成员发布方计算1=1/e(modp'q').

y)群组成员发布方计算A=(a0C2)1(modn).

z)群组成员发布方存储(A,e,Member)到群组成员列表中.

aa)群组成员发布方发送A和e给群组成员.

bb)群组成员从群组成员发布方接收到A和e.

cc)群组成员验证Ae=a0ax(modn).

dd)签名方的群组成员签名密钥(A,e,x),其中x是群组成员私钥,(A,e)是群组成员凭证.

签名过程输入一个群组公钥(n,a,a0,g,h,b),一个群组成员签名密钥(A,e,x),一个连接基bsn,和一个被签消息m∈{0,1}*,签名过程执行以下步骤.

连接基被用来实现连接能力.

它由群组成员发布方或其他可信机构选取.

a)群组成员计算f=(HГ(bsn))2(modn).

b)群组成员选取一个随机整数w1∈[0,22lp-1].

c)群组成员选取一个随机整数w2∈[0,22lp-1].

d)群组成员选取一个随机整数w3∈[0,22lp-1].

e)群组成员计算T1=Abw1(modn).

f)群组成员计算T2=gw1hw2(modn).

g)群组成员计算T3=gehw3(modn).

h)群组成员计算T4=fx(modn).

i)群组成员选取一个随机整数r1∈[0,2ε(le+k)-1].

j)群组成员选取一个随机整数r2∈[0,2ε(lx+k)-1].

k)群组成员选取一个随机整数r3∈[0,2ε(2lp+k)-1].

l)群组成员选取一个随机整数r4∈[0,2ε(2lp+k)-1].

m)群组成员选取一个随机整数r5∈[0,2ε(2lp+k)-1].

n)群组成员选取一个随机整数r9∈[0,2ε(2lp+le+k)-1].

o)群组成员选取一个随机整数r10∈[0,2ε(2lp+le+k)-1].

p)群组成员计算d1=T1r1/(ar2br9)(modn).

q)群组成员计算d2=T2r1/(gr9hr10)(modn).

r)群组成员计算d3=gr3hr4(modn).

s)群组成员计算d4=gr1hr5(modn).

t)群组成员计算d5=fr2(modn).

u)群组成员计算c=H(a||a0||g||h||T1||T2||T3||T4||d1||d2||d3||d4||d5||m).

v)群组成员计算s1=r1–c(e-2lE).

w)群组成员计算s2=r2–c(x-2lX).

x)群组成员计算s3=r3–cw1.

y)群组成员计算s4=r4–cw2.

z)群组成员计算s5=r5–cw3.

aa)群组成员计算s9=r9–cew1.

bb)群组成员计算s10=r10–cew2.

cc)群组成员设置签名为σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4).

验证过程输入一个消息m,一个连接基bsn,一个签名(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4),一个群组公钥(n,a,a0,g,h,b),验证过程执行下列步骤:验证方计算f=(HГ(bsn))2(modn).

验证方计算t1=a0cT1s1-cl'/(as2-cLbs9)(modn),其中l'=2lE,L=2lX.

验证方计算t2=T2s1-cl'/(gs9hs10)(modn),其中l'=2lE.

验证方计算t3=T2cgs3hs4(modn).

验证方计算t4=T3cgs1-cl'hs5(modn),其中l'=2lE.

验证方计算t5=T4cfs2-cL(modn),其中L=2lX.

验证方计算c'=H(a||a0||g||h||T1||T2||T3||T4||t1||t2||t3||t4||t5||m).

如果c'=c,s1在[-2le+k,2ε(le+k)-1],s2在[-2lx+k,2ε(lx+k)-1],s3在[-22lp+k,2ε(2lp+k)-1],s4在[-22lp+k,2ε(2lp+k)-1],s5在[-22lp+k,2ε(2lp+k)-1],s9在[-22lp+le+k,2ε(2lp+le+k)-1],s10在[-22lp+le+k,2ε(2lp+le+k)-1],那么返回1(正确).

否则返回0(不正确).

连接过程有两个使用同一个连接基bsn计算的合法的签名σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4)和σ'=(c',s1',s2',s3',s4',s5',s9',s10',T1',T2',T3',T4'),该连接过程执行下列步骤:a)如果T4=T4',输出1(已连接),否则,输出0(未连接).

撤销过程该机制撤销过程的细节参见参考文献[10].

在该机制中支持两个类型的撤销(私钥撤销和验证方黑名单撤销).

私钥撤销既可以是一个全局撤销也可以是一个本地撤销.

验证方黑名单撤销是一个本地撤销.

注:撤销过程的细节见参考文献[8].

私钥撤销:—如果一个群组成员的签名密钥(A,e,x)被损坏,群组成员发布方或者验证方把xi放进该类型撤销列表RL中.

—有一个使用一个连接基bsn计算的合法的签名σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4)和一个该类型的撤销列表,验证方可以检查该签名的撤销如下:对于每一个x'∈RL,验证T4≠(HГ(bsn))2x'(modn).

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

注:只有群组成员发布方或验证方已经知道该群组成员损害的群组成员签名密钥,该私钥撤销才可以工作.

验证方黑名单撤销:—如果生成签名时使用连接基bsn,并且验证方可以创建他自己的对应于bsn的撤销列表RL.

如果一个验证方想要将签名σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4)的签名方放进黑名单,需要把T4放入该类型的撤销名单RL中.

—有一个使用一个连接基bsn计算的合法的签名σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4)和一个该类型的撤销列表RL,验证方可以检查该签名的撤销如下:对于每一个T4'∈RL,验证T4≠T4'.

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

注:为了在本机制中使用验证者黑名单撤销方法,要求签名者对于每个验证者都使用特定的连接基.

连接基可由验证者选择,或者有签名者和验证者提前商定.

机制2符号下列符号适用于本部分的机制.

-ln,lf,le,l'e,lv,l,lH,lr,ls,lГ,lρ:安全参数.

-p',q',ρ,Г,e:素数.

-g',g,h,S,Z,R0,R1,U,U',A,A',T,Tt':QR(n)内的整数.

-x0,x1,xz,xs,xh,xg,se,re:[1,p'q']内的整数.

-γ,JI,KI,KI',J,K,J',K':0.

其乘法阶模Г的整数为ρ.

-f,f':[0,ρ–1]内的整数.

-f0,f1:长度为lfbit的整数.

-ch,c,c',nI,nV:长度为lHbit的整数.

-nT,nH:长度为lbit的整数.

-t,t2,rf::长度为(2lf+l+lH+1)bit的整数-t1:长度为(le+lH)bit的整数.

-r0,r1:长度为(lf+l+lH)bit的整数.

-rv:长度为(lv+l+lH)bit的整数.

-rv':长度为(le+ln+2l+lH+1)bit的整数.

-sv':长度为(ln+2l+lH+1)bit的整数.

-s0,s1:长度为(lf+l+lH+1)bit的整数.

-v',w:长度为(ln+l)bit的整数.

-v*:长度为(lv–1)bit的整数.

-v":长度为lvbit的整数.

-v:长度为(ln+l+lv+1)bit的整数.

-bsnI:群组成员发布方的连接基.

-HГ:输出长度为(lГ+l)bit的消息摘要的密码杂凑函数.

密钥生成过程密钥产生过程由两部分组成:建立过程和发布过程,其中发布过程是群组成员发布方产生群组公共参数、群组公钥和群组发布密钥的过程.

群组成员发布过程是通过一个运行在在群成员发布方和群成员之间的交互协议来产生唯一的群组成员签名.

在群组成员发布过程的撤销验证要求能够防止重新放置一个撤销的群组成员私钥.

该建立过程由群组成员发布方执行下列步骤:a)选取下列参数:ln,lf,le,l'e,lv,l,lH,lr,ls,lГ,lρ.

b)选取两个密码杂凑函数H:{0,1}*→{0,1}lH和HГ:{0,1}*→{0,1}lГ+l.

如何构建一个HГ的示例在附录B给出.

c)选取一个RSA模块n=pq使得p=2p'+1,q=2q'+1,其中p,q,p',q'是素数,n是ln比特.

d)在QR(n)中选取一个随机整数g'.

e)在[1,p'q']中选取随机整数x0,x1,xz,xs,xh,xg.

f)计算g=(g')xgmodn,h=(g')xhmodn,S=hxsmodn.

g)计算Z=hxzmodn,R0=Sx0modn,R1=Sx1modn.

h)选取一个长度为lρbits的素数ρ.

i)选取一个长度为lГbits的素数Г,使得Г–1是ρ的倍数并且(Г–1)/ρ不是ρ的倍数.

j)选取一个随机数γ,其乘法阶模Г的整数为ρ.

k)输出如下:群组公共参数=(ln,lf,le,l'e,lv,l,lH,lr,ls,lГ,lρ,H,HГ),群组公钥=(n,g',g,h,S,Z,R0,R1,γ,Г,ρ),群组成员发布密钥=(p',q').

注:提供一个推荐的参数示例在附录C.

2中.

群组成员发布过程需要在主签名方和发布方之间建立一个安全的鉴别通信信道,如何建立不在本机制的范围之内规定,群组成员发布过程包括以下步骤:a)主要的签名方和群组成员发布方之间协商一个连接基bsnI.

b)辅助签名方计算JI=(HГ(1||bsnI))(Г–1)/ρmodГ并发送JI给主签名方.

注:如参考文献[19]中所述,保持签名方匿名的前提是在任何的DAA签名中bsnI都不会作为bsn使用.

在无法保证这一前提的应用中,将JI=(HГ(1||bsnI))(Г–1)/ρmodГ改为JI=(HГ(0||bsnI))(Г–1)/ρmodГ可避免该潜在的问题.

c)主要签名方验证(JI)ρ≡1(modГ).

d)主要签名方选择一个随机数f∈[0,ρ–1]或从它的密钥种子值导出f.

e)主要签名方计算f1=f/2lf.

f)主要签名方计算f0=f–2lff1.

该(f0,f1)对是群组成员私钥的一部分.

g)主要签名方随机选取一个长度为(ln+l)bit的整数v'.

h)主要签名方计算U=(R0f0R1f1Sv')modn.

i)主要签名方计算KI=(JI)fmodГ.

j)主要签名方发送U和KI给辅助签名方,然后辅助签名方能够将它们发送给群组成员发布方的.

注:在以上步骤后,群组成员发布方对每一个撤销名单上的(f0,f1)可计算f=f0+f12lf并验证KI≠JIfmodГ.

如果签名方被撤销,群组成员发布方禁止群组成员发布过程.

k)主要签名方随机选取两个长度为(lf+l+lH)bit的整数r0,r1l)主要签名方随机选取一个长度(ln+2l+lH)bit的整数rv'.

m)主要签名方计算U'=(R0r0R1r1Srv')modn.

n)主要签名方计算rf=r0+r12lf.

o)主要签名方计算KI'=(JI)rfmodГ.

p)签名方发送U'和KI'给辅助签名方.

q)群组成员发布方选取一个随机数nI∈{0,1}lH并发送nI给辅助签名方.

r)辅助签名方计算ch=H(n||R0||R1||S||U||KI||U'||KI'||nI).

s)辅助签名方发送ch给主要签名方.

t)主要签名方选取一个随机数nT∈{0,1}l.

u)主要签名方计算c=H(ch||nT).

v)主要签名方计算sv'=rv'+cv',s0=r0+cf0,s1=r1+cf1.

w)主要签名方发送(c,nT,s0,s1,sv')给辅助签名方.

x)辅助签名方发送(c,nT,s0,s1,sv')给群组成员发布方.

y)群组成员发布方验证s0和s1至多是长度为(lf+l+lH+1)-bit的整数.

z)群组成员发布方验证sv'至多是长度为(ln+2l+lH+1)-bit整数.

aa)群组成员发布方计算U'=(U-cR0s0R1s1Ssv')modn.

bb)群组成员发布方计算t=s0+s12lf.

cc)群组成员发布方计算KI'=(KI-cJIt)modГ.

dd)群组成员发布方验证c=H(H(n||R0||R1||S||U||KI||U'||KI'||nI)||nT).

ee)群组成员发布方随机选取长度为(lv–1)-bit的v*.

ff)群组成员发布方随机从[2le–1,2le–1+2l'e–1]中选取一个素数e.

gg)群组成员发布方计算v"=v*+2lv–1.

hh)群组成员发布方计算A=(ZU-1S-v")1/emodn.

ii)辅助签名方选取一个随机数nH∈{0,1}l并发送给群组成员发布方.

jj)群组成员发布方从[0,p'q']中随机选取re.

kk)群组成员发布方计算A'=(ZU-1S-v")remodn.

ll)群组成员发布方计算c'=H(n||Z||S||U||v"||A||A'||nH).

mm)群组成员发布方计算se=(re–c'/e)modp'q'.

nn)群组成员发布方发送c',se,和(A,e,v")给辅助签名方.

oo)辅助签名方验证e是[2le–1,2le–1+2l'e–1]内的一个素数.

pp)辅助签名方计算A'=(Ac'(ZU-1S-v")se)modn.

qq)辅助签名方验证c'=H(n||Z||S||U||v"||A||A'||nH).

rr)辅助签名方发送v"给主要签名方.

ss)主要签名方计算v=v'+v"并存储(f0,f1,v),同时辅助签名方存储(A,e).

tt)签名方的群组成员签名密钥为(f0,f1,A,e,v),其中(f0,f1,v)是群组成员私钥,(A,e)是群组成员凭证.

签名过程输入一个群组公钥(n,g',g,h,S,Z,R0,R1,γ,Г,ρ),一个群组成员签名密钥(f0,f1,A,e,v),一个连接基bsn,一个随机数nV∈{0,1}lH,和一个未签消息m∈{0,1}*,签名过程执行以下步骤:连接基既可以是一个特殊的字符⊥也可以是一个任意的字符串并由其来实现连接能力.

它由群组成员发布方或验证方选取,或者由两者之前协商选取.

注1:随机数nV通常由验证方选取.

注2:另外一种处理nV的方法是将nV作为消息m的一部分.

a)主要的签名方拥有群组签名私钥(f0,f1,v),同时辅助的签名方拥有(A,e).

b)如果bsn=⊥,辅助的签名方从[0,ρ–1]选取一个随机数t并计算J=(γ)tmodГ.

c)如果bsn≠⊥,辅助的签名方计算J=(HГ(1||bsn))(Г–1)/ρmodГ.

d)辅助的签名方J给主要的签名方.

e)主要的签名方验证(J)ρ≡1modГ.

f)主要的签名方计算f=f0+f12lf.

g)主要的签名方计算K=(J)fmodГ.

h)主要的签名方随机选取一个长度为(lv+l+lH)-bit的整数rv.

i)主要的签名方随机选取两个长度为(lf+l+lH)-bit的整数r0,r1.

j)主要的签名方计算Tt'=(R0r0R1r1Srv)modn.

k)主要的签名方计算rf'=(r0+r12lf)modρ.

l)主要的签名方计算K'=(J)rf'modГ.

m)主要的签名方发送K,Tt',K'给辅助签名方.

n)辅助签名方随机选取一个长度为(ln+l)-bit.

的整数w.

o)辅助签名方随机选取一个长度为(l'e+l+lH)-bit的整数re.

p)辅助签名方随机选取一个长度为(le+ln+2l+lH+1)-bit的整数rv'.

q)辅助签名方计算T=(ASw)modn.

r)辅助签名方计算T'=(Tt'TreSrv')modn.

s)辅助签名方计算ch=H(n||R0||R1||S||Z||γ||Г||ρ||J||T||K||T'||K'||nV).

t)辅助签名方ch给主要的签名方.

u)主要的签名方选择一个随机数nT∈{0,1}l.

v)主要的签名方计算c=H(H(ch||nT)||m).

w)主要的签名方计算sv=rv+cv,s0=r0+cf0,s1=r1+cf1.

x)主要的签名方发送(c,nT,sv,s0,s1)给辅助签名方.

y)主要的签名方计算se=re+c(e–2le-1).

z)主要的签名方计算sv'=sv+rv'–cwe.

aa)辅助签名方输出群组签名σ=(J,K,T,c,nT,sv',s0,s1,se).

验证过程输入一个消息m,一个连接基bsn,一个随机数nV∈{0,1}lH,一个签名(J,K,T,c,nT,sv',s0,s1,se),,一个群组公钥(n,g',g,h,S,Z,R0,R1,γ,Г,ρ),验证过程执行下列步骤:a)验证(J)ρ≡1modГ和(K)ρ≡1modГ.

b)验证s0和s1是长度不超过(lf+l+lH+1)-bit的整数.

c)验证se是长度不超过(l'e+l+lH+1)-bit的整数d)计算t1=se+c2le–1.

e)计算t2=s0+s12lf.

f)计算T'=(Z-cTt1R0s0R1s1Ssv')modn.

g)计算K'=(K-cJt2)modГ.

h)验证c=H(H(H(n||R0||R1||S||Z||γ||Г||ρ||J||T||K||T'||K'||nV)||nT)||m).

i)如果J是由连接基bsn导出的,验证J=(HГ(1||bsn))(Г–1)/ρmodГ.

j)撤销检查过程是可选的.

k)如果以上任意的一个验证失败,输出0(不合法的),否则,输出1(合法).

注:验证过程中的验证检查可以在第一步骤中,而不是该过程的最后步骤来进行.

连接过程给定两个签名σ=(J,K,T,c,nT,sv',s0,s1,se)和σ'=(J',K',T',c',nT',sv'',s0',s1',se'),该连接过程执行下列步骤:a)如果J=J'和K=K',,输出1(已连接),否则,输出0(未连接).

注:如果连接过程输出0因为J≠J',意味着连接过程不能确定是否两个签名由同一个群组成员创建.

撤销过程该机制撤销过程的细节参见参考文献[10].

在该机制中支持两个类型的撤销(私钥撤销和验证方黑名单撤销).

私钥撤销既可以是一个全局撤销也可以是一个本地撤销.

验证方黑名单撤销是一个本地撤销.

私钥撤销:—如果一个群组成员的签名密钥(f0,f1,A,e,v)被损坏,群组成员发布方或者验证方计算f=f0+f12lf,并把f放进该类型撤销列表RL中.

—给定一个签名σ=(c,s1,s2,s3,s4,s5,s9,s10,T1,T2,T3,T4)和一个该类型的撤销列表,验证方可以检查该签名的撤销如下:对于每一个f'∈RL,验证K≠(J)f'modГ.

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

注:只有群组成员发布方或验证方已经知道该群组成员损害的群组成员签名密钥,该私钥撤销才可以工作.

验证方黑名单撤销:—如果生成签名时使用连接基bsn,并且验证方可以创建他自己的对应于bsn的撤销列表RL.

如果一个验证方想要将签名σ=(J,K,T,c,nT,sv',s0,s1,se)的签名方放进黑名单,则需要把K放入该类型的撤销名单RL中.

—给定一个签名σ=(J,K,T,c,nT,sv',s0,s1,se)和一个该类型的撤销列表RL,验证方可以检查该签名的撤销如下:对于每一个f'∈RL,验证K≠(J)f'modГ.

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

注:为了在本机制中使用验证者黑名单撤销方法,要求签名者对于每个验证者都使用特定的连接基.

连接基可由验证者选择,或者有签名者和验证者提前商定.

机制3符号下列符号适用于本部分的机制.

-t:安全参数.

-Q1,Q2,A,F,R,J,K,J',K',T,R1,R2t,R3:G1中的元素.

-W:G2中的元素.

-T1,T2,T3,T4,R2:GT中的元素.

-y,f,f',x,r,c,ch,a,b,rf,rx,ra,rb,sf,sx,sa,sb,u,v,ru,rv,su,sv:Zp中的整数.

-nI,nV,nT:长度为t-bit的整数.

-H1:输出元素在Zp内的密码杂凑函数.

-H2:输出元素在G1内的密码杂凑函数.

密钥生成过程密钥生成过程由群组成员发布方执行下列步骤:a)选取一个大素数阶为p的非对称的双线性群组对(G1,G2)并且伴随一个双线性函数e:G1*G2→GT.

b)选取一个G1的生成元P1.

c)选取一个G2的生成元P2.

d)选取两个密码杂凑函数H1:{0,1}*→Zp和H2:{0,1}*→G1.

如何去构建该密码杂凑函数的示例在附录B中给出.

e)选取G1中的随机元素Q1,Q2.

f)在Zp*内选取一个随机整数y并计算W=[y]P2.

g)计算T1=e(P1,P2),T2=e(Q1,P2),T3=e(Q2,P2),和T4=e(Q2,W).

h)输出:群组公共参数:=(G1,G2,GT,p,e,P1,P2,H1,H2),群组公钥:=(Q1,Q2,W,T1,T2,T3,T4),群组成员发布密钥:=y.

注1:T1,T2,T3,和T4在群组公钥内是可选的,他们可以从P1,P2,Q1,Q2中计算得出,并且W由签名方和验证方计算.

注2:推荐参数的示例在附录C.

2中给出.

.

群组成员发布过程需要在主签名方和发布方之间建立一个安全的鉴别通信信道,如何建立不在本机制的范围之内规定,对于每一个签名方,群组成员发布方产生一个群组成员签名如下:a)从Zp*中选取两个随机数f,x或者从密钥种子值导出.

b)计算A=[1/(x+y)](P1+[f]Q1).

c)输出群组成员签名密钥(f,A,x).

注:如果群组成员签名密钥使用以上的方法生成,该机制提供对应群组成员发布方的连接能力,除非群组成员发布方删除所有之前配置给签名方的群组成员签名密钥.

另外,通过群组成员发布方去获取一个群组成员签名密钥,每一个签名方都可以运行一个群组成员发布过程:a)群组成员发布方选取一个随机数nI∈{0,1}t.

b)群组成员发布方发送nI给主要的签名方.

c)签名方从Zp*中随机选取一个群组成员私钥f或从它的秘密种子值导出f.

d)签名方从Zp*中随机选取一个整数r.

e)签名方计算F=[f]Q1和R=[r]Q1.

f)签名方计算c=H1(p||P1||P2||Q1||Q2||W||F||R||nI).

g)签名方计算s=(r+cf)modp.

h)签名方发送(F,c,s)给群组成员发布方.

i)群组成员发布方计算R=[s]Q1–[c]F.

j)群组成员发布方验证c=H1(p||P1||P2||Q1||Q2||W||F||R||nI).

k)群组成员发布方从Zp*中随机选取一个整数x.

l)群组成员发布方计算A=[1/(x+y)](P1+F).

m)群组成员发布方将(A,x)作为签名方的群组成员证书并发送给签名方.

n)签名方通过验证e(A,W+[x]P2)=e(P1+F,P2)来验证该证书.

o)签名方的群组成员签名密钥为(f,A,x).

签名过程输入一个群组公钥(Q1,Q2,W,T1,T2,T3,T4),一个群组成员签名密钥(f,A,x),一个连接基bsn,和一个未签消息m∈{0,1}*,签名过程执行以下步骤:连接基既可以是一个特殊的字符⊥也可以是一个任意的字符串并由其来实现连接能力.

a)如果bsn=⊥,从G1中选取一个随机元素,否则,计算J=H2(bsn).

b)计算K=[f]J.

c)从Zp*中选取一个随机数a并计算b=(ax)modp.

d)计算T=A+[a]Q2.

e)从Zp*中随机选取四个整数rf,rx,ra,rbf)计算R1=[rf]J.

g)计算R2=e(A,P2)rxT2rfT3rb–arxT4ra.

注:e(A,P2)可以有群组成员预计算并在每一个签名过程中重复使用.

h)计算c=H1(H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2)||m).

i)计算sf=(rf+cf)modp,sx=(rx+cx)modp.

j)计算sa=(ra+ca)modp,sb=(rb+cb)modp.

k)输出匿名数字签名σ=(J,K,T,c,sf,sx,sa,sb).

签名过程可由主要签名方和辅助签名方共同执行如下步骤:a)主要签名方拥有群组成员私钥f同时辅助签名方拥有(A,x).

b)如果bsn=⊥,主要签名方从G1随机选取元素J,否则,计算J=H2(bsn).

c)主要签名方计算K=[f]J.

d)主要签名方从Zp*中随机选取整数rf.

e)主要签名方计算R1=[rf]J和R2t=[rf]Q1.

f)主要签名方发送(J,K,R1,R2t)给辅助签名方.

g)辅助签名方从Zp*中随机选取整数a并且计算b=(ax)modp.

h)辅助签名方计算T=A+[a]Q2.

i)辅助签名方从Zp*中随机选取三个整数rx,ra,rb.

j)辅助签名方计算R2=e(R2t–[rx]T+[rb]Q2,P2)T4ra.

k)辅助签名方计算ch=H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2).

l)辅助签名方发送ch给主要的签名方.

m)主要的签名方选取一个随机数nT∈{0,1}t.

n)主要的签名方计算c=H1(ch||nT||m).

o)主要的签名方计算sf=(rf+cf)modp.

p)主要的签名方计算发送(c,nT,sf)给辅助的签名方.

q)辅助的签名方计算sx=(rx+cx)modp,sa=(ra+ca)modp,sb=(rb+cb)modp.

r)辅助的签名方输出匿名数字签名σ=(J,K,T,c,nT,sf,sx,sa,sb).

注1:由主要的签名方选取的随机数nT是可选的和可省略的;注2:签名过程可能包含验证方的随机数nV,其作为可选的输入.

如果nV包含在输入内,签名的步骤h)过程计算c=H1(H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2||nV)||m)和步骤k)加入签名过程计算ch=H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2||nV).

验证过程输入一个消息m,一个连接基bsn,一个签名(J,K,T,c,sf,sx,sa,sb),一个群组公钥(Q1,Q2,W,T1,T2,T3,T4),验证过程执行下列步骤:a)验证J,K,T是G1中的元素.

b)验证sf,sx,sa,sb是Zp中的整数.

c)如果bsn≠⊥,验证J=H2(bsn).

d)计算R1=[sf]J–[c]K.

e)计算R2=e(T,[–sx]P2–[c]W)T1cT2sfT3sbT4sa.

f)验证c=H1(H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2)||m).

g)撤销检查过程是可选的.

h)如果以上的任意一种验证失败,输出0(不合法),否则,输出1(合法).

注:如果随机数nT包含在签名里,验证过程步骤f)验证c=H1(H1(p||P1||P2||Q1||Q2||W||J||K||T||R1||R2)||nT||m).

连接过程给定两个签名σ=(J,K,T,c,nT,sf,sx,sa,sb)和σ'=(J',K',T',c',nT',sf',sx',sa',sb'),连接过程执行下列步骤:a)如果J=J'和K=K',输出1(连接),否则,输出0(非连接).

注:如果连接过程输出0因为J≠J',意味着连接过程不能确定是否两个签名由同一个群组成员创建.

撤销过程该机制撤销过程的细节参见参考文献[10].

在该机制中支持三个个类型的撤销(私钥撤销,验证方黑名单撤销和签名撤销).

私钥撤销和签名撤销既可以是一个全局撤销也可以是一个本地撤销.

验证方黑名单撤销是一个本地撤销.

私钥撤销:—如果一个群组成员的签名密钥(f,A,x)被损坏,群组成员发布方或者验证方把f放进该类型撤销列表RL中.

—给定一个签名σ=(J,K,T,c,nT,sf,sx,sa,sb)和一个该类型的撤销列表,验证方可以检查该签名的撤销如下:对于每一个f'∈RL,验证K≠[f']J.

.

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

注:只有群组成员发布方或验证方已经知道该群组成员损害的群组成员签名密钥,该私钥撤销才可以工作.

黑名单撤销:—如果生成签名时使用连接基bsn,并且验证方可以创建他自己的对应于bsn的撤销列表RL.

如果一个验证方想要将签名σ=(J,K,T,c,nT,sf,sx,sa,sb)的签名方放进黑名单,则需要把K放入该类型的撤销名单RL中.

—给定一个签名σ=(J,K,T,c,nT,sf,sx,sa,sb)和一个该类型的撤销列表RL,验证方可以检查该签名的撤销如下:对于每一个K'∈RL,验证K≠K'.

.

如果任意的验证失败,输出0(已撤销),否则,输出1(合法).

签名撤销:—如果群组成员发布方或验证方确定签名σ=(J,K,T,c,nT,sf,sx,sa,sb)是由恶意的签名方创建,并且没有匹配的群组签名密钥,发布方或验证方把签名中的(J,K)对放入该类型的撤销列表RL中.

—为了执行撤销检查,签名方需要使用零知识证明去证明他之前没有创建RL内的任何(J',K').

更特别的是,设σ=(J,K,T,c,nT,sf,sx,sa,sb)只是由签名方创建的签名,对于列表RL中的每一个(J',K')对,签名方在零知识的条件下证明[f]J=K和[f]J'≠K'如下:a)签名方从Zp*中选取随机整数u.

b)签名方计算v=(–fu)modp.

c)签名方计算T=[u]K'+[v]J'.

如果T=OE,证明已撤销.

d)签名方从Zp*中选取随机整数ru,rv.

e)签名方计算R1=[ru]K+[rv]J和R3=[ru]K'+[rv]J'.

f)签名方计算c=H1(p||P1||J||K||J'||K'||T||R1||R3||m).

g)签名方计算su=(ru+cu)modp和sv=(rv+cv)modp.

h)签名方计算发送(T,c,su,sν)作为非撤销证明给验证方.

i)验证方验证T∈G1并且su,sv∈Zp.

j)验证方验证T≠OE.

k)验证方计算R1=[su]K+[sv]JandR3=[su]K'+[sv]J'–[c]T.

l)验证方验证c=H1(p||P1||J||K||J'||K'||T||R1||R3||m).

m)如果任意的验证步骤失败,验证方拒绝非撤销证明,否则,接受证明.

注1:签名验证需要一个签名方和验证方之间的交互过程.

注2:为了保持匿名,建议拥有一个可信实体来更新签名撤销列表.

如果一个恶意的实体控制签名撤销列表,签名方的匿性就会降低.

机制4符号下列符号适用于本部分的机制.

-t:安全参数.

-Q2,U',A,B,C,D,R,S,T,W,J,K,R1,R2,C':G1的元素.

-X,Y,X':G2的元素.

-x,y,f,u,v,w,v',l,c,r,h,s,x',β:Zp中的整数.

-nI,nV,nT:长度为tbit的整数.

-H1:输出元素在G1内的密码杂凑函数.

-H2,H3,H4:输出元素在Zp内的密码杂凑函数.

密钥生成过程密钥生成过程包括两部分:建立过程和群组成员发布过程.

建立过程由群组成员发布方执行,用于创建群公共参数、群组公钥以及群组成员发布密钥.

群组成员发布过程是在群组成员发布方和群组成员之间运行的互操作协议,用于为群组成员创建唯一的群组成员签名密钥.

密钥生成过程由群组成员发布方执行下列步骤:选取一个大素数阶为p的非对称的双线性群组对(G1,G2)并且伴随一个双线性函数e:G1*G2→GT.

选取一个G1的生成元P1.

选取一个G2的生成元P2.

选取四个密码杂凑函数H1:{0,1}*→G1,H2:{0,1}*→Zp,H3:{0,1}*→Zp,H4:{0,1}*→Zp.

如何去构建该密码杂凑函数的示例在附录B中给出.

选取Zp中的两个随机元素x,y.

计算X=[x]P2和Y=[y]P2.

计算T1=e(P1,P2),T2=e(Q1,P2),T3=e(Q2,P2),和T4=e(Q2,W).

输出:群组公共参数:(G1,G2,GT,e,P1,P2,p,H1,H2,H3,H4),群组公钥:=(X,Y);群组成员发布密钥:=(x,y).

注:推荐参数的示例在附录C.

2中给出.

.

群组成员发布过程需要在主签名方和发布方之间建立一个安全的鉴别通信信道,如何建立不在本机制的范围之内规定,对于每一个签名方,群组成员发布方产生一个群组成员签名如下:a)群组成员发布方选取一个随机数nI∈{0,1}t.

b)群组成员发布方发送nI给主要的签名方.

c)主要签名方从Zp中随机选取一个群组成员私钥f或从它的秘密种子值导出f.

d)主要签名方计算Q2=[f]P1.

e)主要签名方从Zp选取u并计算U=[u]P1.

f)主要签名方计算v=H2(P1||Q2||U||X||Y||nI).

g)主要签名方计算w=(u+vf)modp.

h)主要签名方发送(Q2,v,w)给群组成员发布方.

i)群组成员发布方计算U'=[w]P1–[v]Q2.

j)群组成员发布方计算v'=H2(P1||Q2||U'||X||Y||nI).

k)群组成员发布方验证v=v'.

如果验证失败,放弃群组成员发布过程.

l)群组成员发布方从Zp随机选取整数r.

m)群组成员发布方计算A=[r]P1,B=[y]A,C=[x]A+[rxy]Q2.

n)群组成员发布方将(A,B,C)作为签名方的群组成员证书并发送给主要签名方.

o)主要签名方D=[f]B.

p)主要签名方发送(A,B,C,D)给辅助签名方.

q)辅助签名方验证e(A,Y)=e(B,P2).

r)辅助签名方验证e(A+D,X)=e(C,P2).

s)如果验证失败,辅助签名方丢弃.

t)签名方的群组成员签名密钥为(f,A,B,C).

签名过程输入一个群组公钥(X,Y),一个群组成员签名密钥(f,A,B,C),一个连接基bsn,一个随机数nV∈{0,1}t,和一个未签消息m∈{0,1}*,签名过程执行以下步骤:连接基既可以是一个特殊的字符⊥也可以是一个任意的字符串并由其来实现连接能力.

注1:随机数nV通常由验证方选取.

注2:另外一种处理nV的方法是将nV作为消息m的一部分.

a)主要签名方拥有群组成员私钥f同时辅助签名方拥有(A,B,C,D).

b)如果bsn=⊥,从G1中选取一个随机元素J,计算J=H1(bsn).

c)辅助签名方从Zp中选取一个随机整数l.

d)辅助签名方计算R=[l]A,S=[l]B,T=[l]C和W=[l]D.

e)辅助签名方计算c=H3(R||S||T||W||nV).

f)辅助签名方发送(c,J,S,m,bsn)给主要的签名方.

g)主要的签名方计算K=[f]J.

h)主要的签名方选取nT∈{0,1}t.

i)主要的签名方Zp中选取一个随机整数r.

j)主要的签名方计算R1=[r]J和R2=[r]S.

k)主要的签名方计算h=H4(c||m||J||K||bsn||R1||R2||nT).

l)主要的签名方计算s=(r+hf)modp.

m)主要的签名方发送(K,h,s,nT)给辅助签名方.

n)辅助签名方输出该匿名签名σ=(R,S,T,W,J,K,h,s,nV,nT).

验证过程输入一个消息m,一个连接基bsn,一个随机数nV∈{0,1}t,一个签名(R,S,T,W,J,K,h,s,nV,nT),一个群组公钥(X,Y),验证过程执行下列步骤:a)如果bsn≠⊥,验证J=H1(bsn).

b)验证e(R,Y)=e(S,P2)和e(R+W,X)=e(T,P2).

c)计算R1=[s]J–[h]K.

d)计算R2=[s]S–[h]W.

e)验证h=H4(H3(R||S||T||W||nV)||m||J||K||bsn||R1||R2||nT).

f)撤销检查过程是可选的.

g)如果以上的任意一种验证失败,输出0(不合法),否则,输出1(合法).

连接过程给定两个签名σ=(R,S,T,W,J,K,h,s,nV,nT)andσ'=(R',S',T',W',J',K',h',s',nV',nT'),连接过程执行下列步骤:a)如果J=J'和K=K',输出1(连接),否则,输出0(非连接).

注:如果连接过程输出0因为J≠J',意味着连接过程不能确定是否两个签名由同一个群组成员创建.

撤销过程该机制撤销过程的细节参见参考文献[10],在该机制中支持四个类型的撤销(私钥撤销,验证方黑名单撤销,签名撤销和证书更新),前三个撤销同6.

4.

6,证书更新撤销过程在后面有描述.

私钥撤销何人签名撤销既可以是一个全局撤销也可以是一个本地撤销,验证方黑名单撤销是一个全局撤销,证书更新是一个全局撤销.

更新群组公钥过程:a)群组成员发布方从Zp中随机选取x'.

b)群组成员发布方计算X'=[x']P2.

c)新的群组公钥为(X',Y).

d)新的群组成员发布密钥为(x',y).

更新群组证书过程:a)群组成员发布方计算β=x'/xmodp.

b)每一个合法的成员拥有群组成员证书(A,B,C).

1)发布方计算C'=[β]C并发送C'给成员.

2)成员更新它的证书如(A,B,C').

具有打开功能的机制概述本章节规定了二个拥有打开能力的数字签名机制.

该数字签名的的类型称为群组签名.

在该机制中,存在一个群组成员打开方实体,它由签名方委任并可以从一个群组签名中识别出签名方的身份.

其中的每一个机制由密钥生成过程、签名过程、验证过程、打开过程和撤销过程组成.

注:7.

2和7.

3所规定的机制及关联的安全性证明基于参考文献[17]和[14].

机制5符号下列符号适用于本部分的机制.

-Kn,K,Kc,Ks:安全参数.

-p1',p2':素数.

-p1,p2:长度为Kn/2-bit的素数,满足p1=2p1'+1,p2=2p2'+1.

-n:长度为Kn-bit的整数,满足n=p1p2.

-a0,a1,a2,b,w:模n的二次剩余的元素.

-G:满足DDH假设的一个群组.

-q:G的阶.

-g:G的一个生成元.

-y1,y2:Zq中的元素.

-Y1,Y2:G中的元素.

密钥产生过程密钥产生过程由四部分组成:建立过程、群组成员发布方建立过程,群组成员打开方建立过程和群组成员发布过程,其中设置过程输出由实体间协商的群组公共参数.

群组成员发布方建立过程输出群组公钥和群组发布密钥(简略为发布密钥).

群组成员打开方建立过程输出一个群组成员打开方公钥和群组成员打开密钥.

群组成员发布过程是通过一个运行在在群组成员发布方和群成员之间的交互协议来产生一个的用户的群组成员签名密钥.

建立过程输出下列群组公共参数:a)选取下列参数:Kn,K,Kc,Ks,Ke,Ke'.

b)选取一个密码杂凑函数H:{0,1}*→{0,1}Kc.

注:推荐参数的示例在附录C.

2中给出.

群组成员发布方建立过程由群组成员发布方执行下列步骤:a)选取一个RSA模块n=p1p2使得p1=2p1'+1,p2=2p2'+1,其中p1',p2',p1,p2都是素数并且n为Knbits.

b)随机选取元素a0,a1,a2,b,w∈QR(n),其是模n的二次剩余元素.

c)输出:群组公钥:=(n,a0,a1,a2,b,w),群组成员发布密钥:=(p1,p2).

群组成员打开方建立过程由群组成员打开方执行下列步骤:a)选取一个满足DDH假设并且阶为q的一个群组G.

b)随机选取一个群组G的生成元g.

c)随机选取元素:y1,y2∈Zq.

d)计算Y1=[y1]g,Y2=[y2]g.

e)输出:群组成员打开方公钥:=(q,g,Y1,Y2),群组成员打开密钥:=(y1,y2).

群组成员发布过程在群组成员发布方(简称发布方)和用户之间Ui执行下列步骤:a)用户Ui随机选取xi'∈Λ,其中Λ是(0,2λ)的区间,λ=Kn+K+Ks.

b)用户Ui计算C=a1xi'modn并与一个正确生成的proof一起发送.

一个如何去证明它正确生成的proof在附录F.

1中给出.

c)发布方验证该proof.

d)发布方随机选取一个随机数xi"∈Λ并发送他给用户Ui.

e)用户Ui验证xi"∈Λ.

f)用户Ui计算xi=(xi'+xi")mod2λ和(Ai',hi)=(a1ximodn,[xi]g).

用户Ui将它与正确生成的proof一起发送.

一个如何去证明它正确生成的proof在附录F.

1中给出.

g)发布方验证该proofs.

h)发布方选取一个素数ei'∈{0,1}Ke'其中ei=2Ke–1+ei'也是素数.

i)发布方计算Ai=(a0Ai')1/eimodn和Bi=b1/ei'modn.

j)发布方存储(i,(Ai,ei',Bi,hi))到成员列表LIST.

k)发布方发送(Ai,ei',Bi)给用户Ui.

l)用户Ui计算ei=2Ke–1+ei'并验证ei'和ei是素数.

m)用户Ui验证a0a1xi≡Aiei和b≡Bieimodn.

n)用户Ui存储(Ai,ei',Bi,hi)作为它的群组成员证书并且xi作为它的群组成员私钥.

Ui的群组成员签名密钥为(xi,Ai,ei',Bi,hi).

签名过程输入群组公钥gpk=(n,a0,a1,a2,b,w),群组成员证书(Ai,ei',Bi,hi),群组成员私钥xi,由验证方认可的群组成员打开方公钥opk=(q,g,Y1,Y2),和未签消息M∈{0,1}*,签名过程由签名方Ui执行下列步骤:a)选取ρE∈Zq并计算E=(E0,E1,E2)=([ρE]g,hi+[ρE]Y1,hi+[ρE]Y2).

b)随机选取ρm∈{0,1}Kn/2并计算ACOM=Aia2ρmmodn和s=eiρm其中ei=2Ke–1+ei'.

c)随机选取ρr∈{0,1}Kn/2并计算BCOM=Biwρrmodn和t=ei'ρr.

d)随机选取μx∈{0,1}λ+Kc+Ks,μs∈{0,1}Ke+(Kn/2)+Kc+Ks,μe'∈{0,1}Ke'+Kc+Ks,μt∈{0,1}Ke'+(Kn/2)+Kc+Ks,和μE∈Zq.

e)计算VComCipher=(VComCipher0,VComCipher1,VComCipher2)=([μE]g,[μx]g+[μE]Y1,[μx]g+[μE]Y2).

f)计算VComMPK=a1μxa2μsACOM–μe'modn.

g)计算VComRev=wμtBCOM–μe'modn.

h)计算c=H(Kn||Ke||Ke'||K||Kc||Ks||gpk||opk||E||ACOM||BCOM||VComCipher||VComMPK||VComRev||M).

i)计算τx=cxi+μx,τs=cs+μs,τt=ct+μt,τe'=cei'+μe',τE=cρE+μEmodq.

j)验证|τx|≤λ+Kc+Ksand|τe'|≤Ke'+Kc+Ks.

如果它们都不成立,返回步骤d).

k)输出σ=(E,ACOM,BCOM,c,τx,τs,τe',τt,τE)作为对消息M的签名.

验证过程当输入消息M,签名σ=(E,ACOM,BCOM,c,τx,τs,τe',τt,τE),群组公钥gpk=(n,a0,a1,a2,b,w),群组成员打开方公钥opk=(q,g,Y1,Y2),验证过程执行下列步骤:a)验证|τx|≤λ+Kc+Ks和|τe'|≤Ke'+Kc+Ks.

b)计算τe=τe'+c2Ke–1,V'ComCipher=(V'ComCipher0,V'ComCipher1,V'ComCipher2)=([τE]g–[c]E0,[τx]g+[τE]Y1–[c]E1,[τx]g+[τE]Y2–[c]E2),V'ComMPK=a0ca1τxa2τsACOM–τemodn和V'ComRev=bcwτtBCOM–τe'modn.

c)验证c=H(Kn||Ke||Ke'||K||Kc||Ks||gpk||opk||E||ACOM||BCOM||V'ComCipher||V'ComMPK||V'ComRev||M).

d)如果以上的任意一种验证失败,输出0(不合法),否则,输出1(合法).

打开过程给定签名σ=(E,ACOM,BCOM,c,τx,τs,τe',τt,τE),群组成员打开过程需要通过群组成员打开方使用群组成员打开密钥(y1,y2)执行下列步骤:a)计算S1=E1–[y1]E0和S2=E2–[y2]E0.

验证S1=S2并且设置h=S1.

b)在成员列表LIST内搜索h并输出对应的用户ID.

c)否则输出打开失败.

撤销过程当用户准备离开该群组或使他的成员资格被撤销,群组成员发布方需要更新群组公钥,并且其他的用户为了能够用新的群组公钥继续产生签名需要去更新他的成员证书.

该撤销过程是一个全局撤销.

更新群组公钥的过程:设mpk'=(A,e,h,B)是一个要离开的用户的公钥,群组成员撤销过程需要通过群组成员发布方使用群组成员发布密钥(p1,p2)执行下列步骤:a)计算b'=b1/emodn.

b)更新群组公钥gpk为(n,a0,a1,a2,b',w)和撤销列表RL为RL∪{(mpk',gpk)}.

更新成员凭证的过程:在撤销列表RL中,已知mpki=(Ai,ei',hi,Bi)和(mpk'=(A,e,h,B),gpk=(n,a0,a1,a2,b',w)),更新群组成员凭证过程的mpki执行下列步骤:a)计算α,β使得αe+βei'=1.

b)计算Bi'=Biαbβmodn并用(Ai,ei',hi,Bi')替换mpki.

机制6符号下列符号适用于本部分的机制.

——P1,Q1,R1,U,U',A,B:G1中的元素.

——P2,Y:G2中的元素.

——P3,S,T,W,W',Z,V,Z',V',W':G3中的元素.

——Y':GT中的元素.

——x,s,t,f,c',c,d,f',u',r,q,y,v,z,c,y',z',h',g',u,h,g,com,a,b,j,n,o:Zp中的整数.

——H:输出元素在Zp内的密码杂凑函数.

密钥产生过程密钥产生过程由两部分组成:建立过程和发布过程,其中建立过程是群组成员发布方产生群组公共参数、群组公钥和群组发布密钥的过程.

群组成员发布过程是通过一个运行在群成员发布方和群成员之间的交互协议来产生唯一的群组成员签名.

该建立过程由群组成员发布方执行下列步骤:a)选取一个阶为p的非对称双线性大素数群组对并且其对应的双线性函数为e:G1*G2→GT.

b)选取一个阶为p的素数的循环群G3满足DDH难解性问题.

如果G3是一个椭圆曲线,它的域的特征应该不同于G1和G2所属域的特征.

c)随机选取G1的生成元P1,Q1,R1.

d)随机选取G2的生成元P2.

e)随机选取G3的生成元.

f)选取一个密码杂凑函数H:{0,1}*→Zp.

如何去构建该密码杂凑函数的示例在附录B中给出.

g)在Zp中选取三个随机整数x,s,t.

h)计算X=[x]P2,S=[s]P3和T=[t]P3.

i)输出:群组公共参数:=(G1,G2,GT,e,G3,p,H);群组公钥:=(P1,Q1,R1,P2,P3,X,S,T);打开密钥:=(s,t);群组成员发布密钥:=(x).

注:推荐参数的示例在附录C.

2中给出.

群组成员发布过程需要在主签名方和发布方之间建立一个安全的鉴别通信信道,如何建立不在本机制的范围之内规定,群组成员发布过程包括以下步骤:a)签名方从Zp中随机选取f或从它的秘密种子值导出,其中f是群组成员私钥的一部分.

b)签名方计算W=[f]P3.

c)签名方从Zp中选取u并计算U=[f]Q1+[u]R1.

d)签名方发送(W,U)给群组成员发布方.

e)群组成员发布方从Zp中随机选取c'和d并计算com=H(c'||d).

f)群组成员发布方发送com给签名方.

g)签名方随机选择f'和u'并计算W'=[f']P3和U'=[f']Q1+[u']R1.

h)签名方发送(W',U')给群组成员发布方.

i)群组成员发布方发送(c',d)给签名方.

j)签名方验证com=H(c'||d).

如果验证失败,退出群成员发布过程.

k)签名方计算r=fc'+q'modp和q=uc'+u'modp.

l)签名方发送(r,q)群组成员发布方.

m)群组成员发布方验证[r]P3=[c']W+W'和[r]Q1+[q]R1=[c']U+U',如果验证失败,退出群成员发布过程.

n)群组成员发布方从Zp中选择随机整数y和v.

o)群组成员发布方计算A=[1/(x+y)](P1-U-[v]R1).

p)群组成员发布方将(A,y)作为签名方的群组成员凭证并发送给签名方.

q)签名方计算z=u+v,并将(A,y)作为群组成员凭证.

r)签名方验证e(A,X+[y]P2)e([f]Q1,P2)e([z]R1,P2)=e(P1,P2).

s)如果验证失败,签名方退出.

t)签名方的群组成员签名密钥为(f,A,y,z).

签名过程输入一个群组公钥(P1,Q1,R1,P2,P3,X,S,T),一个群组成员签名密钥(f,A,y,z)和一个未签消息m∈{0,1}*,该签名过程执行下列步骤:a)签名方拥有群组成员签名密钥(f,A,y,z).

b)签名方从Zp中随机选取g和h.

c)签名方计算B=A+[h]R1,Z=[f+g]P3,V=[g]S和W=[g]T.

d)签名方从Zp中随机选取a,b,j,n和o.

e)签名方计算Y'=e(Q1,P2)ae(B,P2)be(R1,P2)je(R1,X)n,Z'=[a+o]P3,V'=[o]P3和W'=[o]P3.

f)签名方计算c=H(p||P1||P2||P3||X||S||T||Q1||R1||B||Z||V||W||Y||V'||W'||Z'||m).

g)签名方计算f'=cf+amodp,y'=cy+bmodp,z'=c(z–hy)+jmodp,h'=-ch+nmodp和g'=cg+omodp.

h)签名方输出群组签名σ=(B,Z,V,W,c,f',y',z',h',g').

验证过程输入消息m,签名σ=(B,Z,V,W,c,f',y',z',h',g'),群组公钥(P1,Q1,R1,P2,P3,X,S,T),验证过程执行下列步骤:a)计算Y=e(Q1,P2)f'e(B,[y']P2+[c]X)e(R1,P2)z'e(R1,X)h'e(P1,P2)-c,Z'=[f'+g']P3–[c]Z,V'=[g']S–[c]V,和W'=[g']T–[c]W.

b)验证c=H(p||P1||P2||P3||X||S||T||Q1||R1||B||Z||V||W||Y||V'||W'||Z'||m)成立.

c)如果以上验证失败,输出0(合法),否则,输出1(不合法).

打开过程给定签名σ=(B,Z,V,W,c,f',y',z',h',g'),打开过程执行下列步骤:1)如果验证失败,输出⊥(失败).

2)计算W=Z-[1/s]V.

3)输出W.

撤销过程该撤销过程是一个全局撤销:a)群组成员发布方收到一个已撤销的签名方群组成员证书(A,y).

b)群组成员发布方计算Q1=[1/(x+y)]Q1,P1=[1/(x+y)]P1和R1=[1/(x+y)]R1.

c)群组成员发布方发送(y,Q1,P1,R1)给每一个签名方.

d)群组成员签名密钥是(f,A,y,z)的每一个签名方计算A'=[1/(y-y)](A-P1-[f]Q1-[z]R1)并设它的群组签名密钥为(f,A',y,z).

e)每一个签名方设置群组公钥为(P1,Q1,R1,P2,P3,X,S,T).

具有打开和连接功能的机制概述该部分给出了两个同时拥有打开功能和连接功能的数字签名机制.

该类数字签名也可称为带控制连接能力的群组签名.

在该类机制中,有一个实体叫做群组成员打开方,他可以由签名方制定并且可以从群组签名中验证签名方的身份.

还有一个群组签名连接方,它可以确定两个签名是否由同一个群组成员创建.

机制8用于GB/T34953.

2-XXXX中的匿名实体鉴别机制.

注:8.

2所规定的机制及关联的安全性证明基于参考文献[15]和[16].

机制7符号下列符号适用于本部分的机制.

——Q,Q1,Q2,U,W,D,V,A,Z,WID,Q1',Q2',U',W',D',,D1,D2,D3,R1,R2,R3,Kopen,Wopen,Vopen,Y1,i,Y2,j,X1,i,X2,i,S1,j,S2,j,S3,j,S4,j,S5,j:G1中的元素.

——B1,Bθ:G2中的元素.

——L1,L2,L3,L4,LA,L1',L2',L3',L4':GT中的元素.

——η,ξ,θ,x,y,z,rID,cID,sID,α,γ,rα,rx,rγ,ry,c,sα,sx,sγ,sy,copen,sopen,x1,x2,xj,υj:Zp*中的整数.

——i,j,λ,ρ,κ:长度为tbit的整数,这里t是一个固定的非负整数.

——Hp:输出元素在Zp*内的密码杂凑函数.

该机制由密钥产生过程(包括建立过程和群组成员发布过程)、签名过程、验证过程、打开过程、连接过程和撤销过程.

证据评估过程用来验证打开过程产生的绑定证据的合法性.

群组签名撤销过程有三个子过程产生RL、更新gpk和更新usk.

密钥产生过程密钥产生过程由两部分组成:建立过程和群组成员发布过程.

建立过程输入安全参数并产生群组公钥gpk和它对应的群组成员发布密钥gmik,群组成员打开密钥gmok和群组签名连接密钥gslk.

如下:产生群组公共参数如下:a)产生三个阶为p的素数群组G1,G2,GT和一个双线性映射e:G1*G2→GT.

假设群组是乘法群b)选取B1←G2和Q1,Q2,Q,U←G1.

c)选取一个密码密码杂凑函数Hp:{0,1}*→Zp*,其中Hp(M)是消息M∈{0,1}*的散列码.

一个如何去构建该密码杂凑函数的示例在附录B中给出.

产生密钥如下:a)选取η,ξ,θ←Zp*.

b)计算W=[η]U,D=[ξ]U,Bθ=[θ]B1,V=[ξ]B1.

c)计算L1=e(W,B1),L2=e(W,Bθ),L3=e(Q1,B1)和L4=e(Q2,B1).

d)输出群组公共参数:=((e,G1,G2,GT),Q,B1,Bθ,Hp).

e)输出初始群组公钥;gpk=(Q1,Q2,U,W,D,(L1,L2,L3,L4)).

f)输出:gmik=θ,gmok=(η,ξ)和gslk=(V).

注1:L1,L2,L3,和L4在gpk内是可选的,因为他们可以由签名方和验证方通过Q1,Q2,B1,Bθ,W计算得出.

注2:推荐参数的示例在附录C.

2中给出.

管理密钥gmik,gmok,和gslk分别由群组成员发布方,群组成员打开方和群组签名连接方安全存储.

群组成员发布过程如下:群组成员发布过程如下,群组成员发布方管理一个成员列表LIST=(LIST[1],…,LIST[n]),其中n是目前已注册群组成员的数量.

列表的每一条记录包含每一个注册用户的个人信息.

两个子过程,用户加入(由加入用户使用其身份ID进行)和发布(由群组成员发布方运行)交互产生一个群组成员签名密钥如下.

假设两个子过程通过一个安全的鉴别信道,产生一个群组签名密钥过程如下:用户加入过程如下:a)选取一个随机群组成员私钥sk=z←Zp*并计算Z=[z]W.

b)选取rID←Zp*并计算WID=[rID]W.

c)选取cID=Hp(ID||W||Z||WID).

d)计算sID=rID+cIDz(modp).

e)TID=(Z,sID,cID).

f)发送(Join_Request,ID,TID)给发布过程.

注:在发布过程后将执行步骤g).

发布过程如下:a)接收一个加入请求消息(Join_Request,ID,TID).

b)检查消息的合法性如下:1)检查是否ID合法.

2)检查是否cID=Hp(ID||W||Z||[sID]W-[cID]Z).

c)检查LIST[i]=(ID,中的i的ID是否包含在成员列表LIST=(LIST[1],…,LIST[n])中.

d)如果ID没有被注册,例如,没有匹配的i存在,那么进程如下:1)选取x,y←Zp*.

2)计算A=[1/(θ+x)](Q1-[y]Q2-Z)(=[1/(θ+x)](Q1-[y]Q2-[z]W)).

3)增加LIST[n+1]=(ID,[y]Q,A,x,y,upk[i]=Z(=[z]W),TID)到LIST.

否则1)选取x←Zp*.

2)计算A=[1/(θ+x)](Q1-[y]Q2-Z)(=[1/(θ+x)](Q1-[y]Q2-[z]W)).

3)用新的LIST[i]=(ID,[y]Q,A,x,y,upk[i]=Z,TU)代替之前的LIST[i].

e)发送群组成员证书(i,A,x,y)到用户加入算法.

用户加入过程如下:注:接发布过程前的步骤f).

g)接收消息(i,A,x,y).

h)验证是否e(A,Bθ+[x]B1)=e(Q1-[y]Q2-[z]W,B1),其中Q1,Q2,W包含在gpk内.

如果等式不成立,则终止.

否则,ith群组成员签名密钥uski0=(0,x,y,z,A=[1/(θ+x)](Q1-[y]Q2-[z]W)).

值0意味着该密钥是由群组成员发布方发布的初始群组成员签名密钥.

该密钥将通过撤销更新并且0将根据更新变为相应的指数.

签名过程群组成员签名密钥包括一个指数κ,κ表示该密钥已经进行了κ次撤销列表指数RI(群组签名撤销过程相关)注册更新.

设λ(≥κ)是RI中最新的的撤销密钥数量.

为了产生一个签名,群组成员签名密钥需要λ次RI的注册更新.

已产生的签名包括一个λ,λ表示签名是使用已进行λ次RI的注册更新的密钥生成的.

该签名可以使用已进行λ次RI的注册更新的群组公钥验证.

该签名过程输入群组公共参数(e,G1,G2,GT),Q,B1,Bθ,Hp),群组公钥gpkκ,群组成员签名密钥uskiκ=(κ,x,y,z,A),消息M∈{0,1}*,其中κ(≤λ)是签名方i最后更新的撤销列表指数i,而λ在所有群组成员中最新的撤销列表指数.

该过程执行下列步骤:a)需要使用uskiκ更新群组签名撤销过程的,并获取gpkλ=(Q1',Q2',U',W',D',(L1',L2',L3',L4'))和一个已更新的群组成员签名密钥uskiλ=(λ,x,y,z,),其中已经是第λ次RI的注册更新.

b)选取α←Zp*.

c)计算D1=[α]U',D2=+[α]W',D3=[y]Q+[α]D'.

d)计算γ=xα–z(modp).

e)选取rα,rx,rγ,ry←Zp*.

f)计算R1=[rα]U'.

g)计算R2=e(D2,B1)rxe(W',Bθ)-rαe(W',B1)-rγe(Q2',B1)ry.

h)计算R3=[ry]Q+[rα]D'.

i)计算c=Hp(M||λ||D1||D2||D3||R1||R2||R3).

j)计算sα=rα+cα(modp),sx=rx+cx(modp),sγ=rγ+cγ(modp),sy=ry+cy(modp).

k)输出σ=(λ,D1,D2,D3,c,sα,sx,sγ,sy).

注:使用预计算LA=e(,B1),步骤g)可以修改如下:计算R2=LArx(L1')αrx-rγ(L2')-rα(L4')-ry.

验证过程验证签名的指数为ρ,使用的群组公钥已经过ρ次RI的注册更新,应注意ρ可能不是RI中的最新的的撤销密钥数量,因为一些密钥可能在之前的验证中被撤销.

群组签名验证过程输入群组公共参数((e,G1,G2,GT),Q,B1,Bθ,Hp),gpk0=(Q1,Q2,U,W,D,(L1,L2,L3,L4)),签名σ=(ρ,D1,D2,D3,c,sα,sx,sγ,sy)和消息M∈{0,1}*,该过程执行如下:这里ρ为在签名产生过程中的撤销指数.

a)需要使用gpk,(ρ,RL)更新撤销的upk,并获取gpkρ=(Q1',Q2',U',W',D',(L1',L2',L3',L4')).

b)计算R1=[sα]U'-[c]D1,c)计算R2=e(D2,B1)sxe(W',Bθ)-sαe(W',B1)-sγe(Q2',B1)sy(e(D2,Bθ)/e(Q1',B1))c.

d)计算R3=[sy]Q+[sα]D'–[c]D3.

e)检查等式c=Hp(M||ρ||D1||D2||D3||R1||R2||R3)是否成立.

f)如果等式成立,则输出1(有效).

g)否则,输出0(无效).

注:为了减少双线性计算,步骤c)可以修改为:计算R2=e(D2,[sx]B1+[c]Bθ)L2'-sαL1'-sγL4'syL3'-c.

打开过程群组成员打开过程输入签名σ=(ρ,D1,D2,D3,c,sα,sx,sγ,sy),和群组成员打开密钥gmok=(η,ξ),执行过程如下步骤:a)计算[y]Q=D3–[ξ]D1.

b)从成员列表LIST找到对应i的LIST[i]=(ID,[y]Q,A,x,y,upk[i]=Z(=[z]W),·).

c)如果没有相匹配的i,增输出(i=0,*).

否则,该过程执行如下:选取r←Zp*.

计算Kopen=[η]D1,Wopen=[r]U,Vopen=[r]D1,copen=Hp(σ||g||Kopen||Wopen||Vopen)和sopen=r+copenη(modp).

输出一个绑定证据(i,τ=(Kopen,copen,sopen),upk[i]=Z,Y1,i=[yi]Q2,Y2,i=[yi]B1,X1,i=[xi]Q,X2,i=[xi]B1)).

如果使用该绑定证据的证据评估过程输出为1,输出用户ID对应为i.

证据评估过程证据评估过程输入群组公钥gpk,签名σ=(ρ,D1,D2,D3,c,sα,sx,sγ,sy),绑定证据(i,τ=(Kopen,copen,sopen),upk[i]=Z,Y1,i,Y2,i,X1,i,X2,i)),则执行过程如下:a)需要使用gpk,(ρ,RL)更新撤销的upk,并获取gpkρ=(Q1',Q2',U',W',D',(L1',L2',L3',L4')).

b)如果i=0那么输出⊥(失败).

否则,检查是否下列等式成立:copen=Hp(σ||g||Kopen||[sopen]U–[copen]W||[sopen]D1–[copen]Kopen).

e(D2–Kopen,X2,i+Bθ)=e(Q1–Y1,i–Zi,B1'),其中Q1包含在gpk并且logB1B1'=logQ1Q1',如果所有的等式成立,则输出1("合法"),否则,输出0("不合法").

注:假设e(X1,i,B1)=e(Q,X2,i)和e(Y1,i,B1)=e(Q2,Y2,i),其中Q和Q2包含在gpk中.

连接过程群组签名连接过程输入两个签名σ和σ',群组签名连接密钥gslk=(B1,V=[ξ]B1),则执行过程如下:a)计算LI1=e(D3,B1)e(D1,V)-1和LI2=e(D3',B1)e(D1',V)-1.

b)如果LI1=LI2,则输出1(连接),否则,0(非连接).

注:另外,1)可以修改如下:计算LI1=e(D3-D3',B1)和LI2=e(D1-D1',V).

撤销过程RI是撤销指数列表,它包含目前已撤销群组成员的所有指数.

无论何时密钥被撤销,RI都能马上将它更新进去.

RL是一个包含目前已撤销群组成员隐私信息的列表.

假设RL总是更新到最新的撤销指数RI.

任何人都可以公开的使用RL和RI.

列表RI和RL的初始设置为空.

该撤销过程是一个全局撤销.

它执行三个子过程,产生RL(由发布方执行),更新gpk(由任意一方执行)和更新usk(由合法签名方或群组成员执行).

—产生RL:a)假设RI={j1,.

.

.

,jλ}已给定.

让LIST[i]=(ID,[yi]Q,Ai,xi,yi,·,·)在成员列表LIST中.

定义υk=(θ-xj1)(θ-xj2)…(θ-xjk)(modp).

b)对于每一个j∈RI,1)计算S1,j=[1/υj]Q1,S2,j=[1/υj]Q2,S3,j=[1/υj]U,S4,j=[1/υj]W,S5,j=[1/υj]D.

2)增加(S1,j,S2,j,S3,j,S4,j,S5,j,xj)到RL.

c)公开RL={(S1,j,S2,j,S3,j,S4,j,S5,j,xj)|j∈RI={j1,.

.

.

,jλ}}.

—更新gpk:a)输入初始gpk,指数ρ和RL.

b)从RL获取λ,其中λ是目前所有撤销密钥的数量.

c)如果λh.

HL是使用MGF1和PKCS#1构建的.

它包括下列步骤:a)如果k>232h,输出"Fail"并终止.

b)设T是一个空的二进制串.

c)对于从0到k/h–1的i,使得T=T||H(m||I2BSP(i,32)).

d)返回T的前k比特.

杂凑一个素数域的元素:HBS2PFHBS2PF是一个密码函数,它将串m杂凑成Zp中的一个元素.

该密码杂凑函数的三个构建方式在本附录中给出.

它们分别表示为HBS2PF1,HBS2PF2和HBS2PF3.

HBS2PF1可以在ISO/IEC29150中构建全域密码密码杂凑函数FDH1.

HBS2PF2包含下列步骤:a)设H是ISO/IEC10118中的一个密码杂凑函数,它的输出至少为p的比特长度.

b)设h=BS2IP(H(m)).

c)返回hmodp.

HBS2PF3包含下列步骤:a)设H是ISO/IEC10118中的一个密码杂凑函数,它的输出至少为p的比特长度.

b)设plen为p的比特长度.

c)设mlen为m的比特长度.

d)设i=0.

e)设h=H(I2BSP(p,plen)||I2BSP(mlen,128)||I2BSP(i,128)||m).

f)设置z是h的最左plen比特位.

g)如果BS2IP(z)1和Zn*中的y使得ye=z(modn).

DDH(ThedecisionalDiffie-Hellman)假设DDH假设下列问题很难解决.

给定循环群G的阶为p和三个元素ga,gb,z∈G,决定是否z=gab.

SDH(ThestrongDiffie-Hellman)假设SDH假设下列问题很难解决.

给定循环群G的生成元为g和阶为p.

给定g,gx,gx2,…,gxk∈G,产生对(c,g1/(x+c))其中c∈Zp*.

LRSW(Lysyanskaya-Rivest-Sahai-Wolf)假设给定循环群G的生成元为g和阶为p.

设gx和gy给定.

假设一个oracle是用三元(a,asy,ax+sxy)解答问题s.

其中a是G中的一个随机群组元素.

设该oracle被称为下列问题s1,s2,…,sm.

LRSW假设i产生一个四元(t,b,bty,bx+txy)是困难的,其中t{0,s1,s2,…,sm}和b≠1.

静态Diffe-Hellman(静态DH)假设静态DH假设假定静态DH问题很难解决.

设G是阶为p的循环群.

给定g,hG满足h=gx,则静态DH问题为在已知静态DH数据库的条件下计算x,其中,对于任何输入rG,oracle输出rx.

由于这种静态DH假设,机制2和4的安全强度可能会减弱[5].

然而,对主签名者的大量数据库查询,使得对静态DH问题的攻击是不切实际的[5].

一种减轻攻击的方法是在机制2中选择ρ,在机制4中选择p作为安全素数.

另一种减轻攻击的方法是限制主签名者的静态DH数据库查询的数量.

为了避免安全证明中的静态DH假设,可以修改机制2,使得成员发布过程步骤(b)中的JI和签名过程步骤(b)和(c)中的J由主签名者而不是助理签名者计算.

可以修改机制4,使得签名过程步骤(b)中的J由主签名者而不是助理签名者来计算.

安全参数的推荐选取机制3,4,6,7,8都是使用双线性函数.

产生好的双线性椭圆曲线方法在ISO/IEC15946-5中给出.

对于80-bit安全强度,160-bitMNT曲线在ISO/IEC15946-5的附录C.

2或160-bitBN曲线在ISO/IEC15946-5的附录C.

3中有推荐.

对于112-bit安全强度,224-bitBN曲线在ISO/IEC15946-5的附录C.

3中有推荐.

对于128-bit的安全强度,256-bitBN曲线在ISO/IEC15946-5的附录C.

3中有推荐.

机制6还是使用传统的椭圆曲线.

产生伪随机椭圆曲线的方法在ISO/IEC15946-5中给出,该伪随机椭圆曲线的一个示例在ISO/IEC15946-5的附录C.

1给出.

推荐的安全参数如下:机制1:对于112-bit的安全强度,推荐下列参数:lp(1024-bit),k(160-bit),lx(160-bit),le(170-bit),lE(420-bit),lX(410-bit),ε=5/4.

—机制2:对于112-bit的安全强度,推荐下列参数:ln(2048-bit),lf(104-bit),le(368-bit),l'e(120-bit),lv(2536-bit),l(80-bit),lH(160-bit),lr(80-bit),ls(1024-bit),lГ(1632-bit),lρ(208-bit).

—机制3:对于80-bit的安全强度,选取160-bit的双线性椭圆曲线和选取160-bitt和p.

对于112-bit的安全强度,选取224-bit的双线性椭圆曲线和选取224-bitt和p.

对于128-bit的安全强度,选取256-bit的双线性椭圆曲线和选取256-bitt和p.

—机制4:对于80-bit的安全强度,选取160-bit的双线性椭圆曲线和选取160-bitt和p.

对于112-bit的安全强度,选取224-bit的双线性椭圆曲线和选取224-bitt和p.

对于128-bit的安全强度,选取256-bit的双线性椭圆曲线和选取256-bitt和p.

—机制5:对于80-bit的安全强度,推荐下列参数:Kn(1024-bit),K(160-bit),Kc(160-bit),Ks(60-bit),Ke(504-bit),Ke'(60-bit).

—机制6:对于80-bit的安全强度,选取160-bit的G1中的双线性椭圆曲线,160-bit的G3中的双线性椭圆曲线和选取160-bit的p.

对于112-bit的安全强度,选取224-bitG1中的双线性椭圆曲线,224-bit的G3中的双线性椭圆曲线和选取224-bit的p.

对于128-bit的安全强度,选取256-bitG1中的双线性椭圆曲线,256-bit的G3中的双线性椭圆曲线和选取256-bit的p.

—机制7:对于80-bit的安全强度,选取160-bit的双线性椭圆曲线和选取60-bit的p.

对于112-bit的安全强度,选取224-bit的双线性椭圆曲线和选取224-bit的p.

对于128-bit的安全强度,选取256-bit的双线性椭圆曲线和选取256-bit的p.

—机制8:对于80-bit的安全强度,选取160-bit的双线性椭圆曲线和选取60-bit的p.

对于112-bit的安全强度,选取224-bit的双线性椭圆曲线和选取224-bit的p.

对于128-bit的安全强度,选取256-bit的双线性椭圆曲线和选取256-bit的p.

(资料性附录)撤销机制的比较该附录给出了撤销机制的对比.

《信息技术安全技术匿名数字签名第1部分:总则》介绍了使用群组公钥的匿名数字签名的3种不同的撤销等级.

即:—整个群组撤销.

—某一个群组成员资格的撤销.

作为结果,撤销成员不在授权代表群组去创建一个群组签名.

这叫做全局撤销.

—签名验证方撤销群组成员去创建某一类型的匿名签名.

撤销之后,执行了该类撤销的成员依然能够代表群组创建其他类型的匿名签名.

这叫做局部撤销.

.

《信息技术安全技术匿名数字签名第1部分:总则》里介绍了四种类型的使用撤销列表的撤销机制,根据列表内容分类如下:在"私钥撤销"里,撤销列表列出吊销签名方的私有签名密钥,验证方可以检查给定的签名是否由该密钥所创建.

该列表可以在全局撤销中使用,也可以在局部撤销中使用.

在"成员证书吊销"里,撤销列表列出吊销签名方的群组成员证书,签名方可能需要提供证明签名方的成员证书不在列表内.

根据该机制,这样的列表可以在全局撤销中使用.

在"验证方黑名单撤销"里,撤销列表包括对应于群组签名连接基的签名(或其部分签名),并且验证方可以检查是否给定的签名是由列表中签名的签名方创建的.

这样的列表可以在局部撤销中使用.

在"签名撤销"里,签名(或其部分签名)包含在撤销列表中,一个验证方可以检查给定的签名是否包含在列表中,以及由签名方提供的一项由列表中的签名方所创建证据.

根据这个机制,该列表可以在全局撤销中使用也可以在局部撤销中使用.

《信息技术安全技术匿名数字签名第1部分:总则》里规定了四个撤销机制.

它们是私钥撤销,验证方黑名单撤销,签名撤销和证书更新.

证书更新是一类成员证书撤销,其中每一个签名方将更新它的证书以便证明签名方的成员证书不在继承签名产生的列表中.

表D.

1给出全局撤销和局部撤销的机制的归类.

表D.

1—撤销机制的归类私钥撤销验证方黑名单撤销签名撤销证书更新全局撤销√√√本地撤销√√√私钥和验证方黑名单撤销的安全性证明在[4]的全文中给出证明.

签名撤销的安全性证明在[7]的全文中给出证明.

这里没有给出证书更新过程单个的证明,因为这要根据具体的机制的情况.

表D.

2给出撤销机制在具体机制中使用的归类表D.

2—在匿名签名机制中使用的撤销选项私钥撤销验证方黑名单撤销签名撤销证书更新机制1√√机制2√√机制3√√√机制4√√√√机制5√机制6√机制7√机制8√在对撤销机制的对比中,下列特性和功能需要考虑:是全局的撤销或本地的撤销.

是否成员证书需要更新.

是否成员需要创建签名进行额外的计算.

是否一个验证方在撤销检查需要执行额外的计算.

如果不知道群组成员私钥是否是成员被撤销.

私钥撤销只有在群组成员私钥已经被公布的条件下执行.

如果群组成员私钥不是已知的,那么该成员不能够在私钥撤销过程中被撤销.

对于其他的撤销机制,没有这种限制.

如何去规定撤销签名方.

是否撤销列表具体到特定的的连接基.

在验证方黑名单撤销,撤销列表具体到单个的连接基.

如果创建一个群组签名使用一个不同的连接基,那么它不能够使用撤销列表撤销.

对于私钥撤销和签名撤销,如果一个成员被撤销,无论使用哪一个连接基,它的签名都可被撤销.

表D.

3—撤销机制的对比私钥验证方黑名单签名证书更新全局/本地全局/本地本地全局全局更新成员证书否否否是成员额外的计算否否是否验证方额外的计算是是是否撤销是否私钥不知道否是是是如何撤销签名方私钥签名签名证书RL具体到连接基否是否不可用对于私钥撤销,如果一个群组成员私钥泄露,它能够在该类型的撤销列表中撤销和代替.

由该密钥产生的所有签名可由任何验证方连接,包含了之前已泄露密钥产生的签名.

这意味着依靠保护群组成员私钥生命周期的密钥不具有连接能力.

在某些情况下,当一个信任被打破,该撤销机制可能阻止用户撤销它们的密钥.

注1:在私钥撤销中,成员可由群组成员发布方或验证方撤销,但只有成员的群组成员私钥被揭露出来.

注2:在机制1-4中,撤销私钥的拥有者可能被"陷害"成他不是签名的创建者.

如果一个恶意的实体从撤销列表中知道群组成员私钥,他可能获取到一个与该密钥相关的合法的群组成员证书.

在机制3中,群组成员发布过程由签名方执行,在机制4中由发布方执行,恶意的实体可以通过重新注册该私钥获取一个合法的群组成员证书.

在机制2中,发布方在发布过程中执行一个撤销验证,只要发布方拥有一个最近的撤销列表可防止恶意的实体重新注册该私钥.

在机制1中,原始的群组成员凭证可由窃取者在群组成员发布过程中获取,除非群组成员发布方和成员间有一个安全可靠的信道.

- 群组怎样建立自己的邮箱相关文档

- 磁盘怎样建立自己的邮箱

- 账号怎样建立自己的邮箱

- 《电气工程及其自动化》专业2018毕业设计要求

- 计算怎样建立自己的邮箱

- 品牌企业为什么要建立自己的品牌——正与道

- 烟花[精选推荐稿]写自己要建立节日作文400字

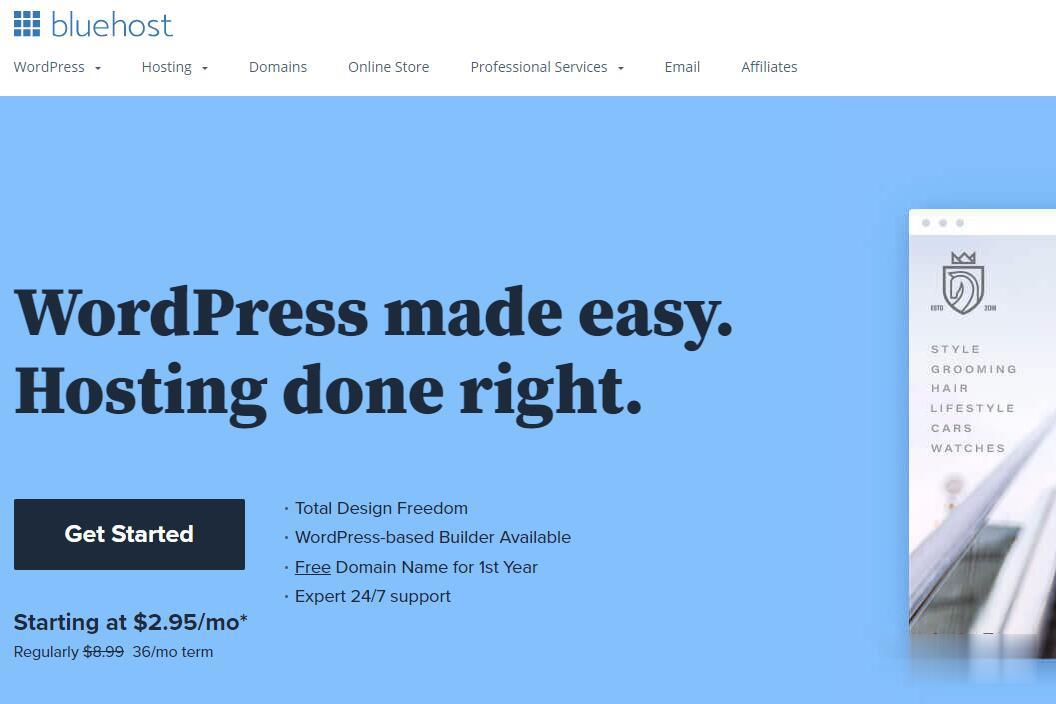

Bluehost美国虚拟主机2.95美元/月,十八周年庆年付赠送顶级域名和SSL证书

Bluehost怎么样,Bluehost好不好,Bluehost成立十八周年全场虚拟主机优惠促销活动开始,购买12个月赠送主流域名和SSL证书,Bluehost是老牌虚拟主机商家了,有需要虚拟主机的朋友赶紧入手吧,活动时间:美国MST时间7月6日中午12:00到8月13日晚上11:59。Bluehost成立于2003年,主营WordPress托管、虚拟主机、VPS主机、专用服务器业务。Blueho...

ZJI:韩国BGP+CN2线路服务器,国内三网访问速度优秀,8折优惠码每月实付440元起

zji怎么样?zji最近新上韩国BGP+CN2线路服务器,国内三网访问速度优秀,适用8折优惠码zji,优惠后韩国服务器最低每月440元起。zji主机支持安装Linux或者Windows操作系统,会员中心集成电源管理功能,8折优惠码为终身折扣,续费同价,全场适用。ZJI是原Wordpress圈知名主机商:维翔主机,成立于2011年,2018年9月启用新域名ZJI,提供中国香港、台湾、日本、美国独立服...

如何低价香港服务器购买?有没有便宜的香港服务器推荐?

如何低价香港服务器购买?想要做一个个人博客,想用香港服务器,避免繁琐备案,性能不需要多高,只是记录一些日常而已,也没啥视频之类的东西,想问问各位大佬有没有低价的香港服务器推荐?香港距大陆近,相比美国服务器最大的优势在于延迟低,ping值低,但是带宽紧张,普遍都是1M,一般戏称其为“毛细血管”。同时价格普遍高,优质稳定的一般价格不菲。大厂云梯队阿里云、腾讯云两家都有香港服务器,要注意的是尽量不要选择...

-

用户google企业ssl证书国内哪些公司是专门做ssl证书的呢?搜狗360没有登录过搜狗浏览器,只是用搜狗高速浏览器等QQ淘宝会有事情么cisco2960思科的2950和2960;3560和3750的区别在哪?360防火墙在哪里电脑或电脑360有联网防火墙吗,在哪里设置瑞东集团中粮集团主要生产什么的?是国企么oa办公软件价格一套OA办公系统多少钱骑士人才系统公司要采购一套人才系统源码,看了一下骑士和嘉缘的,谁家的比较好一点呢?托就不要回答了。powerbydedecms如何去掉底部的 powered by dedecms礼品服务“增值服务”到底是什么意思?