攻击网络攻击

网络攻击 时间:2021-05-08 阅读:()

CUC-一种1自扩散的网络攻击系统芮苏英龚俭(东南大学计算机系,210096南京)【摘要】本文详细分析一种具有自扩散能力的攻击系统CUC的行为模式和体系结构,并且研究了它的扩散机制.

此外,对该系统所利用的漏洞作了完整的分析,剖析了该系统与1988年"蠕虫"相比的特点.

【关键字】网络安全扩散性蠕虫CUC-ASelf-pervadingNetworkAttackingSystemRuiSuyingGongJian(SoutheastUniversity,ComputerScienceDept.

,210096Nanjing,P.

R.

China)【Abstract】Thebehaviorpatternandthearchitectureofaself-pervadingnetworkattackingsystem-CUCisanalyzedinthispaper,anditspervadingmechanismisalsostudied.

Besides,thispaperprovidesacompletedescriptionofthevulnerabilitiesexploitedinthissystemandcomparisonbetweenCUCsystemandWormwhichwasspasmedin1988.

【Keywords】NetworkSecurityPervasionWorm1.

引言近期,NJCERT收到多起的网络安全事故报告称:有系统对外部主机的111端口和80端口进行大规模的横向扫描,扫描动作不带隐蔽性、扫描持续时间较长.

NJCERT技术人员为发起扫描的此类主机进行了系统的安全检查,发现此类主机实际是已被攻破的受害者,攻击者在这些主机中植入攻击代码.

这些被植入的攻击代码启动了扫描进程,对外进行大规模的扫描.

通过对植入系统的攻击代码进行分析,发现这些代码具有自扩散性:当攻击者攻破第一台受害主机,攻击代码被注入系统;这些攻击代码在合适的时机利用一级受害主机的系统资源,启动对其他的主机的攻击,并且对二级受害主机同样注入攻击代码.

利用这样的手段,攻击在Internet中不断扩散,造成比较大的影响.

攻击代码被激活后以独立进程的方式潜伏在系统中,并且感染其他系统.

这种运行和传播方式与"蠕虫"的工作原理相同.

从功能上看,它已经成为一个网络攻击的系统,具有一定的结构和特定的工作方式.

该网络攻击系统一般将攻击代码放置在受害主机的/dev/cuc目录下,因此被暂时命名为CUC网络攻击系统(也有其他变种版本自称为Chinaworm).

本文对该攻击系统作比较详细的分析,由于众所周知的原因,攻击代码细节部分从略.

2.

CUC网络攻击的分析2.

1CUC网络攻击的行为描述首先,对CUC网络攻击系统作宏观上的分析.

假设一级受害主机的入侵已经完成,我们从它的扩散入手,观察该系统对整个网络产生影响步骤(为描述方便,将被扩散主机成为二级受害主机):第一步,随机生成IP作为二级受害主机的超集,对这些IP所在的C类网段的111口进行横向扫描(检测是否存在rpc服务),保存结果,获得存在rpc服务的主机集合;第二步,对上述存在rpc服务的主机,检测是否运行sadmind服务,保存检测结果,获得存在sadmind服务的主机集合,即二级受害主机集合一;第三步,对二级受害主机集一以轮询方式尝试sadmind栈溢出攻击;第四步,检查栈溢出攻击是否成功.

如果成功则进行第五步(扩散攻击系统)否则跳第九步(进行另一种攻击尝试);11作者简介:芮苏英,硕士研究生,主要研究方向为网络安全.

龚俭,工学博士,东南大学计算机系教授、博士生导师,主要研究方向包括网络管理、网络安全、网络体系结构、开放分布式处理等.

第五步,sadmind栈溢出攻击成功后,攻击程序可以通过登录二级受害主机的600口获得一个具有超级用户权限的shell.

攻击程序利用这个shell,添加二级受害主机对一级受害主机的信任关系,使一级受害主机可以执行二级受害主机的远程shell指令.

第六步,一级受害主机将攻击代码上载至二级受害主机,设置二级受害主机的攻击环境,修改系统启动文件并且消除入侵痕迹.

第七步,一级受害主机远程启动二级受害主机的攻击进程.

由于在第六步中,一级受害主机设置了二级受害主机的攻击环境、修改了系统配置,因此,二级受害主机不能通过重新启动系统阻止CUC攻击的扩散.

这样,二级受害主机迅速完成了从受害者到"帮凶"的角色转换.

第八步,一级受害主机发现它作为攻击者已经成功的感染了一定数量的主机(目前已发现版本的数量为2000)后,允许自身暴露.

第九步,随机生成IP作为二级受害主机的超集,对这些IP所在的C类网段的80口进行横向扫描(检测是否为WWW服务器),保存结果,获得存在WWW服务的主机集合(即二级受害主机集合二);第十步,对二级受害主机集合尝试UNICODE攻击(该攻击针对WindowsNT系列系统),试图修改其主页.

用树状图,CUC攻击的感染过程和影响规模可以被更清晰的描述出来.

原始攻击者FTP第一级受害者第二级受害者第二级受害者第二级受害者NTwebserverNTwebserverNTwebserver(说明:1.

攻击扩散时,需要通过ftp获得部分攻击环境基础设施;2.

攻击扩散目标随机生成,重复感染的概率较小,所以可以近似的用树性结构来描述)从以上的攻击行为描述可以得出,该攻击系统攻击的手段分为两类:针对UNIX环境的栈溢出攻击;针对WindowsNT系列的UNICODE攻击.

前者攻击成功后,系统被植入感染种子,能将危害扩散;而后者只会被修改主页,并不能真正被感染.

因此,严格的说只有针对UNIX环境的攻击行为,才具有扩散性,CUC攻击系统实际是UNIX蠕虫.

在目前Internet的规模下,随机生成的IP相撞概率极低.

一台受害主机能感染N台(N/dev/null2>&1&",保证系统重新启动后,攻击控制模块同时被启动;其次解压缩攻击程序包,保存在/dev/cuc目录下;再次从远地ftp库获得运行入侵工具的软件(perl解释器);最后启动攻击控制程序.

l攻击控制模块:首先激活进程控制模块;其次采用死循环方式不断启动5组sadmind攻击和5组Unicode攻击.

l进程控制模块:每隔300毫秒监听系统进程状况,当有攻击进程存活超过300毫秒,即将其杀死.

同时统计扩散主机数量,当扩散主机超过2000台时,修改其主页(如果主页存在).

其中进程控制代码如下:/bin/ps-ef|/bin/grepuniattack.

pl>/dev/cub/tmp1whiletruedo/bin/sleep300/bin/ps-ef|/bin/grepuniattack.

pl>/dev/cub/tmp2/bin/awk'{print$2}'/dev/cub/tmp1>/dev/cub/tmp3process=`/bin/awk'{print$2}'/dev/cub/tmp2`forpin$process;do/bin/grep$p/dev/cub/tmp3if[$=0];then/bin/kill-9$pfidonelsadmind攻击模块:对UNIX系统实施sadmind攻击,并进行系统扩散.

lUnicode攻击模块:对WindowsNT系统实施Unicode攻击,修改其主页.

攻击系统的结构并不复杂,但是他行之有效的感染了相当数量的系统(NJCERT从四月下旬到五月上旬共接到同类报告六起,受感染主机超过八台).

3.

CUC攻击所利用的系统漏洞3.

1sadmind栈溢出漏洞sadmind是Solaris2.

X默认启动的RPC服务,该服务是分布服务的管理服务器,但是,由于其对于栈处理的不严格,导致远程攻击者可以获得系统特权用户.

通过对CUC攻击程序包内名为brute的可执行代码的跟踪执行,发现该程序发送的报文和系统调用过程与流行的sadmind栈溢出攻击程序完全相同.

因此,可以推断出名为brute的可执行代码为sadmind栈溢出攻击freeware的更名版本.

3.

2Unicode攻击漏洞MicrosoftNT4.

0和Microsoft2000上的IIS4.

0和5.

0对扩展Unicode"/"和"\"的使用存在漏洞,攻击者利用这个漏洞,能执行远程WWW服务主机上的部分命令,获得系统的部分控制权,进而对网页进行修改.

在CUC攻击程序包内存在名为unicodeattack.

pl的攻击程序,通过阅读源代码可以得知,CUC攻击正式利用上述漏洞对NT+IIS构建的WWW服务器进行主页的修改.

程序摘录如下:sendraw("GET/scripts/.

.

%c0%af.

.

/winnt/system32/cmd.

exe/c+copy+\\winnt\\system32\\cmd.

exe+root.

exeHTTP/1.

0\r\n\r\n");sendraw("GET/scripts/root.

exe/c+echo+^^^^^^^^^^^^fuck+USA+Government^^^^^fuck+PoizonBOx^^^^contact:sysadmcn\@yahoo.

com.

cn^>.

.

/$c/index.

aspHTTP/1.

0\r\n\r\n");……4.

结论CUC攻击系统主要尝试针对不同操作系统类型的两种攻击方式(Unix-sadmind;WindowsNT-unicode),对位于Internet的主机进行攻击.

对于Unix主机,该系统具有扩散性,表现出"蠕虫"的特点;系统长时间潜伏在主机中,为了增加自身隐蔽性,它对系统派生的进程进行了严格的控制.

与1988年出现的蠕虫相比,CUC网络攻击系统采用了不同的进程控制方式,但是缺乏明显的感染控制机制.

CUC攻击近期造成一定的影响.

目前网络攻击行为趋向自动化、规模化,大规模的网络进攻例如"蠕虫"、DDoS攻击越来越常见,因此网络应急响应、单位之间的协作与协同显得尤其重要.

5.

参考文献(略)

此外,对该系统所利用的漏洞作了完整的分析,剖析了该系统与1988年"蠕虫"相比的特点.

【关键字】网络安全扩散性蠕虫CUC-ASelf-pervadingNetworkAttackingSystemRuiSuyingGongJian(SoutheastUniversity,ComputerScienceDept.

,210096Nanjing,P.

R.

China)【Abstract】Thebehaviorpatternandthearchitectureofaself-pervadingnetworkattackingsystem-CUCisanalyzedinthispaper,anditspervadingmechanismisalsostudied.

Besides,thispaperprovidesacompletedescriptionofthevulnerabilitiesexploitedinthissystemandcomparisonbetweenCUCsystemandWormwhichwasspasmedin1988.

【Keywords】NetworkSecurityPervasionWorm1.

引言近期,NJCERT收到多起的网络安全事故报告称:有系统对外部主机的111端口和80端口进行大规模的横向扫描,扫描动作不带隐蔽性、扫描持续时间较长.

NJCERT技术人员为发起扫描的此类主机进行了系统的安全检查,发现此类主机实际是已被攻破的受害者,攻击者在这些主机中植入攻击代码.

这些被植入的攻击代码启动了扫描进程,对外进行大规模的扫描.

通过对植入系统的攻击代码进行分析,发现这些代码具有自扩散性:当攻击者攻破第一台受害主机,攻击代码被注入系统;这些攻击代码在合适的时机利用一级受害主机的系统资源,启动对其他的主机的攻击,并且对二级受害主机同样注入攻击代码.

利用这样的手段,攻击在Internet中不断扩散,造成比较大的影响.

攻击代码被激活后以独立进程的方式潜伏在系统中,并且感染其他系统.

这种运行和传播方式与"蠕虫"的工作原理相同.

从功能上看,它已经成为一个网络攻击的系统,具有一定的结构和特定的工作方式.

该网络攻击系统一般将攻击代码放置在受害主机的/dev/cuc目录下,因此被暂时命名为CUC网络攻击系统(也有其他变种版本自称为Chinaworm).

本文对该攻击系统作比较详细的分析,由于众所周知的原因,攻击代码细节部分从略.

2.

CUC网络攻击的分析2.

1CUC网络攻击的行为描述首先,对CUC网络攻击系统作宏观上的分析.

假设一级受害主机的入侵已经完成,我们从它的扩散入手,观察该系统对整个网络产生影响步骤(为描述方便,将被扩散主机成为二级受害主机):第一步,随机生成IP作为二级受害主机的超集,对这些IP所在的C类网段的111口进行横向扫描(检测是否存在rpc服务),保存结果,获得存在rpc服务的主机集合;第二步,对上述存在rpc服务的主机,检测是否运行sadmind服务,保存检测结果,获得存在sadmind服务的主机集合,即二级受害主机集合一;第三步,对二级受害主机集一以轮询方式尝试sadmind栈溢出攻击;第四步,检查栈溢出攻击是否成功.

如果成功则进行第五步(扩散攻击系统)否则跳第九步(进行另一种攻击尝试);11作者简介:芮苏英,硕士研究生,主要研究方向为网络安全.

龚俭,工学博士,东南大学计算机系教授、博士生导师,主要研究方向包括网络管理、网络安全、网络体系结构、开放分布式处理等.

第五步,sadmind栈溢出攻击成功后,攻击程序可以通过登录二级受害主机的600口获得一个具有超级用户权限的shell.

攻击程序利用这个shell,添加二级受害主机对一级受害主机的信任关系,使一级受害主机可以执行二级受害主机的远程shell指令.

第六步,一级受害主机将攻击代码上载至二级受害主机,设置二级受害主机的攻击环境,修改系统启动文件并且消除入侵痕迹.

第七步,一级受害主机远程启动二级受害主机的攻击进程.

由于在第六步中,一级受害主机设置了二级受害主机的攻击环境、修改了系统配置,因此,二级受害主机不能通过重新启动系统阻止CUC攻击的扩散.

这样,二级受害主机迅速完成了从受害者到"帮凶"的角色转换.

第八步,一级受害主机发现它作为攻击者已经成功的感染了一定数量的主机(目前已发现版本的数量为2000)后,允许自身暴露.

第九步,随机生成IP作为二级受害主机的超集,对这些IP所在的C类网段的80口进行横向扫描(检测是否为WWW服务器),保存结果,获得存在WWW服务的主机集合(即二级受害主机集合二);第十步,对二级受害主机集合尝试UNICODE攻击(该攻击针对WindowsNT系列系统),试图修改其主页.

用树状图,CUC攻击的感染过程和影响规模可以被更清晰的描述出来.

原始攻击者FTP第一级受害者第二级受害者第二级受害者第二级受害者NTwebserverNTwebserverNTwebserver(说明:1.

攻击扩散时,需要通过ftp获得部分攻击环境基础设施;2.

攻击扩散目标随机生成,重复感染的概率较小,所以可以近似的用树性结构来描述)从以上的攻击行为描述可以得出,该攻击系统攻击的手段分为两类:针对UNIX环境的栈溢出攻击;针对WindowsNT系列的UNICODE攻击.

前者攻击成功后,系统被植入感染种子,能将危害扩散;而后者只会被修改主页,并不能真正被感染.

因此,严格的说只有针对UNIX环境的攻击行为,才具有扩散性,CUC攻击系统实际是UNIX蠕虫.

在目前Internet的规模下,随机生成的IP相撞概率极低.

一台受害主机能感染N台(N/dev/null2>&1&",保证系统重新启动后,攻击控制模块同时被启动;其次解压缩攻击程序包,保存在/dev/cuc目录下;再次从远地ftp库获得运行入侵工具的软件(perl解释器);最后启动攻击控制程序.

l攻击控制模块:首先激活进程控制模块;其次采用死循环方式不断启动5组sadmind攻击和5组Unicode攻击.

l进程控制模块:每隔300毫秒监听系统进程状况,当有攻击进程存活超过300毫秒,即将其杀死.

同时统计扩散主机数量,当扩散主机超过2000台时,修改其主页(如果主页存在).

其中进程控制代码如下:/bin/ps-ef|/bin/grepuniattack.

pl>/dev/cub/tmp1whiletruedo/bin/sleep300/bin/ps-ef|/bin/grepuniattack.

pl>/dev/cub/tmp2/bin/awk'{print$2}'/dev/cub/tmp1>/dev/cub/tmp3process=`/bin/awk'{print$2}'/dev/cub/tmp2`forpin$process;do/bin/grep$p/dev/cub/tmp3if[$=0];then/bin/kill-9$pfidonelsadmind攻击模块:对UNIX系统实施sadmind攻击,并进行系统扩散.

lUnicode攻击模块:对WindowsNT系统实施Unicode攻击,修改其主页.

攻击系统的结构并不复杂,但是他行之有效的感染了相当数量的系统(NJCERT从四月下旬到五月上旬共接到同类报告六起,受感染主机超过八台).

3.

CUC攻击所利用的系统漏洞3.

1sadmind栈溢出漏洞sadmind是Solaris2.

X默认启动的RPC服务,该服务是分布服务的管理服务器,但是,由于其对于栈处理的不严格,导致远程攻击者可以获得系统特权用户.

通过对CUC攻击程序包内名为brute的可执行代码的跟踪执行,发现该程序发送的报文和系统调用过程与流行的sadmind栈溢出攻击程序完全相同.

因此,可以推断出名为brute的可执行代码为sadmind栈溢出攻击freeware的更名版本.

3.

2Unicode攻击漏洞MicrosoftNT4.

0和Microsoft2000上的IIS4.

0和5.

0对扩展Unicode"/"和"\"的使用存在漏洞,攻击者利用这个漏洞,能执行远程WWW服务主机上的部分命令,获得系统的部分控制权,进而对网页进行修改.

在CUC攻击程序包内存在名为unicodeattack.

pl的攻击程序,通过阅读源代码可以得知,CUC攻击正式利用上述漏洞对NT+IIS构建的WWW服务器进行主页的修改.

程序摘录如下:sendraw("GET/scripts/.

.

%c0%af.

.

/winnt/system32/cmd.

exe/c+copy+\\winnt\\system32\\cmd.

exe+root.

exeHTTP/1.

0\r\n\r\n");sendraw("GET/scripts/root.

exe/c+echo+^^^^^^^^^^^^fuck+USA+Government^^^^^fuck+PoizonBOx^^^^contact:sysadmcn\@yahoo.

com.

cn^>.

.

/$c/index.

aspHTTP/1.

0\r\n\r\n");……4.

结论CUC攻击系统主要尝试针对不同操作系统类型的两种攻击方式(Unix-sadmind;WindowsNT-unicode),对位于Internet的主机进行攻击.

对于Unix主机,该系统具有扩散性,表现出"蠕虫"的特点;系统长时间潜伏在主机中,为了增加自身隐蔽性,它对系统派生的进程进行了严格的控制.

与1988年出现的蠕虫相比,CUC网络攻击系统采用了不同的进程控制方式,但是缺乏明显的感染控制机制.

CUC攻击近期造成一定的影响.

目前网络攻击行为趋向自动化、规模化,大规模的网络进攻例如"蠕虫"、DDoS攻击越来越常见,因此网络应急响应、单位之间的协作与协同显得尤其重要.

5.

参考文献(略)

统计一下racknerd正在卖的超便宜VPS,值得推荐的便宜美国VPS

racknerd从成立到现在发展是相当迅速,用最低的价格霸占了大部分低端便宜vps市场,虽然VPS价格便宜,但是VPS的质量和服务一点儿都不拉跨,服务器稳定、性能给力,尤其是售后方面时间短技术解决能力强,估计这也是racknerd这个品牌能如此成功的原因吧! 官方网站:https://www.racknerd.com 多种加密数字货币、信用卡、PayPal、支付宝、银联、webmoney,可...

随风云-内蒙古三线BGP 2-2 5M 25/月 ,香港CN2 25/月 ,美国CERA 25/月 所有云服务器均支持5天无理由退款

公司成立于2021年,专注为用户提供低价高性能云计算产品,致力于云计算应用的易用性开发,面向全球客户提供基于云计算的IT解决方案与客户服务,拥有丰富的国内BGP、三线高防、香港等优质的IDC资源。公司一直秉承”以人为本、客户为尊、永续创新”的价值观,坚持”以微笑收获友善, 以尊重收获理解,以责任收获支持,以谦卑收获成长”的行为观向客户提供全面优质的互...

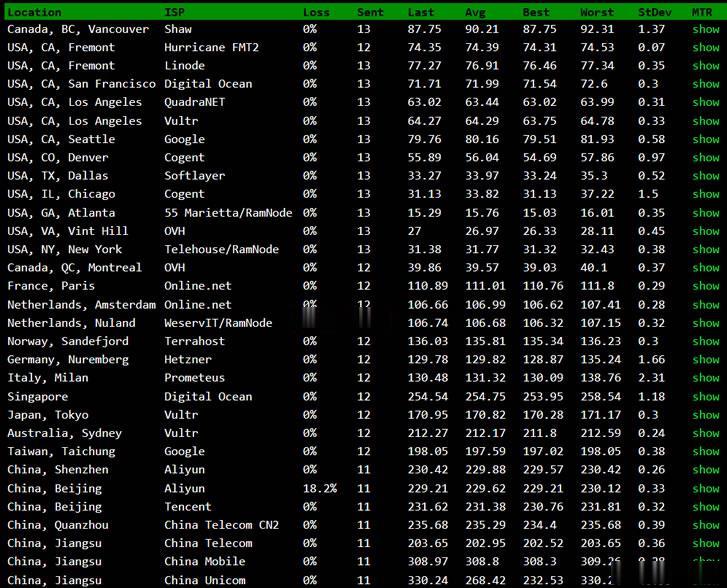

BuyVM新设立的迈阿密机房速度怎么样?简单的测评速度性能

BuyVM商家算是一家比较老牌的海外主机商,公司设立在加拿大,曾经是低价便宜VPS主机的代表,目前为止有提供纽约、拉斯维加斯、卢森堡机房,以及新增加的美国迈阿密机房。如果我们有需要选择BuyVM商家的机器需要注意的是注册信息的时候一定要规范,否则很容易出现欺诈订单,甚至你开通后都有可能被禁止账户,也是这个原因,曾经被很多人吐槽的。这里我们简单的对于BuyVM商家新增加的迈阿密机房进行简单的测评。如...

网络攻击为你推荐

-

新低ios社交sns点击mediagooglepr值如何提高Google PR值?爱买网超艾比安高达厉害吗,今天在网上看到的万代的果断入手了,168贵吗,不知道这款高达厉不厉害美国独立美国是什么时候独立的?美国独立美国独立战争什么是seoseo标题和seo关键词是什么意思zencart模板zen cart套用模板后,外观控制显示红色打不开,为什么?谷歌新漏洞安卓上黑客给你发一个MP4代码短信手机就会被控制的那个漏洞现在谷歌有出第二段补丁吗?