木马L2002214046_刘睿_基于进程和通信隐藏的木马设计与实现

分类号 TP309 U D C D10621-408-(2007) 5800-0密 级公开 编号 2002214046

成都信息工程学院

学位论文

基于进程和通信隐藏的木马设计与实现

论文作者姓名 刘睿

申请学位专业 计算机科学与技术

申请学位类别 工学学士

指导教师姓名职称 王翔

论文提交日期 2007年06月 10 日

基于进程和通信隐藏的木马设计与实现

摘 要

近年来特洛伊木马等恶意代码己经成为网络安全的重要威胁。很多国家都采取积极的网络安全防御措施,投入大量的人力和物力研究网络信息安全技术。文章首先分析了传统木马的一般工作原理及其植入、加载、隐藏等关键技术。随着网络技术的不断更新和发展木马技术也在不断地更新换代,现代木马的进程隐藏和通信隐藏等等都发生了变化。

进程的隐藏和通信的隐藏一直是木马程序设计者不断探求的重要技术。攻击者为达到进程隐藏的目的采用远程线程和动态链接库将木马作为线程隐藏在其他进程中。选用一般安全策略都允许的端口通信,如80端口则可轻易穿透防火墙和避过入侵检测系统等安全机制的检测,从而具有很强的隐蔽性。

本文研究了如何将Windows环境下的动态链接库(DLL)技术与远程线程插入技术结合起来实现特洛伊木马植入的新方案。在该方案中提出了特洛伊木马程序DLL模块化,并且创建了独立的特洛伊木马植入应用程序将木马程序的DLL模块植入宿主进程。实验结果证明该方案能实现的木马植入具有很好的隐蔽性和灵活性。

关键词特洛伊木马动态连接库进程插入远程线程

The Design and Implementation of Trojan Horses Base on

Process Hiding and Communications Hiding

Abstract

In recent years,malicious codes including Trojan have threatened network information security, and more and more countries paid attention to take active measures to protect the network, and spent a lot in research to develop network information security technology mentally and materially.This paper firstly analyses the basic principle, entry technology, load technology and hiding technology of traditional Trojan horse.With the development of network technology,Trojan horse technology is upgrading constantly.Modern Trojan horse is changed in process hiding and communication hiding.

The process hiding and communications hiding are important technology being explored by Trojan horse programmers all long.Adopting the measure of dynamic link storage, and Remote Thread technology, and hiding Trojan horse behind the other processes as a thread program, it is easy to hide.Choosing the port correspondence which is permitted by almost all the ordinary security policy, likes 80port,may easily penetrate the firewall and avoid the examine of security systems as invasion-checking mechanisms and so on.Thus, it has a very strong covered.

This paper is implemented the injection of Trojan horse by combining the technology of DLL(dynamic linking library)and of remote thread injection on the Windows platform. In this paper,modularization of Trojan horse process is proposed to create an independent Trojan horse injection process, thus, to inject Trojan horse DLL module to the host process. Experimental results show that the program could realize the Trojan injected with good covered and flexibility.

Key Words Trojan Horse DLL Process Injection Remote Thread

目 录

论文总页数 23页1 引言. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

2 特洛伊木马简介. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

2. 1 认识木马. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

2.2 木马原理. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

2.3 木马的危害. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

2.4 常见木马的介绍. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

3 木马隐藏概述. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

3. 1 本地隐藏. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

3.2 通信隐藏. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8

4 隐藏技术的实现. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10

4. 1 隐藏进程. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10

4.2 隐藏通信. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .14

4.3 木马功能的实现. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15

5 系统测试. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19

5 1功能测试. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19

5 2性能测试. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .20

结 论. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .21

参考文献. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .21

致 谢. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22

声 明. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .23

1 引言

近年来黑客攻击层出不穷对网络安全构成了极大的威胁。 2006年底我国互联网上大规模爆发“熊猫烧香”木马病毒及其变种该木马病毒通过多种方式进行传播并将感染的所有程序文件改成熊猫举着三根香的模样同时该病毒还具有盗取用户游戏账号、 账号等功能。该病毒传播速度快危害范围广截至案发为止 已有上百万个人用户、 网吧及企业局域网用户遭受感染和破坏引起社会各界高度关注。

木马是黑客的主要攻击手段之一它通过渗透进入对方主机系统从而实现对目标主机的远程操作破坏力相当之大。

到目前为止木马的发展已经经历了五代

1第一代木马只是实现简单的密码窃取、发送等在隐藏和通信方面均无特别之处。

2第二代木马以文件关联方式启动通过电子邮件传送信息。在木马技术发展史上开辟了新的篇章。其典型代表是冰河

3第三代木马的信息传输方式有所突破采用ICMP协议增加了查杀的难度。

4第四代木马在进程隐藏方面获得了重大突破采用插入内核的嵌入方式。利用远程插入线程技术嵌入DLL线程或挂接PSAPI等实现木马程序的隐藏。利用反弹端口技术突破防火墙限制。在Windows NT/2000下取得了良好的隐藏效果。

5.第五代木马与病毒紧密结合。利用操作系统漏洞直接实现感染传播目的而不必像以前的木马那样需要欺骗用户主动激活。例如类似冲击波病毒的木马—噩梦Ⅱ。

现在的黑客技术已经越来越完善精通各种攻击技术的人才也越来越多现在流行的木马都主要是针对网上银行交易、网上证券交易以及各种网络游戏木马的危害已经越来越大木马这个课题有着重要的研究意义。

2 特洛伊木马简介

特洛伊木马( Trojan Horse) 以下简称木马取名自希腊神话“特洛伊木马记” 是指一类伪装成合法程序或隐藏在合法程序中的恶意代码,这些代码或者执行恶意行为或者为非授权访问系统的特权功能而提供后门。木马的首要特征是它的隐蔽性,为了提高自身的生存能力木马会采用各种手段来伪装隐藏以使被感染的系统表现正常。近年来随着windows操作系统普及基于图形操作的木马程序出现许多不太懂计算机编程的人也能熟练操作木马大肆危害网络安全木马的发展。

2. 1认识木马

一个完整的木马系统由硬件部分、软件部分和具体连接部分组成。

1硬件部分

建立木马连接所必须的硬件实体。具体包括

1客户端对服务器端进行远程控制的一方。

2服务端被控制端远程控制的一方。

3 Internet控制端对服务端进行远程控制远程传输的网络载体。

2软件部分

实现远程控制所必须的软件程序。具体包括

1客户端程序控制端用以远程控制服务端的程序。

2木马程序潜入服务端内部获得其操作权限的程序。

3木马配置程序设置木马程序的端口号、触发条件、木马名称等使其在服务端藏的更隐蔽的程序。

3连接部分

木马进行数据传输的目的地。具体包括

客户端端口、木马端口即客户端、服务端的数据入口通过这个入口数据可直达控制端程序或木马程序。

2.2木马原理

木马攻击网络原理大致可以分为六个步骤

1.配置木马

一般来说一个设计成熟的木马都有木马配置程序从具体的配置内容看主要是为实现以下两个功能木马伪装和信息反馈。

2.传播木马

木马的传播方式主要有两种一种是通过E-mai l客户端将木马程序以附件的形式夹在邮件中发送出去收件人只要打开附件就会感染木马另一种是软件下载一些非正规的网站以提供软件下载的名义将木马捆绑在软件安装程序上下载后只要一运行这些程序木马就会自动安装。

3.运行木马

服务端用户运行木马或捆绑木马的程序后木马就会自动进行安装。当满足触发条件时木马被激活进入内存并开启事先定义的木马端口准备与控制端建立连接。

4.信息泄露

木马成功安装后收集一些服务端的软件硬件信息并通过E-mai l、 IRC等方

式告知客户端用户。

5.建立连接

一个木马连接的建立首先必须满足两个条件一是服务端已安装了木马程序二是客户端、服务端都要在线。在此基础上客户端可以通过木马端口与服务端建立连接。

6.远程控制

木马连接成功后客户端口和服务端口之间会出现一条通道客户端上的控制端程序可借此通道与服务端上的木马程序取得联系并通过木马程序对服务端进行远程控制实施破坏行动。

2.3木马的危害

1窃取密码

一切以明文的形式或缓存在Cache中的密码都能被木马侦测到。此外很多木马还提供有击键记录功能所以一旦有木马入侵,密码将很容易被窃取。

2文件操作

客户端可通过远程控制对服务端上的文件进行删除、修改、下载等一系列操作基本涵盖了Windows平台上所有的文件操作功能。

3修改注册表

客户端可任意修改服务端注册表包括删除、新建或修改主键、子健、键值。有了这项功能客户端就可以将服务端上木马的触发条件设置得更隐蔽。

4系统操作

这项内容包括重启或关闭服务端操作系统断开服务端网络连接控制服务端的鼠标、键盘监视服务端桌面操作查看服务端进程等客户端甚至可以随时给服务端发送信息。

2.4常见木马的介绍

木马的种类繁多但是陷于种种原因真正广泛使用的著名木马只有少数几种如BO2000、 Subseven、冰河、 YAI、 Setiri等。

1.BO2000

BO2000有一个相当有用的功能 即隐藏木马进程一旦将这项功能设置为enable用ATM查看进程时 BO2000的木马进程将不会被发现。

2.Subseven

在版本较高的Subseven中除常规的触发条件外还提供有less knowmethod 和not knowmethod两种触发方法。选择前者运行木马后将SYSTEM. INI中的Shell 改为Shell=explorer.exe msrexe.exe 即用SYSTEM. INI触发木马。选择后者则

会在C \Windows\目录下创建一个名为Windows. exe的程序通过这个程序来触发木马并将\HKEY-ROOT\exef ile\shell\open\command\的键值“%1” 、 “%X”改为“Windows. exe% 1” 、 “Windows.exe%X” 。也就是说 即使我们把木马删除了只要一运行EXE文件 Windows.exe文件马上又将木马安装上去。对于这种出发条件我们只要将键值改回原值并删除Windows.exe即可。

3.冰河

冰河的特殊触发条件和Subseven极为相似。要注意的是冰河的木马程序有隐藏属性需要将显示模式设置为显示所有文件时才能看到。

4.YAI

YAI是一个木马和病毒的综合体它能通过寄生于任意GUI子系统、 PE格式的Windows程序触发木马这样即使YAIver被意外清除在短时间内也可以自动恢复。 YAI不可能用手工删除的方法清楚干净建议使用杀毒软件。

5 Setiri

2002年2月 Roelof Temmingh和Haroon Meer开发了一个名叫Setiri的木马工具。这个木马工具采用了多种隐藏技术如匿名技术、加密通信、 OLE编程、反弹性端口等从而使得检测、堵截和追踪非常困难可以说是目前最先进的木马技术之一。

3 木马隐藏概述

木马程序与普通远程管理程序的一个显著区别是它的隐藏性。木马被植入后通常利用各种手段来隐藏痕迹, 以避免被发现和追踪尽可能延长生存期。其中进程隐藏和通信隐藏是木马隐藏的关键。

3. 1本地隐藏

本地隐藏是指木马为防止被本地用户发现而采取的隐藏手段,主要包括启动隐藏、文件隐藏、进程隐藏、 内核模块隐藏、原始分发隐藏等。这些手段可以分为三类:

将木马隐藏(附着、捆绑或替换)在合法程序中

修改或替换相应的检测程序对有关木马的输出信息进行隐蔽处理

利用检测程序本身的工作机制或缺陷巧妙地避过木马检测。

1 启动隐藏

启动隐藏是指目标机自动加载运行木马程序而不被用户发现。在Windows 系统中,比较典型的木马启动方式有修改系统“启动”项修改注册表的相关键值插入常见默认启动服务修改系统配置文件(Config. sys、 Win. ini和

System. ini等) 修改“组策略”等。这些启动方式通常要修改系统的相关文件,容易被检测工具发现。此外还有些特殊的木马启动方式如:文件关联和寄生启动(注入普通进程)等。

2.文件隐藏

文件隐藏包括两方面一是通过伪装,达到迷惑用户的目的二是隐藏木马文件自身。对于前者除了修改文件属性为“隐藏”之外,大多通过一些类似于系统文件的文件名来隐蔽自己。对于后者可以修改与文件系统操作有关的程序,以过滤掉木马信息特殊区域存放(如对硬盘进行低级操作将一些扇区标志为坏区将木马文件隐藏在这些位置或将文件存放在引导区中)等方式达到隐藏自身的目的。在Windows NT/2000中,如果文件系统采用的是NTFS可以用NTFS 流来实现木马文件的隐藏。

3.进程隐藏

进程通常被定义为一个正在运行的程序的实例它由两个部分组成

1一个是操作系统用来管理进程的内核对象。 内核对象也是系统用来存放关于进程的统计信息的地方。

2另一个是地址空间它包含所有可执行模块或DLL模块的代码和数据。它还包含动态内存分配的空间。如线程堆栈和堆分配空间。

一个正常的Windows应用程序在运行之后都会在系统之中产生一个进程。Windows 2000/XP系统中的任务管理器能查看到系统中正在运行哪些进程。只要平时多看任务管理器中的进程列表熟悉系统的基本进程就可以随时发现可疑进程这对防范木马和病毒大有裨益所以要想木马在服务端运行就必须做到在任务管理器里面消失也就是进程隐藏。

木马的进程隐藏包括两方面伪隐藏和真隐藏。伪隐藏就是指木马程序的进程仍然存在 只不过是消失在进程列表里真隐藏则是让程序彻底消失 不以一个进程或者服务的方式工作。进程隐藏方式主要运用于Windows系统中。

伪隐藏

在Windows9x系统下常通过将木马程序注册为服务的方式实现隐藏。WindowsNT/2K下,可以运用API的拦截技术通过建立系统钩子,拦截PSAPI的EnumProcessModules或PDH ToolHelp API等相关函数,控制检测工具对进程或服务的遍历调用实现进程隐藏。

真隐藏

真隐藏的基本原理是将木马核心代码以线程或DLL的方式插入到远程进程中,由于远程进程是合法的用户程序 用户又很难发现被插入的线程或DLL,从而达到木马隐藏的目的。

- 木马L2002214046_刘睿_基于进程和通信隐藏的木马设计与实现相关文档

- 蜜罐网站木马检测

- 金华市轨道交通档案管理系统建设项目

- 河南省水路路网运行监测信息系统设计文件编制

- 项目编号:宜政采公〔2016〕126号

- 北京市政府采购项目

- 计算机网站木马检测

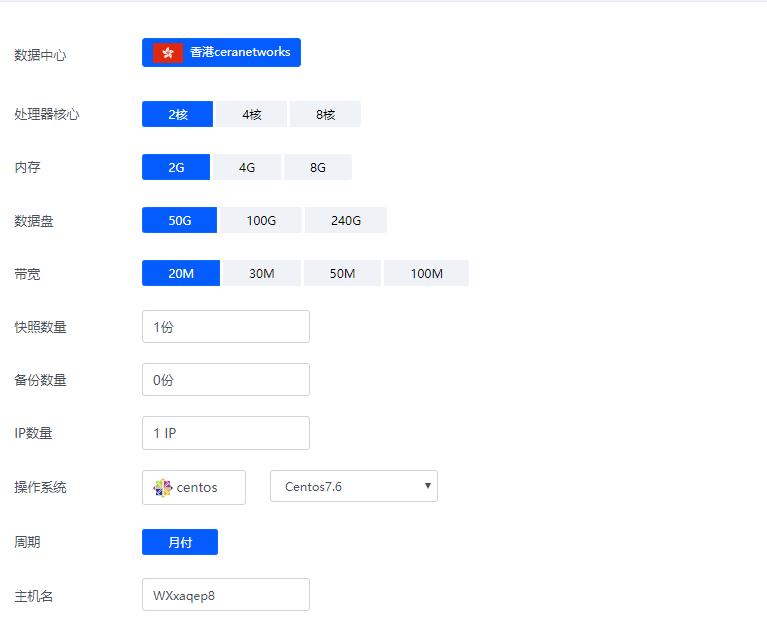

香港ceranetworks(69元/月) 2核2G 50G硬盘 20M 50M 100M 不限流量

香港ceranetworks提速啦是成立于2012年的十分老牌的一个商家这次给大家评测的是 香港ceranetworks 8核16G 100M 这款产品 提速啦老板真的是豪气每次都给高配我测试 不像别的商家每次就给1核1G,废话不多说开始跑脚本。香港ceranetworks 2核2G 50G硬盘20M 69元/月30M 99元/月50M 219元/月100M 519元/月香港ceranetwork...

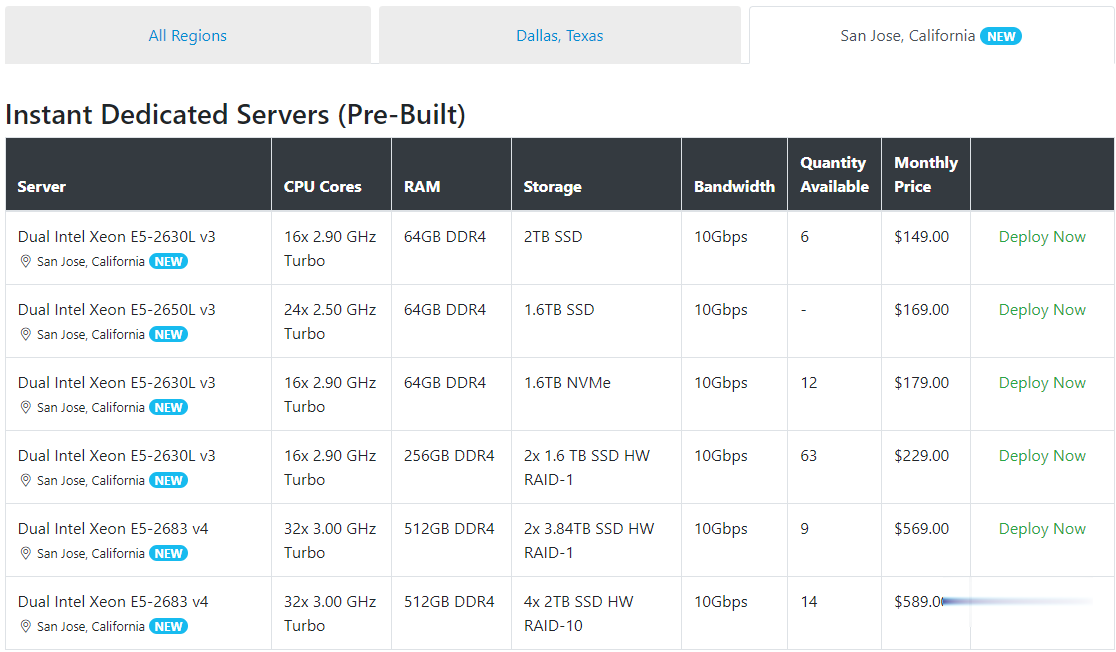

Spinservers美国圣何塞服务器$111/月流量10TB

Spinservers是Majestic Hosting Solutions,LLC旗下站点,主营美国独立服务器租用和Hybrid Dedicated等,数据中心位于美国德克萨斯州达拉斯和加利福尼亚圣何塞机房。TheServerStore.com,自 1994 年以来,它是一家成熟的企业 IT 设备供应商,专门从事二手服务器和工作站业务,在德克萨斯州拥有 40,000 平方英尺的仓库,库存中始终有...

宝塔面板批量设置站点404页面

今天遇到一个网友,他在一个服务器中搭建有十几个网站,但是他之前都是采集站点数据很大,但是现在他删除数据之后希望设置可能有索引的文章给予404跳转页面。虽然他程序有默认的404页面,但是达不到他引流的目的,他希望设置统一的404页面。实际上设置还是很简单的,我们找到他是Nginx还是Apache,直接在引擎配置文件中设置即可。这里有看到他采用的是宝塔面板,直接在他的Nginx中设置。这里我们找到当前...

-

网站虚拟主机创建网站要虚拟主机吗域名注册申请域名怎么申请和注册vps虚拟主机VPS主机、虚拟主机和云主机 它们之间有什么区别?它们哪一个比较好?网站域名网站域名是什么域名主机域名和主机IP地址有什么关系ip代理地址ip代理是什么?网站空间域名什么是网站域名和网站空间域名备案买域名要备案吗免备案虚拟空间备案退两次了。哪里有免备案空间虚拟主机用?虚拟主机控制面板我想问下虚拟主机的控制面板有哪些还不错的品牌呢?价格不能太高最好是性价比比较高一点就行了