攻击DNS欺骗攻击的检测和防范

·pA $ $øщ : 1000—3428(2006)21—0130— $ང ¼ $ :TP393

DNS欺骗攻击的检测和防范

闫伯儒方滨兴李 斌王 垚

(哈尔滨工业大学国家计算机信息内容安全重点实验室哈尔滨150001)

摘 要DN S是目前大部分网络应用的基础对它的攻击将影响整个I nternet的正常运转。DN S欺骗攻击是攻击者常用的手法它具有隐蔽性强、打击面广、攻击效果明显的特点但是目前对这种攻击还没有好的防范策略。在分析DNS欺骗原理的基础上提出了3种攻击检测手段和3种识别攻击包的方法对于提高DN S的安全性和抗攻击性具有积极的作用。

关键词 DNS DNS欺骗攻击检测

Detection and Defence of DNS Spoofing Attack

YAN Boru,FANG Binxing,LI Bin,WANG Yao

(National Key Lab on Computer Context Information Security,Harbin Institute of Technelogy,Harbin 150001)

【Abstract】DNS is a critical component of the operation of Internet applications The Internet is greatly affected if DNS is attacked DNS spoofingis one of the most popular attack means with the character of high dormancy and good attack effection But so far, little is done to defend the systermagainst this attack Three methods are presented to detect DNS spoofing attack,and then another three techniques are proposed to identify the boguspackets and the right ones to ensure DNS service even attacked

【Key words】Domain name system(DNS);DNS spoofing;Attack detection

DNS是一个用于管理主机名字和地址信息映射的分布式 欺骗的手段而且都比较容易实施 因此这两种攻击危害也数据库系统它将便于记忆和理解的名称同枯燥的IP地址联 最大。另外DNS欺骗主要利用协议本身的认证缺陷难以防系起来大大方便了人们的使用。 DNS是大部分网络应用的 范。而缓存中毒则更多地依赖于DNS服务器软件自身的漏基础但是由于协议本身的设计缺陷[1] 没有提供适当的信 洞只要升级软件的最新版本并严格进行配臵对这种攻击息保护和认证机制使得DNS很容易受到攻击。 2005年3 的防范能力将明显提高。

月美国系统网络安全协会的互联网海量数据中心ISC发出 表1DNS攻击比较

DNSSEC该协议增加了认证机制增强了协议本身的安全 有些学者也把缓存中毒攻击称为DNS欺骗攻击[4]。为明性。但是目前该协议在系统效率、密钥管理等方面还存在一 确区分这两种攻击本文中所指DNS欺骗攻击将不包括缓存定的问题而且离大规模的普及和应用还有一定的距离。 因 中毒攻击缓存中毒也不作为本文讨论的重点。此除了对DNS协议本身的安全研究之外也有很多文章探讨 1.1DNS解析原理

了在现有的基础上的一些安全方案主要是升级服务器软件 在分析DNS欺骗攻击原理之前先界定一下DNS的工对DNS系统严格配臵禁止相关的功能等被动消极的防范手 作原理。假设要查询的域名为www hit edu cn并假设客户端段[3]。对一些难以避免的攻击如DNS欺骗攻击缺乏必要的解 和首选DNS服务器满足以下条件。

决方案。 (1)首选DNS服务器和客户机首次启动并且没有本地1 DNS欺骗攻击原理 缓存信息。

DNS作为Internet的基础服务受到来自各方面的威胁 (2)首选DNS服务器不是目标域名的授权域名服务器。对于DNS的攻击主要有以下几种如表1所示 从比较的 作者简介 闫伯儒((1982)男硕士主研方向 DNS测量和安情况来看它们各具特色。 全加固方滨兴教授、博导李 斌教授王 垚博士

从表1可以看出DNS欺骗和缓存中毒攻击都是利用了 收稿日期 2006-01-10 E-mail yanboru@pact518 hit edu cn

—130—

具体查询的过程如图1所示步骤如下 仍以www hit edu cn为例假设伪造IP为1234具体

(1)客户端首先向首选 DNS 服务器递归查询 的欺骗过程如下www hit edu cn。 (1)DNS 客户端向首选 DNS 服务器发送对于

(2)首选DNS服务器检查本地资源记录若存在则作授 www hit edu cn的递归解析请求。

权回答若不存在则检查本地缓存如存在则直接返回结 (2)攻击者监听到请求并根据请求ID向请求者发送虚果。若本地资源记录和缓存中都不存在时则向根服务器迭 假应答包通知与www hit edu cn对应的IP地址为1 234。代查询。 (3)本地DNS服务器返回正确应答但由于在时间上晚

(3)根服务器返回CN域的授权域名服务器的地址首选 于监听者的应答结果被丢弃。

DNS服务器继续向CN授权服务器迭代查询。 (4)攻击完成客户端对www hit edu cn的访问被重定向

(4)CN域权威服务器返回edu cn域的授权域名服务器地 到1234。

址首选DNS服务器如此迭代查询直到得到对于域名 2 DNS欺骗攻击的检测www hit edu cn的授权回答保存在本地缓存中并返回给客 根据1 2节讨论如果受到欺骗攻击那么客户端应该户端完成此次查询。 至少收到两个应答包一个合法应答包一个欺骗攻击包。

1.2 DNS欺骗攻击原理 攻击者不会验证目标IP是否是合法DNS服务器他会继续

由于DNS协议在设计上的缺陷在DNS报文中只使用 实施欺骗攻击因此如果收到了应答包则说明受到了攻一个序列号来进行有效性鉴别并未提供其它的认证和保护 击。

手段这使得攻击者可以很容易地监听到查询请求并伪造 (3)交叉检查查询所谓交叉检查即在客户端收到DNS

地信任首先到达的数据包丢弃所有后到达的而不会对数 则说明被欺骗。

现的。 DNS欺骗攻击可能存在于客户端和DNS服务器间 检测法不会造成网络的附加流量但它是一种消极的应对方也可能存在于各DNS服务器之间但其工作原理是一致的 式无法检测潜在的攻击。虚假报文探测法需要主动发送大

图2 DNS欺骗攻击 能使欺骗包早于合法包到达。而合法应答包的信息则比较丰

—131—

一个两类贝叶斯分类器来区分合法和欺骗包。首先根据统计 P(x) =P(x|W1)P(W1) +P(x|W2)P(W2)

域以及国家顶级域的DNS服务器的分布做了调查结果如表 =P(W1)P(x|W1) −P(W2)P(X|W2)

2所示。 =)

3所

图3

从以上统计可以看出超过90%的域名具有多个授权域 于数据包关键特征的提取和其概率分布的统计。交叉验证法名服务器也就是说一个合法DNS应答包中包含多个授权域 则可以和欺骗检验同时完成但是对反向解析服务依赖较大的概率为90%。可以将此项作为设计贝叶斯分类器的关键 难以大范围使用。 以上3种识别方案可以结合起来用相辅特征。 相成优势互补从而达到好的识别效果。

设W1表示数据包为合法包W2表示数据包为欺骗包 4实验结果与分析

特征x表示数据包中包含授权域的个数 n为一段时间内同 实验采用著名的ADMID作为DNS攻击工具但是由于一个DNS请求收到的结果不同的应答数 由贝叶斯公式 下转第135页

—132—

,ഡა གྷ†ܒ,Q ഥ ܒs%$ ECC¾% م , Ⴎ གྷ%;}ཌྷ దQᄎ ,Q‡۳ ൬$ ECC

%$ ,$ Ⴈ$ ڛ@ఖ}, ൯b ഡ%Afi ٳ b აA

$൬ ÷ཨ ༏ ,৫ख़ Q م , $IEEE P1363

۳ ¿%ପ ѓ‰$۳ $% م [8],% %tokenOID % %దQ, ;}$fi¾;ಪ ¾: 10%~15%b , $ ۳$%ECC¾;$¾, ¾

(1)๙ %Մ%}թ ބ randomᆴ% ~ პ H 323

{¾م Ⴈ f l; 1 ITU-T H 323-2003 Packet-based Multimedia Communications

(3) SendersID%¼ა @}~ᇁ Q%¼ऎ $ཌྷ % Systems[S] 2003

٠ ໙ 2 ITU-T H 245-2003 Control Protocol for Multimedia Communi-

$Q Çഅ$% ¼ b OtherH 245-based)MultimediaTerminals[S] 2000

†Q‡ $¾م 5 ITU-T X 509 | ISO/IEC 9594-8-2001 Information Technology–Open

Diffie-Hellman [S] 2001

ᄂ~$~~~;~}~~~~~¾~~~~~~~ᄂ~~~%~~~~~~അ~~~~ა~~~~~~~~~~b~~~~~~~~~~~~~~~~~~~~~D~~g~~ta~~~~gn~a~t~u~re~~t~a~n~~ar~~[~~]~~t~tp~:~~c s~r~c~n~c~s~n~~s t~g~o~v~~~p~s~,~~~~~~~

4(.}2¾;%¾ 1÷32™‰)(H

ADM;I}DLᇔR / ¾; } % , ๙ ARQ/ACF 95þ

L$CദF $Q თބڸ თþ , Վ ༆¾: %۾ ~ᆰ%‰ م%¾;ཟభQ %; ;ս$ $%۾ $% b{Վ ᆀᄝ Q%ܒᄯ ༆}¾b¾$๙

$÷ þ}, ; ҂¢Qགྷ %%¾, ; AQ҂¢ڿƒ,$†1ᄂ0%,% თڜ Ç, Q% თ 10%%% ᆜK %۷

ڜӫ,Ֆ$ᄹ གྷ ; ; Q ৫ % ބ;®b$$ భ%DNS

%‰ᆇ; $ ٳ љҐ م ބ ¾ܒ,%$† $DNS

თބڸ თ% ᆴbՖ$3 1987

%

༂}fi}] %¾;@$ა Ⴈ ,$ ᆜ ᆴҦ , ¾Q੮ ¾თs თs 2001, (1):21-24

љ }}%, न} †

0—135—

- 攻击DNS欺骗攻击的检测和防范相关文档

- 服务器DNS协议欺骗攻击技术的攻防知识

- 地址学会用简单CMD命令防御ARP攻击和DNS欺骗

- 欺骗DNS欺骗攻击及其防护

- 欺骗【doc】DNS欺骗攻击及其防护研究

- 服务器局域网环境下利用DHCP欺骗技术实现DNS劫持攻击

- 攻击网络DNS欺骗攻击的检测及其防护

腾讯云新用户省钱秘笈购买云服务器

目前国内云计算市场竞争异常激烈,尤其是国内的腾讯云、阿里云、景安等商家促销活动一波接一波的进行,对于有需要的用户确实得到不小的实惠。但是这样给予国内的主机商确实是比较大的打击,毕竟这些商家的背景和实例强劲,即便是贴本补贴优惠,也是不怕的。前两年阿里一家各种活动促销,确实在国内市场占据主要的市场地位,腾讯云开始两年没有较大的吸引用户,不过这两年的发展还是比较稳健的。我们很多网友在之前肯定也享受到一些...

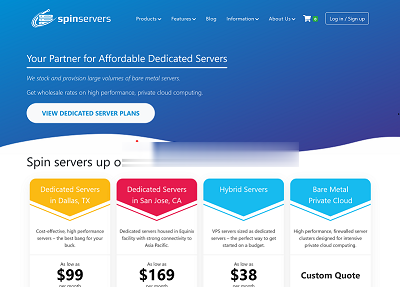

spinservers:圣何塞物理机7.5折,$111/月,2*e5-2630Lv3/64G内存/2T SSD/10Gbps带宽

spinservers美国圣何塞机房的独立服务器补货120台,默认接入10Gbps带宽,给你超高配置,这价格目前来看好像真的是无敌手,而且可以做到下单后30分钟内交货,都是预先部署好了的。每一台机器用户都可以在后台自行安装、重装、重启、关机操作,无需人工参与! 官方网站:https://www.spinservers.com 比特币、信用卡、PayPal、支付宝、webmoney、Payssi...

妮妮云(100元/月)阿里云香港BGP专线 2核 4G

妮妮云的来历妮妮云是 789 陈总 张总 三方共同投资建立的网站 本着“良心 便宜 稳定”的初衷 为小白用户避免被坑妮妮云的市场定位妮妮云主要代理市场稳定速度的云服务器产品,避免新手购买云服务器的时候众多商家不知道如何选择,妮妮云就帮你选择好了产品,无需承担购买风险,不用担心出现被跑路 被诈骗的情况。妮妮云的售后保证妮妮云退款 通过于合作商的友好协商,云服务器提供2天内全额退款,超过2天不退款 物...

-

视频截图软件怎么在视频中剪切一张图片?用什么软件伪装微信地理位置如何用伪装微信地理位置?真正免费的网络电话谁知道哪个真正免费的网络电话啊?告诉我把3?太感谢了自助建站自助建站可信吗?滚动代码来回滚动代码iphone越狱后怎么恢复苹果越狱后怎么恢复出厂设置qq怎么发邮件手机QQ怎么发邮件奇虎论坛360有论坛中心?创维云电视功能谁能具体介绍一下创维云电视的主要功能,以及基本的使用方式,如果能分型号介绍就更好了,O(∩_∩)O谢谢iphone6上市时间苹果6是什么时候出的 ?