网络安全cnnic是什么

cnnic是什么 时间:2021-04-18 阅读:()

中国互联网网络安全报告(2010年上半年)中国互联网网络安全报告(2010年上半年)国家互联网应急中心中国互联网网络安全报告(2010年上半年)关于中国互联网网络安全报告(2010年上半年)本文档所包含的信息代表国家计算机网络应急技术处理协调中心(中文简称国家互联网应急中心;英文简称CNCERT/CC或CNCERT)对截至发布日期之前所讨论问题的当前观点.

本文档仅用于提供信息之目的.

国家互联网应急中心(CNCERT)对于本文档中的信息不做任何明示、暗示或法定的担保.

国家互联网应急中心(CNCERT)无法保证发布日期之后所提供的任何信息的准确性.

本文档版权为国家互联网应急中心(CNCERT)所有.

非商业目的情况下,转载或引用其中的有关内容,包括数据及图表,请注明出处.

遵守所有适用的版权法是用户的责任.

如未获得国家互联网应急中心(CNCERT)明确的书面许可,不得以任何形式将本档的任何部分或全部内容用于商业目的.

编者按:谢谢您阅读"中国互联网网络安全报告(2010年上半年)",如果您发现本报告存在任何问题,请您及时与我们联系,电子邮件地址为:cncert@cert.

org.

cn.

我们对此深表感谢.

中国互联网网络安全报告(2010年上半年)关于CNCERT国家互联网应急中心(全称为国家计算机网络应急技术处理协调中心,英文简称为CNCERT或CNCERT/CC)成立于1999年9月,是工业和信息化部领导下的国家级网络安全应急机构,致力于建设国家级的网络安全监测中心、预警中心和应急中心,以支撑政府主管部门履行网络安全相关的社会管理和公共服务职能,支持基础信息网络的安全防护和安全运行,支援重要信息系统的网络安全监测、预警和处置.

2003年,CNCERT在全国31个省成立分中心,完成了跨网络、跨系统、跨地域的公共互联网网络安全应急技术支撑体系建设,形成了全国性的互联网网络安全信息共享、技术协同能力.

目前,CNCERT作为国家公共互联网网络安全应急体系的核心技术协调机构,在协调国内网络安全应急组织(CERT)共同处理公共互联网网络安全事件方面发挥着重要作用.

CNCERT的业务能力主要包括:监测发现:依托"863-917网络安全监测系统"实现网络安全事件的监测发现.

863-917网络安全监测系统是一个全程全网、多层次、多渠道延伸的网络安全综合监测平台,目前已具备木马和僵尸网络监测、网页篡改监测、网页挂马监测、恶意代码捕获、流量异常监测、域名服务监测等能力.

通报预警:依托对丰富数据资源的综合分析和多渠道的信息获取实现网络安全威胁的分析预警、网络安全事件的情况通报、宏观网络安全状况的态势分析等.

此外,按照2009年工业和信息化部颁布实施的《互联网网络安全信息通报实施办法》承担通信行业互联网网络安全信息通报工作.

应急处置:依托与运营商、域名注册商、安全服务厂商等相关部门的快速工作机制实现网络安全事件的应急处置.

CNCERT是接收国内网络安全事件报告的重要机构,同时作为国际应急组织FIRST和亚太地区应急组织APCERT成员,负责接收国际网络安全事件报告,是中国处理网络安全事件的对外窗口.

CNCERT的联系方式:国家互联网应急中心CNCERT网址:http://www.

cert.

org.

cn/电子邮件:cncert@cert.

org.

cn热线电话:+861082990999,82991000(英文)传真:+861082990399PGPKey:http://www.

cert.

org.

cn/cncert.

asc中国互联网网络安全报告(2010年上半年)目录1.

2010年上半年网络安全状况综述.

52.

互联网业务流量监测分析.

73.

网络安全事件接收与处置.

113.

1事件接收情况.

113.

2事件处理情况.

123.

3事件处理部分案例介绍.

134.

信息安全漏洞公告与处置.

185.

CNCERT官方网站信息发布情况.

196.

木马和僵尸网络监测情况.

206.

1木马数据分析.

206.

2僵尸网络数据分析227.

被篡改网站监测分析.

257.

1我国网站被篡改情况257.

2中国大陆地区政府网站被篡改情况257.

3黑客篡改我国网站活动情况268.

网页仿冒事件情况.

289.

通信行业网络安全信息通报情况.

29中国互联网网络安全报告(2010年上半年)1.

2010年上半年网络安全状况综述根据CNCERT自主监测结果以及通信行业各单位报送的网络安全事件信息,2010上半年,我国网络安全态势总体平稳,全国范围内或省级行政区域内未发生通信网络基础设施的重大网络安全事件,基础电信运营企业、国内域名注册管理和服务机构业务系统未发生重大网络安全事件,网络安全的主要威胁主要体现为来自公共互联网环境的安全威胁.

根据CNCERT建立的网络安全评价指标体系,2010年上半年指数评价为"中"的周数为18周,评价为"差"的周数为2周,评价为"良"的周数为6周,且第二季度总体状况要好于第一季度.

2010年上半年,CNCERT在网络安全事件监测、接收和处置等方面的主要数据如下:网络安全事件接收与处理情况2010年上半年CNCERT共接收4780次网络安全事件报告(不包括扫描和垃圾邮件类事件),与2009年上半年相比增长105%.

其中,恶意代码、漏洞和网页仿冒事件报告次数居前三位,所占比例分别为:57.

57%,25.

96%和15.

48%.

2010年上半年CNCERT国家中心和各分中心处理各类网络安全事件共784件,与2009年上半年相比增长92.

2%.

其中,恶意代码、网页仿冒、网页篡改是事件处理的重点,上述事件处理数量占事件处理总数的98%以上.

信息系统安全漏洞公告及处理情况2010年上半年国家信息安全漏洞共享平台(CNVD)共收录信息安全漏洞1241个,其中高危、中危、低危漏洞分别占19.

34%、23.

93%和56.

73%.

2010年上半年国家信息安全漏洞共享平台(CNVD)收录的信息安全漏洞中,可用于实施远程网络攻击的漏洞有1076个,占收录漏洞总数的86.

70%,0day漏洞107个.

互联网业务流量监测情况在TCP协议中,占用带宽最多的网络应用有四类:Web浏览、网络多媒体(音频视频)、P2P下载和网络代理.

在UDP协议中,占用带宽最多的是即时聊天工具和P2P软件下载.

中国互联网网络安全报告(2010年上半年)木马与僵尸网络监测情况2010年上半年中国大陆地区有近124万个IP地址对应的主机被木马程序控制;参与控制中国大陆计算机的境外木马控制服务器IP有12.

8万个,主要来自美国、印度和中国台湾.

2010年上半年中国大陆地区有23.

3万个IP地址对应主机被僵尸程序控制;参与控制中国大陆计算机的境外僵尸网络控制服务器IP有4584个,主要来自美国、土耳其和印度.

被篡改网站监测情况2010年上半年中国大陆被篡改网站总数为14907个,比2009年上半年下降21.

8%.

2010年上半年中国大陆地区政府网站被篡改数量为2574个,比2009年上半年增长222.

56%.

被篡改的政府网站占整个大陆地区被篡改网站的17.

27%.

网页仿冒事件情况2010年上半年CNCERT共接到网页仿冒事件报告740次,经归类合并后具体成功处理了308件.

被仿冒的网站大多是国外的著名金融交易机构.

中国互联网网络安全报告(2010年上半年)2.

互联网业务流量监测分析根据CNCERT在2010年上半年对互联网业务流量的抽样统计,在TCP协议中,占用带宽最多的网络应用主要是Web浏览、网络多媒体(音频视频)、P2P下载和网络代理.

2010年上半年TCP协议流量按源端口流量占TCP总流量比例居前十位的端口分布情况如图2-1和表2-1所示.

图2-12010年上半年TCP协议流量源端口排名TOP10表2-12010年上半年TCP协议流量源端口排名TOP10TCP源端口排名占TCP总流量百分比主要的业务种类80155.

15%网页服务端口808021.

75%网页服务端口44331.

00%网页服务端口193540.

60%RTMP协议端口660150.

58%未知端口809060.

46%代理服务端口55470.

35%RTSP默认端口2650080.

32%讯闪服务端口372490.

31%网络游戏端口10778100.

27%未知端口2010年上半年TCP协议流量按目的端口流量占TCP总流量比例居前十位的端口分布情况如图2-2和表2-2所示:中国互联网网络安全报告(2010年上半年)图2-22010年上半年TCP协议流量目的端口排名TOP10表2-22010年上半年TCP协议流量目的端口排名TOP10TCP目的端口排名占TCP总流量百分比主要的业务种类8015.

46%网页服务端口44320.

35%网页服务端口809030.

26%代理服务端口2650040.

18%讯闪服务端口312850.

17%代理服务端口808060.

11%网页服务端口372470.

10%网络游戏端口466280.

10%eMule服务端口828490.

09%未知端口20100100.

09%QVOD服务端口而在UDP协议中,占用带宽最多的网络应用主要是各类即时通讯和P2P下载.

2010年上半年UDP协议流量按源端口流量占UDP总流量比例居前十位的端口分布情况如图2-3和表2-3所示:中国互联网网络安全报告(2010年上半年)图2-32010年上半年UDP协议流量源端口排名TOP10表2-32010年上半年UDP协议流量源端口排名TOP10UDP源端口排名占UDP总流量百分比主要的业务种类186314.

73%MSN服务端口1500023.

33%迅雷下载工具默认端口504133.

13%MTLS协议端口818341.

56%未知端口888951.

06%未知端口800060.

86%QQ通讯端口2990970.

79%QQ旋风下载工具端口760080.

48%未知端口1184790.

45%未知端口30433100.

23%未知端口2010年上半年UDP协议流量按目的端口流量占UDP总流量比例居前十位的端口分布情况如图2-4和表2-4所示.

中国互联网网络安全报告(2010年上半年)图2-42010年上半年UDP协议流量目的端口排名TOP10表2-42010年上半年UDP协议流量目的端口排名TOP10UDP源端口排名占UDP总流量百分比主要的业务种类186314.

49%MSN服务端口1500023.

68%迅雷下载工具默认端口504132.

96%MTLS协议端口818342.

23%未知端口800051.

50%QQ通讯端口2990960.

72%QQ旋风下载工具端口1184770.

71%未知端口760080.

58%未知端口1101690.

43%未知端口7000100.

36%网络游戏端口中国互联网网络安全报告(2010年上半年)3.

网络安全事件接收与处置为了能够及时了解和响应互联网上发生的安全事件,CNCERT利用多种公开渠道接收公众的网络安全事件报告,如热线电话、传真、电子邮件、网站等.

对于其中影响互联网运行安全的、波及较大范围互联网用户的、或涉及政府和重要信息部门的网络安全事件,CNCERT积极协调基础电信运营企业、域名注册管理和服务机构以及应急服务支撑单位进行处理.

3.

1事件接收情况2010年上半年CNCERT接收4780次网络安全事件报告(不包括扫描和垃圾邮件类事件)1,其中恶意代码事件和漏洞事件较多.

上半年每月接收的网络安全事件报告具体数量如图3-1所示,月均接收到的事件报告数量为797次,与2009年上半年相比增加105%图3-12010年上半年CNCERT接收到的网络安全事件报告数量统计所报告的网络安全事件主要集中在恶意代码事件、漏洞事件、网页仿冒事件等.

根据报告的网络安全事件类型统计,如图3-2所示,恶意代码事件比例最大,为2725次,占报告事件总数的57.

57%.

其次是漏洞事件,为1241次,占25.

96%.

网页仿冒数量为740次,占15.

48%.

拒绝服务攻击事件为47次,占0.

98%.

总的来看,2010年上半年所接收的网络安全事件报告数量与去年同期相比大量增加,恶意代码事件、漏洞事件仍然是影响企业和用户网络安全的主要威胁.

1因CNCERT一般不对扫描类事件和垃圾邮件类事件报告进行处置,故未做统计.

对于垃圾邮件事件报告,CNCERT直接转中国互联网协会反垃圾邮件中心处置.

中国互联网网络安全报告(2010年上半年)图3-22010年上半年CNCERT接收的网络安全事件按类型分布3.

2事件处理情况2010年上半年,CNCERT共处理各类网络安全事件784件,比去年同期增长了92.

16%.

CNCERT处理的事件类型主要有恶意代码、网页仿冒、网页篡改等.

各类事件处理数量分布如图3-3所示.

在CNCERT处理的网络安全事件中,针对金融企业、重要商业机构的网页仿冒类事件最多,网页挂马和网页篡改事件也较多,尤其是涉及国内政府机构和重要信息系统部门的挂马和篡改事件.

图3-32010年上半年CNCERT处理的网络安全事件数量统计CNCERT在中国大陆各省、自治区、直辖市设立了分中心,协助CNCERT国家中心处理各类网络安全事件.

2010年上半年各分中心共参与处理事件328件,各分中心处理的事件数量和比例如图3-4所示.

中国互联网网络安全报告(2010年上半年)图3-42010年上半年CNCERT各分中心完成事件处理情况3.

3事件处理部分案例介绍协调处置百度公司网站无法访问事件1月12日上午7时左右,百度公司网站(baidu.

com)突然无法访问.

鉴于此事引起互联网用户的广泛关注,造成一定影响,工业和信息化部立即要求百度公司采取有效措施,尽快恢复网站的正常访问.

在工业和信息化部的领导下,CNCERT积极协调百度公司、CNNIC和基础电信运营企业采取应急处置措施.

12日上午11时左右,百度公司网站访问逐步恢复正常.

12日下午1时,工业和信息化部召集百度公司、基础电信运营企业、CNCERT以及CNNIC召开专家研判会,对事件相关情况进行汇总研判.

经查,百度公司的域名baidu.

com是在美国域名注册服务商register.

com公司注册的.

综合各方提供的技术报告,与会专家分析认为,造成本次事件的原因是baidu.

com域名的注册信息被非法篡改,致使baidu.

com域名在全球的解析被错误指向,最终导致全球互联网用户无法正常访问baidu.

com网站.

出现一类使得域名解析服务器间接受害的网络攻击事件2010年上半年,CNCERT获知多起针对域名企业域名解析服务器的网络攻击事件,其中一类事件需引起相关单位重视,加强防范.

1月25日凌晨0时至上午11时30分,北京新网数码公司一台主DNS服务器受到大流量攻击影响,具体现象为:网上出现大量以880sf.

com(某游戏私服站点)为目标的攻击包,但攻击者在攻击包中指定了由新网数码公司的DNS负中国互联网网络安全报告(2010年上半年)责对目标域名进行解析,从而使得这台DNS服务器以及所在网络都遭受较大影响.

众多域名注册用户在互联网上讨论、抱怨服务异常情况.

2月9日16时左右北京新网互联公司遭遇类似攻击事件.

网上出现大量以haofg.

com(某游戏私服站点)为目标的攻击包,攻击包中指定由新网互联的DNS负责对该目标域名进行解析,导致新网互联受到严重影响.

16时30分左右,随着haofg.

com被停用,攻击流量逐步消失.

期间,新网互联的托管机房因流量策略限制,屏蔽了服务器的网络连接,造成其提供服务的数万域名无法正常解析.

上述两起事件中,网游私服争斗是事件起因,但由于攻击者对攻击包进行特殊技术处理,使得域名企业成了受害者.

应对此类事件,CNCERT建议域名企业一方面要进一步优化域名系统架构,加大域名冗余安全方面的投入,提高域名系统的抗攻击能力;另一方面,要在发生安全事件后及时上报,借助全行业的应急机制寻求快速处理.

发现微软IE浏览器存在零日高危漏洞3月初,国家信息安全漏洞共享平台(CNVD)发现IE浏览器存在一个新的零日高危漏洞.

依据CNVD工作流程,CNCERT立即组织CNVD成员单位完成对漏洞的测试验证,并向微软公司通报了有关情况;3月10日CNVD和微软公司同步发布了安全公告.

根据CNCERT联合相关信息通报工作成员单位对与漏洞相关的黑客网页挂马活动进行的持续跟踪监测结果显示,该漏洞被大量利用来传播恶意代码.

微软公司已于3月31日发布了IE累积性更新(MS10-018),修补了包括该漏洞在内的十个IE漏洞.

处理手机骷髅病毒3月份,一个名为"手机骷髅"的手机病毒迅速传播,该病毒主要针对拥有大量用户的SymbianS603系列版本操作系统的智能手机,这当中包括市面上常见的数十款诺基亚手机和十余款三星手机.

感染该病毒的手机会在用户不知情的情况下暗中联网且向手机通信录中的联系人大量群发带有病毒链接的彩信和短信,直接后果是导致用户手机因大量发送短信、彩信而被收取高额费用.

仅根据CNCERT一周内的抽样监测结果,就发现有13万余手机用户感染了此病毒.

3月21日,CNCERT在官方网站发布了关于该病毒危害严重的安全公告.

为扩大公告的知晓范围,CNCERT还联系中央电视台在CCTV新闻频道多个时段播出了公告信息.

建议各单位做好安全防范和宣传工作,提醒智能手机用户要提高警惕,避免打开带有诱惑性标题的彩信或用手机访问短信中不明来源的链接.

中国互联网网络安全报告(2010年上半年)与美欧联手打击Waledac僵尸网络CNCERT与美国微软公司以及欧美一些网络安全机构联手,成功打击一个名为Waledac的全球大型僵尸网络.

Waledac僵尸网络所使用的控制服务器大多位于德国、荷兰、瑞典和俄罗斯等欧洲国家,控制了全球数十万台计算机,每天能发出超过15亿封的垃圾邮件.

打击Waledac僵尸网络行动成功后,微软公司在第37届ICANN会议上发表演讲,感谢包括CNCERT在内的所有合作伙伴在打击Waledac僵尸网络中采取的快速及时的行动,并于3月17日向CNCERT致函以示谢意.

与韩国KrCERT联手处置针对我运营商业务系统恶意扫描事件5月25日,某运营商向CNCERT宁夏分中心投诉称,其业务系统近期遭受持续的恶意扫描.

在短短一周内,针对目标系统的扫描次数就高达百万余次,对业务系统运营造成一定影响.

CNCERT在对攻击事件进行技术验证和数据分析后,发现恶意扫描数据包中大多数源IP地址位于韩国.

对此,CNCERT利用近年来建立的国际网络安全事件应急处置工作机制,紧急联系韩国KrCERT,请其协助处置此次攻击事件.

韩国KrCERT迅速响应,很快就协调其国内互联网运行单位对三个危害较大的攻击源IP进行了处置.

5月26日下午,针对该运营商业务系统的攻击呈趋缓态势,至5月27日攻击完全停止,系统业务运行恢复正常.

本次事件的成功处置再次表明,各国各地区安全组织加强网络安全协作,建立通畅的应急处置渠道,有助于应对当前日益严峻的网络安全威胁.

处理针对SymbianS60系统的手机短信木马6月中旬,CNCERT分别收到诺基亚和芬兰CERT-FI的报告称,发现针对SymbianS60系统的手机短信木马及相关恶意链接.

该木马会在用户不知情的情况下执行一些非法操作,如发送用户手机信息至一些不明网址.

据F-Secure和卡巴斯基公司确认,该木马为SymbOS/MerogoSMS木马的变种,会影响Symbian60系列第3版和第5版操作系统的手机.

该木马通过中文手机短信传播,其中包括一个恶意链接.

一旦用户点此链接,会立即安装一个应用.

该木马会在手机启动时启动,并通过GPRS或3G尝试连接另外的恶意网址http://rec[.

.

.

]rzwxdsu.

com,从而达到感染手机和重启短信服务的目的.

此木马尚中国互联网网络安全报告(2010年上半年)仅在中国境内传播.

CNCERT对相关恶意网址进行了处理,并发布安全公告建议用户不要轻信所谓绿色软件和轻易下载不明手机应用程序,如需各类手机应用程序和安全工具,请到手机官方网站进行下载.

处理多起针对我国用户的网页仿冒事件1、集中打击假冒央视"非常6+1栏目"钓鱼网站1月下旬CNCERT接到举报,一些不法分子通过飞信、聊天工具以及垃圾邮件大量传播假冒央视"非常6+1栏目"的数十个钓鱼网站信息,极易使用户受到蒙骗,造成经济损失.

对此,CNCERT及时组织协调万网志成和新网数码等国内域名注册商对监测发现的钓鱼网站域名开展专项治理行动,共关闭钓鱼网站27个,有效地打击了不法分子进行网络钓鱼的猖獗势头.

此事件发生时正值春节临近,不法分子选择此时借用"中奖"、"送礼品"等幌子进行网络欺诈的活动更具迷惑性.

2、处理借捐助赈灾名义的网络钓鱼事件4月13日,CNCERT接收到事件报告:有部分雅虎邮箱用户收到主题为"伸出你们的援手,救助灾区人民!

"的邮件,邮件中含有一个钓鱼网站网址http://sygongyi.

com,仿冒中国思源工程扶贫基金会"思源-甘泉"活动页面(http://gongyi.

sina.

com.

cn/z/siyuan/index.

shtml),骗取用户捐款.

思源工程扶贫基金委发布了紧急公告,提醒互联网用户注意防范,并提供真实的赈灾活动相关页面供鉴别.

该钓鱼网站很快被清除,CNCERT未接收到有用户遭受经济损失的事件报告.

3、提醒防范利用博客的网络钓鱼事件5月,CNCERT监测发现,一些不法分子通过在博客中插入网络钓鱼链接对用户进行欺诈,并多以"世博会门票"、"2010虎年运势测算"等字样作为此类博客搜索的关键字.

这些博客多通过骗取用户手机费等方式损害用户利益,网易博客、新浪博客和百度空间等知名博客网站均存在此类型的钓鱼博客.

此类推广钓鱼页面的方式简便、成本低、浏览群体大,更容易诱使互联网用户上当受骗.

对此,CNCERT发布安全公告建议各博客网站及时过滤此类信息,维护个人博客健康发展,共同净化互联网环境.

同时也提醒广大网民在浏览网页时提高警惕,避免中国互联网网络安全报告(2010年上半年)利益受损.

中国互联网网络安全报告(2010年上半年)4.

信息安全漏洞公告与处置2010年上半年,国家信息安全漏洞共享平台(CNVD)共收录信息安全漏洞1241个.

其中,收录高危漏洞240个(占19.

34%)、中危漏洞297个(占23.

93%)、低危漏洞704个(占56.

73%).

各级别漏洞的数量及比例分布如图4-1、图4-2所示.

在上述收录的漏洞中,可用于实施远程网络攻击的漏洞有1076个,占收录漏洞总数的86.

70%,0day漏洞2107个.

图4-12010年CNVD收录漏洞数量情况图4-22010年CNVD收录漏洞按等级分布20day漏洞一般指那些被公开或秘密披露之时还未能有安全补丁或安全解决方案的漏洞,攻击者在知晓漏洞信息的时刻即可发动用户无法防范的攻击.

这种攻击又称0day攻击.

中国互联网网络安全报告(2010年上半年)5.

CNCERT官方网站信息发布情况2010年上半年,CNCERT在官方网站上整理发布与我国用户密切相关的安全公告79个,发布数量与2009年上半年相比增加41%.

其中有72个国家信息安全漏洞共享平台(CNVD)漏洞公告,3个中国反网络病毒联盟(ANVA)安全公告和4个其他威胁公告.

此外,CNCERT还通过官方网站发布了其他各类消息共230条,其中包括109条全球要文、44篇资料与文档、6份活动及日程、71份安全状况图表等.

CNCERT网站已成为国内外安全组织和网站参考或转载权威信息的重要来源.

CNCERT官方网站发布的各类公告消息分布情况如图5-1所示.

图5-12010年上半年CNCERT官方网站信息发布情况中国互联网网络安全报告(2010年上半年)6.

木马和僵尸网络监测情况木马和僵尸网络两者都是非常有效的远程监听和控制手段,尤其是在网络失窃密和发动DDoS攻击方面对政府部门、商业机构以及普通用户造成了严重危害,因此CNCERT对此两类事件进行了重点监测.

6.

1木马数据分析CNCERT2010年上半年抽样监测结果显示,中国大陆地区有1239538个IP地址对应的主机被木马程序控制,月度统计情况见图6-1所示.

中国大陆地区木马受控主机数量比去年同期有大幅增长,这主要是因为CNCERT在6月份新增了对下载者木马和盗号木马的监测,而这两类木马的受控主机数量巨大.

不过,2010年上半年中国大陆地区传统远程控制类木马受控主机IP数量其实是呈缩减态势,这主要得益于CNCERT组织通信行业持续开展的木马和僵尸网络专项打击行动以及常态化治理活动.

图6-12010年上半年境内木马受控主机IP月度统计中国大陆地区木马受控主机分布统计根据CNCERT抽样监测结果,中国大陆木马受控主机最多的地区分别为广东省(15.

12%)、江苏省(7.

25%)、浙江省(7.

18%)、山东省(6.

67%)和河南省(5.

81%),如图6-2所示.

中国互联网网络安全报告(2010年上半年)图6-22010年上半年中国大陆木马受控主机IP按地区分布图6-3所示为2010年上半年中国大陆木马受控主机在各运营商中的分布.

其中,电信网内木马被控端占61.

03%,联通占33.

9%,移动占0.

34%.

图6-42010年上半年中国大陆木马受控主机IP按运营商分布境外木马控制服务器分布统计CNCERT同时监测发现境外有127559个IP地址作为木马控制服务器参与控制中国大陆地区的木马受控主机.

木马控制服务器IP按国家和地区分布如图6-5所示,其中位于美国(17.

38%)、印度(8.

64%)、中国台湾(5.

39%)、巴西(4.

71%)和韩国(4.

42%)的木马控制服务器IP数量居前五位.

中国互联网网络安全报告(2010年上半年)图6-52010年上半年通过木马控制我国计算机的境外IP按国家和地区分布6.

2僵尸网络数据分析CNCERT2010年上半年抽样监测结果显示,中国大陆地区有233335个IP地址对应主机被僵尸程序控制,与去年上半年相比下降47%.

中国大陆地区僵尸网络受控主机数量的大幅下降同样得益于CNCERT组织通信行业持续开展的木马和僵尸网络专项打击行动以及常态化治理活动.

从月度统计情况看,2010年上半年1月至3月境内僵尸网络受控主机数量维持在较高水平,从4月份开始急剧下降,如图6-6所示.

图6-62010年上半年中国大陆僵尸网络受控主机IP数量月度统计中国互联网网络安全报告(2010年上半年)2010年上半年CNCERT监测到僵尸网络按规模分布如图6-7所示,1千以内规模的僵尸网络约占总数的99%,僵尸网络规模继续呈现小型化.

图6-72010年上半年僵尸网络规模分布图中国大陆地区僵尸网络受控主机分布统计根据CNCERT抽样监测结果,2010年上半年中国大陆有233335个IP地址的主机感染僵尸程序.

中国大陆僵尸网络受控主机IP分布情况如图6-8所示,僵尸网络受控主机最多的地区分别为广东省(11.

28%)、上海市(9.

08%)、浙江省(7.

93%)、北京市(6.

62%)和河南省(5.

80%).

图6-82010年上半年中国大陆僵尸网络受控主机按地区分布中国互联网网络安全报告(2010年上半年)图6-9所示为2010年上半年中国大陆僵尸网络受控主机在各运营商中的分布.

其中,电信网占60.

49%,联通占28.

09%,移动占0.

34%.

图6-92010年上半年中国大陆僵尸网络受控主机IP按运营商分布境外僵尸网络控制服务器分布统计CNCERT同时发现境外有4584个主机IP作为僵尸网络控制服务器参与控制我国境内僵尸网络受控主机.

僵尸网络控制服务器IP按国家和地区分布如图6-10所示,其中位于美国(24.

21%)、土耳其(7.

98%)、印度(6.

94%)、英国(5.

08%)和巴西(2.

84%)的僵尸网络控制服务器IP数量居前五位.

图6-102010年上半年通过僵尸程序控制我国计算机的境外IP按国家和地区分布中国互联网网络安全报告(2010年上半年)7.

被篡改网站监测分析自2003年CNCERT便开始监测中国大陆地区网站被篡改情况,并在发现被篡改网站后及时通知网站所在省份的分中心协助解决,争取被篡改网站快速恢复.

7.

1我国网站被篡改情况2010年上半年,CNCERT的监测结果显示,中国大陆地区被篡改网站数量为14907个,较2009年上半年下降21.

8%.

中国大陆地区网页篡改数量月度统计情况如图7-1所示,网页篡改数量在4月达到峰值2889个,第二季度较第一季度总体呈上升趋势.

图7-12010年上半年中国大陆地区网页篡改数量月度统计7.

2中国大陆地区政府网站被篡改情况2010年上半年,中国大陆政府网站被篡改数量为2574个,较2009年上半年的798个增长222.

6%.

中国大陆被篡改的网站中政府网站的数量如图7-2所示.

经统计,每月被篡改的gov.

cn域名网站约占整个大陆地区被篡改网站的17.

27%,而gov.

cn域名网站仅占大陆地区总网站数的0.

3%,由此可以看出政府网站是黑客攻击的重要目标.

中国互联网网络安全报告(2010年上半年)图7-22010年上半年中国大陆被篡改的网站中政府网站的数量和比例政府网站易被篡改的主要原因是网站整体安全性差,缺乏必要的经常性维护,某些政府网站被篡改后长期无人过问,还有些网站虽然在接到报告后能够恢复,但并没有根除安全隐患,从而遭到多次篡改.

政府网站作为行政事务公开和政务信息发布平台,其安全防护意识仍旧比较淡薄.

7.

3黑客篡改我国网站活动情况2010年上半年,国内外黑客(组织)对中国大陆网站进行攻击的活动比较猖獗.

表7-1列出了排名前20位篡改中国大陆网站的黑客信息,这些黑客篡改的网站数量大多都在100个以上.

大量网站被篡改说明中国大陆很多网站存在较为严重的安全漏洞,特别是一些安全漏洞可能影响采用同一网站架构或建站系统的一批网站,以至于黑客可以在短时间内批量对网站实施篡改.

表7-12010年上半年篡改中国大陆网站的黑客按数量排名前20位2010年上半年篡改中国大陆网站的黑客按攻击次数排名前20位排名黑客名称数量1Timeless4542By_aGReSiF3523Joker2424iskorpitx2055Link196中国互联网网络安全报告(2010年上半年)6Hmei71767冰鱼1558aGReSiF1489HEXB00T3R14510Cracker-Mr.

X14011qq128123282513712X7-HaCker12313ZoRRoKiN11714用幸福触摸忧伤@W.

S.

H10315DATAirSecurityGroup9916Trotou9517TeaMHITMANHaCkEr9118ck8819Dirk8420树枝81中国互联网网络安全报告(2010年上半年)8.

网页仿冒事件情况2010年上半年CNCERT共接到网页仿冒(俗称网络钓鱼)事件报告740次,经归类合并后CNCERT成功处理了308件,处理数量超过2009年全年,较2009年上半年增长140.

6%.

在CNCERT接收到的这些网页仿冒事件中,被仿冒的大都是大型电子商务网站、大型金融机构网站、第三方在线支付站点、大型社区交友网站.

表8-1列出了前10名的被仿冒网站.

表8-12010年上半年被仿冒网站按次数排行TOP102010年上半年CNCERT接收到的被仿冒网站按事件次数排序前10名被仿冒网站次数BANCOBRADESCOS.

A.

(巴西布拉德斯科银行)72BBVA(毕尔巴鄂比斯开银行)72ALLIANCELEICESTERBANK(英国联合莱斯特银行)49HSBC(中国香港汇丰银行)49CCTV(中国中央电视台)41Ebay(美国网上交易站)32PNC(美国PNC金融服务集团)25InternalRevenueService(美国国家税务局)22CECA(西班牙储蓄银行联盟)17Twitter(美国社交及微博服务网站)12中国互联网网络安全报告(2010年上半年)9.

通信行业网络安全信息通报情况2009年6月1日起工业和信息化部颁布的《互联网网络安全信息通报实施办法》正式实施.

一年来,在各有关单位的共同努力下,CNCERT与各省通信管理局、基础电信运营企业、增值电信业务经营者、域名注册管理和服务机构、互联网协会等单位建立了顺畅的通报工作机制,并制定了规范的工作流程.

同时,CNCERT积极拓展安全企业、增值电信业务经营者等纳入信息通报工作成员单位.

截至2010年上半年,全国已有262家信息通报工作单位.

通报工作单位列表详见:http://www.

cert.

org.

cn/isir.

shtml.

通信行业各单位报送的网络安全事件信息对于掌握基础网络设施安全状况以及公共互联网环境安全状况具有重要的参考意义.

2010年上半年,CNCERT共接收各地通信管理局、基础电信运营企业集团公司汇总的各类网络安全事件共158515件,图9-1所示为2010年上半年各月报送情况统计.

图9-12010年上半年通信行业报送的网络安全事件数量月度统计上述事件按基础IP网络、IP业务、运营企业自有业务系统、域名系统、公共互联网环境五大类别进行统计.

如图9-2、9-3所示,2010年上半年报送的事件类型多为公共互联网环境以及基础IP网络中的网络安全事件,其所占比例分别达到63.

8%和36.

0%.

这当中,公共互联网安全事件又以垃圾邮件、僵尸网络事件和木马居多.

另外,基础IP网络中多为基础电信运营企业报送的针对IDC或相关增值业务系统的流量事件.

中国互联网网络安全报告(2010年上半年)图9-22010年上半年通信行业报送的网络安全事件数量按类别统计图9-32010年上半年通信行业报送的公共互联网环境事件数量分类统计安全企业在网络安全事件监测以及网络安全信息收集方面具备较强的技术和业务能力,其报送信息已成为基础运营商等单位报送数据的重要补充.

2010年上半年,在信息通报、国家信息安全漏洞共享平台(CNVD)和中国反网络病毒联盟(ANVA)组织框架下,积极向CNCERT国家中心报送和研判漏洞信息的企业有:启明星辰、东软、绿盟、安氏领信、知道创宇、安天;每周或每月报送网页挂马信息的企业有:微软、华为、奇虎360、知道创宇、绿盟、金山、联想网御、安天、启明星辰、东软、浪潮;每周或每月报送和分析恶意代码样本信息的企业有:奇虎360、瑞星、金山、启明星辰、安天、绿盟;每月报送典型事件处理案例的企业有:安氏领信、网御神州;此外,积极报送其他事件信息和预警信息的企业有:启明星辰、东软、绿盟、安天、华为、天融信、金山、奇虎中国互联网网络安全报告(2010年上半年)360、瑞星、浪潮、安氏、联想网御、网御神州、知道创宇.

2010年3月份起,根据安全企业报送的恶意域名及恶意URL信息,CNCERT重点跟踪并积极处置如下几组侵害中国大陆地区网站的用于网页挂马的恶意域名.

表9-32010年上半年侵害中国大陆地区网站较为活跃的恶意域名组2010年上半年侵害中国大陆地区网站较为活跃的恶意域名组组别恶意域名组特征和数量描述第一组注册在inc.

0rg.

fr、conna.

dtdns.

net、officea.

ze.

tc等域上的恶意域名,主要用于构建恶意跳转链接,每周监测发现的三级域名数量以数十、数百计第二组注册在2288.

org、3322.

org、8800.

org、8866.

org、9966.

org上的恶意域名,被发现用于网页挂马的各个环节,如:恶意跳转链接、网页木马集成页面、漏洞触发页面以及恶意代码下载服务器,每周监测发现的三级域名数量以数百计第三组注册在xorg.

pl域上的恶意域名,主要用于构建恶意跳转链接,每周监测发现的三级域名名数量以数十计,6月份活跃程度有所下降第四组注册在wwvv.

us域上的恶意域名,三级域名前缀经常采用国内外知名站点,特征明显,每周监测发现的三级域名数量约为10余个,但活跃周期长,侵害的网站数量均较大.

第五组注册在isgre.

at、rr.

nu域上的恶意域名,三级域名命名呈现有规律的按字母顺序变换,用于构建恶意跳转链接,每周监测发现的三级域名数量以数十计第六组注册在.

info域上的恶意域名,三级域名命名为"单字母+含2012字符串+.

info"形式,用于构建恶意跳转链接,每周监测发现的三级域名数量以数十计甚至上百.

本文档仅用于提供信息之目的.

国家互联网应急中心(CNCERT)对于本文档中的信息不做任何明示、暗示或法定的担保.

国家互联网应急中心(CNCERT)无法保证发布日期之后所提供的任何信息的准确性.

本文档版权为国家互联网应急中心(CNCERT)所有.

非商业目的情况下,转载或引用其中的有关内容,包括数据及图表,请注明出处.

遵守所有适用的版权法是用户的责任.

如未获得国家互联网应急中心(CNCERT)明确的书面许可,不得以任何形式将本档的任何部分或全部内容用于商业目的.

编者按:谢谢您阅读"中国互联网网络安全报告(2010年上半年)",如果您发现本报告存在任何问题,请您及时与我们联系,电子邮件地址为:cncert@cert.

org.

cn.

我们对此深表感谢.

中国互联网网络安全报告(2010年上半年)关于CNCERT国家互联网应急中心(全称为国家计算机网络应急技术处理协调中心,英文简称为CNCERT或CNCERT/CC)成立于1999年9月,是工业和信息化部领导下的国家级网络安全应急机构,致力于建设国家级的网络安全监测中心、预警中心和应急中心,以支撑政府主管部门履行网络安全相关的社会管理和公共服务职能,支持基础信息网络的安全防护和安全运行,支援重要信息系统的网络安全监测、预警和处置.

2003年,CNCERT在全国31个省成立分中心,完成了跨网络、跨系统、跨地域的公共互联网网络安全应急技术支撑体系建设,形成了全国性的互联网网络安全信息共享、技术协同能力.

目前,CNCERT作为国家公共互联网网络安全应急体系的核心技术协调机构,在协调国内网络安全应急组织(CERT)共同处理公共互联网网络安全事件方面发挥着重要作用.

CNCERT的业务能力主要包括:监测发现:依托"863-917网络安全监测系统"实现网络安全事件的监测发现.

863-917网络安全监测系统是一个全程全网、多层次、多渠道延伸的网络安全综合监测平台,目前已具备木马和僵尸网络监测、网页篡改监测、网页挂马监测、恶意代码捕获、流量异常监测、域名服务监测等能力.

通报预警:依托对丰富数据资源的综合分析和多渠道的信息获取实现网络安全威胁的分析预警、网络安全事件的情况通报、宏观网络安全状况的态势分析等.

此外,按照2009年工业和信息化部颁布实施的《互联网网络安全信息通报实施办法》承担通信行业互联网网络安全信息通报工作.

应急处置:依托与运营商、域名注册商、安全服务厂商等相关部门的快速工作机制实现网络安全事件的应急处置.

CNCERT是接收国内网络安全事件报告的重要机构,同时作为国际应急组织FIRST和亚太地区应急组织APCERT成员,负责接收国际网络安全事件报告,是中国处理网络安全事件的对外窗口.

CNCERT的联系方式:国家互联网应急中心CNCERT网址:http://www.

cert.

org.

cn/电子邮件:cncert@cert.

org.

cn热线电话:+861082990999,82991000(英文)传真:+861082990399PGPKey:http://www.

cert.

org.

cn/cncert.

asc中国互联网网络安全报告(2010年上半年)目录1.

2010年上半年网络安全状况综述.

52.

互联网业务流量监测分析.

73.

网络安全事件接收与处置.

113.

1事件接收情况.

113.

2事件处理情况.

123.

3事件处理部分案例介绍.

134.

信息安全漏洞公告与处置.

185.

CNCERT官方网站信息发布情况.

196.

木马和僵尸网络监测情况.

206.

1木马数据分析.

206.

2僵尸网络数据分析227.

被篡改网站监测分析.

257.

1我国网站被篡改情况257.

2中国大陆地区政府网站被篡改情况257.

3黑客篡改我国网站活动情况268.

网页仿冒事件情况.

289.

通信行业网络安全信息通报情况.

29中国互联网网络安全报告(2010年上半年)1.

2010年上半年网络安全状况综述根据CNCERT自主监测结果以及通信行业各单位报送的网络安全事件信息,2010上半年,我国网络安全态势总体平稳,全国范围内或省级行政区域内未发生通信网络基础设施的重大网络安全事件,基础电信运营企业、国内域名注册管理和服务机构业务系统未发生重大网络安全事件,网络安全的主要威胁主要体现为来自公共互联网环境的安全威胁.

根据CNCERT建立的网络安全评价指标体系,2010年上半年指数评价为"中"的周数为18周,评价为"差"的周数为2周,评价为"良"的周数为6周,且第二季度总体状况要好于第一季度.

2010年上半年,CNCERT在网络安全事件监测、接收和处置等方面的主要数据如下:网络安全事件接收与处理情况2010年上半年CNCERT共接收4780次网络安全事件报告(不包括扫描和垃圾邮件类事件),与2009年上半年相比增长105%.

其中,恶意代码、漏洞和网页仿冒事件报告次数居前三位,所占比例分别为:57.

57%,25.

96%和15.

48%.

2010年上半年CNCERT国家中心和各分中心处理各类网络安全事件共784件,与2009年上半年相比增长92.

2%.

其中,恶意代码、网页仿冒、网页篡改是事件处理的重点,上述事件处理数量占事件处理总数的98%以上.

信息系统安全漏洞公告及处理情况2010年上半年国家信息安全漏洞共享平台(CNVD)共收录信息安全漏洞1241个,其中高危、中危、低危漏洞分别占19.

34%、23.

93%和56.

73%.

2010年上半年国家信息安全漏洞共享平台(CNVD)收录的信息安全漏洞中,可用于实施远程网络攻击的漏洞有1076个,占收录漏洞总数的86.

70%,0day漏洞107个.

互联网业务流量监测情况在TCP协议中,占用带宽最多的网络应用有四类:Web浏览、网络多媒体(音频视频)、P2P下载和网络代理.

在UDP协议中,占用带宽最多的是即时聊天工具和P2P软件下载.

中国互联网网络安全报告(2010年上半年)木马与僵尸网络监测情况2010年上半年中国大陆地区有近124万个IP地址对应的主机被木马程序控制;参与控制中国大陆计算机的境外木马控制服务器IP有12.

8万个,主要来自美国、印度和中国台湾.

2010年上半年中国大陆地区有23.

3万个IP地址对应主机被僵尸程序控制;参与控制中国大陆计算机的境外僵尸网络控制服务器IP有4584个,主要来自美国、土耳其和印度.

被篡改网站监测情况2010年上半年中国大陆被篡改网站总数为14907个,比2009年上半年下降21.

8%.

2010年上半年中国大陆地区政府网站被篡改数量为2574个,比2009年上半年增长222.

56%.

被篡改的政府网站占整个大陆地区被篡改网站的17.

27%.

网页仿冒事件情况2010年上半年CNCERT共接到网页仿冒事件报告740次,经归类合并后具体成功处理了308件.

被仿冒的网站大多是国外的著名金融交易机构.

中国互联网网络安全报告(2010年上半年)2.

互联网业务流量监测分析根据CNCERT在2010年上半年对互联网业务流量的抽样统计,在TCP协议中,占用带宽最多的网络应用主要是Web浏览、网络多媒体(音频视频)、P2P下载和网络代理.

2010年上半年TCP协议流量按源端口流量占TCP总流量比例居前十位的端口分布情况如图2-1和表2-1所示.

图2-12010年上半年TCP协议流量源端口排名TOP10表2-12010年上半年TCP协议流量源端口排名TOP10TCP源端口排名占TCP总流量百分比主要的业务种类80155.

15%网页服务端口808021.

75%网页服务端口44331.

00%网页服务端口193540.

60%RTMP协议端口660150.

58%未知端口809060.

46%代理服务端口55470.

35%RTSP默认端口2650080.

32%讯闪服务端口372490.

31%网络游戏端口10778100.

27%未知端口2010年上半年TCP协议流量按目的端口流量占TCP总流量比例居前十位的端口分布情况如图2-2和表2-2所示:中国互联网网络安全报告(2010年上半年)图2-22010年上半年TCP协议流量目的端口排名TOP10表2-22010年上半年TCP协议流量目的端口排名TOP10TCP目的端口排名占TCP总流量百分比主要的业务种类8015.

46%网页服务端口44320.

35%网页服务端口809030.

26%代理服务端口2650040.

18%讯闪服务端口312850.

17%代理服务端口808060.

11%网页服务端口372470.

10%网络游戏端口466280.

10%eMule服务端口828490.

09%未知端口20100100.

09%QVOD服务端口而在UDP协议中,占用带宽最多的网络应用主要是各类即时通讯和P2P下载.

2010年上半年UDP协议流量按源端口流量占UDP总流量比例居前十位的端口分布情况如图2-3和表2-3所示:中国互联网网络安全报告(2010年上半年)图2-32010年上半年UDP协议流量源端口排名TOP10表2-32010年上半年UDP协议流量源端口排名TOP10UDP源端口排名占UDP总流量百分比主要的业务种类186314.

73%MSN服务端口1500023.

33%迅雷下载工具默认端口504133.

13%MTLS协议端口818341.

56%未知端口888951.

06%未知端口800060.

86%QQ通讯端口2990970.

79%QQ旋风下载工具端口760080.

48%未知端口1184790.

45%未知端口30433100.

23%未知端口2010年上半年UDP协议流量按目的端口流量占UDP总流量比例居前十位的端口分布情况如图2-4和表2-4所示.

中国互联网网络安全报告(2010年上半年)图2-42010年上半年UDP协议流量目的端口排名TOP10表2-42010年上半年UDP协议流量目的端口排名TOP10UDP源端口排名占UDP总流量百分比主要的业务种类186314.

49%MSN服务端口1500023.

68%迅雷下载工具默认端口504132.

96%MTLS协议端口818342.

23%未知端口800051.

50%QQ通讯端口2990960.

72%QQ旋风下载工具端口1184770.

71%未知端口760080.

58%未知端口1101690.

43%未知端口7000100.

36%网络游戏端口中国互联网网络安全报告(2010年上半年)3.

网络安全事件接收与处置为了能够及时了解和响应互联网上发生的安全事件,CNCERT利用多种公开渠道接收公众的网络安全事件报告,如热线电话、传真、电子邮件、网站等.

对于其中影响互联网运行安全的、波及较大范围互联网用户的、或涉及政府和重要信息部门的网络安全事件,CNCERT积极协调基础电信运营企业、域名注册管理和服务机构以及应急服务支撑单位进行处理.

3.

1事件接收情况2010年上半年CNCERT接收4780次网络安全事件报告(不包括扫描和垃圾邮件类事件)1,其中恶意代码事件和漏洞事件较多.

上半年每月接收的网络安全事件报告具体数量如图3-1所示,月均接收到的事件报告数量为797次,与2009年上半年相比增加105%图3-12010年上半年CNCERT接收到的网络安全事件报告数量统计所报告的网络安全事件主要集中在恶意代码事件、漏洞事件、网页仿冒事件等.

根据报告的网络安全事件类型统计,如图3-2所示,恶意代码事件比例最大,为2725次,占报告事件总数的57.

57%.

其次是漏洞事件,为1241次,占25.

96%.

网页仿冒数量为740次,占15.

48%.

拒绝服务攻击事件为47次,占0.

98%.

总的来看,2010年上半年所接收的网络安全事件报告数量与去年同期相比大量增加,恶意代码事件、漏洞事件仍然是影响企业和用户网络安全的主要威胁.

1因CNCERT一般不对扫描类事件和垃圾邮件类事件报告进行处置,故未做统计.

对于垃圾邮件事件报告,CNCERT直接转中国互联网协会反垃圾邮件中心处置.

中国互联网网络安全报告(2010年上半年)图3-22010年上半年CNCERT接收的网络安全事件按类型分布3.

2事件处理情况2010年上半年,CNCERT共处理各类网络安全事件784件,比去年同期增长了92.

16%.

CNCERT处理的事件类型主要有恶意代码、网页仿冒、网页篡改等.

各类事件处理数量分布如图3-3所示.

在CNCERT处理的网络安全事件中,针对金融企业、重要商业机构的网页仿冒类事件最多,网页挂马和网页篡改事件也较多,尤其是涉及国内政府机构和重要信息系统部门的挂马和篡改事件.

图3-32010年上半年CNCERT处理的网络安全事件数量统计CNCERT在中国大陆各省、自治区、直辖市设立了分中心,协助CNCERT国家中心处理各类网络安全事件.

2010年上半年各分中心共参与处理事件328件,各分中心处理的事件数量和比例如图3-4所示.

中国互联网网络安全报告(2010年上半年)图3-42010年上半年CNCERT各分中心完成事件处理情况3.

3事件处理部分案例介绍协调处置百度公司网站无法访问事件1月12日上午7时左右,百度公司网站(baidu.

com)突然无法访问.

鉴于此事引起互联网用户的广泛关注,造成一定影响,工业和信息化部立即要求百度公司采取有效措施,尽快恢复网站的正常访问.

在工业和信息化部的领导下,CNCERT积极协调百度公司、CNNIC和基础电信运营企业采取应急处置措施.

12日上午11时左右,百度公司网站访问逐步恢复正常.

12日下午1时,工业和信息化部召集百度公司、基础电信运营企业、CNCERT以及CNNIC召开专家研判会,对事件相关情况进行汇总研判.

经查,百度公司的域名baidu.

com是在美国域名注册服务商register.

com公司注册的.

综合各方提供的技术报告,与会专家分析认为,造成本次事件的原因是baidu.

com域名的注册信息被非法篡改,致使baidu.

com域名在全球的解析被错误指向,最终导致全球互联网用户无法正常访问baidu.

com网站.

出现一类使得域名解析服务器间接受害的网络攻击事件2010年上半年,CNCERT获知多起针对域名企业域名解析服务器的网络攻击事件,其中一类事件需引起相关单位重视,加强防范.

1月25日凌晨0时至上午11时30分,北京新网数码公司一台主DNS服务器受到大流量攻击影响,具体现象为:网上出现大量以880sf.

com(某游戏私服站点)为目标的攻击包,但攻击者在攻击包中指定了由新网数码公司的DNS负中国互联网网络安全报告(2010年上半年)责对目标域名进行解析,从而使得这台DNS服务器以及所在网络都遭受较大影响.

众多域名注册用户在互联网上讨论、抱怨服务异常情况.

2月9日16时左右北京新网互联公司遭遇类似攻击事件.

网上出现大量以haofg.

com(某游戏私服站点)为目标的攻击包,攻击包中指定由新网互联的DNS负责对该目标域名进行解析,导致新网互联受到严重影响.

16时30分左右,随着haofg.

com被停用,攻击流量逐步消失.

期间,新网互联的托管机房因流量策略限制,屏蔽了服务器的网络连接,造成其提供服务的数万域名无法正常解析.

上述两起事件中,网游私服争斗是事件起因,但由于攻击者对攻击包进行特殊技术处理,使得域名企业成了受害者.

应对此类事件,CNCERT建议域名企业一方面要进一步优化域名系统架构,加大域名冗余安全方面的投入,提高域名系统的抗攻击能力;另一方面,要在发生安全事件后及时上报,借助全行业的应急机制寻求快速处理.

发现微软IE浏览器存在零日高危漏洞3月初,国家信息安全漏洞共享平台(CNVD)发现IE浏览器存在一个新的零日高危漏洞.

依据CNVD工作流程,CNCERT立即组织CNVD成员单位完成对漏洞的测试验证,并向微软公司通报了有关情况;3月10日CNVD和微软公司同步发布了安全公告.

根据CNCERT联合相关信息通报工作成员单位对与漏洞相关的黑客网页挂马活动进行的持续跟踪监测结果显示,该漏洞被大量利用来传播恶意代码.

微软公司已于3月31日发布了IE累积性更新(MS10-018),修补了包括该漏洞在内的十个IE漏洞.

处理手机骷髅病毒3月份,一个名为"手机骷髅"的手机病毒迅速传播,该病毒主要针对拥有大量用户的SymbianS603系列版本操作系统的智能手机,这当中包括市面上常见的数十款诺基亚手机和十余款三星手机.

感染该病毒的手机会在用户不知情的情况下暗中联网且向手机通信录中的联系人大量群发带有病毒链接的彩信和短信,直接后果是导致用户手机因大量发送短信、彩信而被收取高额费用.

仅根据CNCERT一周内的抽样监测结果,就发现有13万余手机用户感染了此病毒.

3月21日,CNCERT在官方网站发布了关于该病毒危害严重的安全公告.

为扩大公告的知晓范围,CNCERT还联系中央电视台在CCTV新闻频道多个时段播出了公告信息.

建议各单位做好安全防范和宣传工作,提醒智能手机用户要提高警惕,避免打开带有诱惑性标题的彩信或用手机访问短信中不明来源的链接.

中国互联网网络安全报告(2010年上半年)与美欧联手打击Waledac僵尸网络CNCERT与美国微软公司以及欧美一些网络安全机构联手,成功打击一个名为Waledac的全球大型僵尸网络.

Waledac僵尸网络所使用的控制服务器大多位于德国、荷兰、瑞典和俄罗斯等欧洲国家,控制了全球数十万台计算机,每天能发出超过15亿封的垃圾邮件.

打击Waledac僵尸网络行动成功后,微软公司在第37届ICANN会议上发表演讲,感谢包括CNCERT在内的所有合作伙伴在打击Waledac僵尸网络中采取的快速及时的行动,并于3月17日向CNCERT致函以示谢意.

与韩国KrCERT联手处置针对我运营商业务系统恶意扫描事件5月25日,某运营商向CNCERT宁夏分中心投诉称,其业务系统近期遭受持续的恶意扫描.

在短短一周内,针对目标系统的扫描次数就高达百万余次,对业务系统运营造成一定影响.

CNCERT在对攻击事件进行技术验证和数据分析后,发现恶意扫描数据包中大多数源IP地址位于韩国.

对此,CNCERT利用近年来建立的国际网络安全事件应急处置工作机制,紧急联系韩国KrCERT,请其协助处置此次攻击事件.

韩国KrCERT迅速响应,很快就协调其国内互联网运行单位对三个危害较大的攻击源IP进行了处置.

5月26日下午,针对该运营商业务系统的攻击呈趋缓态势,至5月27日攻击完全停止,系统业务运行恢复正常.

本次事件的成功处置再次表明,各国各地区安全组织加强网络安全协作,建立通畅的应急处置渠道,有助于应对当前日益严峻的网络安全威胁.

处理针对SymbianS60系统的手机短信木马6月中旬,CNCERT分别收到诺基亚和芬兰CERT-FI的报告称,发现针对SymbianS60系统的手机短信木马及相关恶意链接.

该木马会在用户不知情的情况下执行一些非法操作,如发送用户手机信息至一些不明网址.

据F-Secure和卡巴斯基公司确认,该木马为SymbOS/MerogoSMS木马的变种,会影响Symbian60系列第3版和第5版操作系统的手机.

该木马通过中文手机短信传播,其中包括一个恶意链接.

一旦用户点此链接,会立即安装一个应用.

该木马会在手机启动时启动,并通过GPRS或3G尝试连接另外的恶意网址http://rec[.

.

.

]rzwxdsu.

com,从而达到感染手机和重启短信服务的目的.

此木马尚中国互联网网络安全报告(2010年上半年)仅在中国境内传播.

CNCERT对相关恶意网址进行了处理,并发布安全公告建议用户不要轻信所谓绿色软件和轻易下载不明手机应用程序,如需各类手机应用程序和安全工具,请到手机官方网站进行下载.

处理多起针对我国用户的网页仿冒事件1、集中打击假冒央视"非常6+1栏目"钓鱼网站1月下旬CNCERT接到举报,一些不法分子通过飞信、聊天工具以及垃圾邮件大量传播假冒央视"非常6+1栏目"的数十个钓鱼网站信息,极易使用户受到蒙骗,造成经济损失.

对此,CNCERT及时组织协调万网志成和新网数码等国内域名注册商对监测发现的钓鱼网站域名开展专项治理行动,共关闭钓鱼网站27个,有效地打击了不法分子进行网络钓鱼的猖獗势头.

此事件发生时正值春节临近,不法分子选择此时借用"中奖"、"送礼品"等幌子进行网络欺诈的活动更具迷惑性.

2、处理借捐助赈灾名义的网络钓鱼事件4月13日,CNCERT接收到事件报告:有部分雅虎邮箱用户收到主题为"伸出你们的援手,救助灾区人民!

"的邮件,邮件中含有一个钓鱼网站网址http://sygongyi.

com,仿冒中国思源工程扶贫基金会"思源-甘泉"活动页面(http://gongyi.

sina.

com.

cn/z/siyuan/index.

shtml),骗取用户捐款.

思源工程扶贫基金委发布了紧急公告,提醒互联网用户注意防范,并提供真实的赈灾活动相关页面供鉴别.

该钓鱼网站很快被清除,CNCERT未接收到有用户遭受经济损失的事件报告.

3、提醒防范利用博客的网络钓鱼事件5月,CNCERT监测发现,一些不法分子通过在博客中插入网络钓鱼链接对用户进行欺诈,并多以"世博会门票"、"2010虎年运势测算"等字样作为此类博客搜索的关键字.

这些博客多通过骗取用户手机费等方式损害用户利益,网易博客、新浪博客和百度空间等知名博客网站均存在此类型的钓鱼博客.

此类推广钓鱼页面的方式简便、成本低、浏览群体大,更容易诱使互联网用户上当受骗.

对此,CNCERT发布安全公告建议各博客网站及时过滤此类信息,维护个人博客健康发展,共同净化互联网环境.

同时也提醒广大网民在浏览网页时提高警惕,避免中国互联网网络安全报告(2010年上半年)利益受损.

中国互联网网络安全报告(2010年上半年)4.

信息安全漏洞公告与处置2010年上半年,国家信息安全漏洞共享平台(CNVD)共收录信息安全漏洞1241个.

其中,收录高危漏洞240个(占19.

34%)、中危漏洞297个(占23.

93%)、低危漏洞704个(占56.

73%).

各级别漏洞的数量及比例分布如图4-1、图4-2所示.

在上述收录的漏洞中,可用于实施远程网络攻击的漏洞有1076个,占收录漏洞总数的86.

70%,0day漏洞2107个.

图4-12010年CNVD收录漏洞数量情况图4-22010年CNVD收录漏洞按等级分布20day漏洞一般指那些被公开或秘密披露之时还未能有安全补丁或安全解决方案的漏洞,攻击者在知晓漏洞信息的时刻即可发动用户无法防范的攻击.

这种攻击又称0day攻击.

中国互联网网络安全报告(2010年上半年)5.

CNCERT官方网站信息发布情况2010年上半年,CNCERT在官方网站上整理发布与我国用户密切相关的安全公告79个,发布数量与2009年上半年相比增加41%.

其中有72个国家信息安全漏洞共享平台(CNVD)漏洞公告,3个中国反网络病毒联盟(ANVA)安全公告和4个其他威胁公告.

此外,CNCERT还通过官方网站发布了其他各类消息共230条,其中包括109条全球要文、44篇资料与文档、6份活动及日程、71份安全状况图表等.

CNCERT网站已成为国内外安全组织和网站参考或转载权威信息的重要来源.

CNCERT官方网站发布的各类公告消息分布情况如图5-1所示.

图5-12010年上半年CNCERT官方网站信息发布情况中国互联网网络安全报告(2010年上半年)6.

木马和僵尸网络监测情况木马和僵尸网络两者都是非常有效的远程监听和控制手段,尤其是在网络失窃密和发动DDoS攻击方面对政府部门、商业机构以及普通用户造成了严重危害,因此CNCERT对此两类事件进行了重点监测.

6.

1木马数据分析CNCERT2010年上半年抽样监测结果显示,中国大陆地区有1239538个IP地址对应的主机被木马程序控制,月度统计情况见图6-1所示.

中国大陆地区木马受控主机数量比去年同期有大幅增长,这主要是因为CNCERT在6月份新增了对下载者木马和盗号木马的监测,而这两类木马的受控主机数量巨大.

不过,2010年上半年中国大陆地区传统远程控制类木马受控主机IP数量其实是呈缩减态势,这主要得益于CNCERT组织通信行业持续开展的木马和僵尸网络专项打击行动以及常态化治理活动.

图6-12010年上半年境内木马受控主机IP月度统计中国大陆地区木马受控主机分布统计根据CNCERT抽样监测结果,中国大陆木马受控主机最多的地区分别为广东省(15.

12%)、江苏省(7.

25%)、浙江省(7.

18%)、山东省(6.

67%)和河南省(5.

81%),如图6-2所示.

中国互联网网络安全报告(2010年上半年)图6-22010年上半年中国大陆木马受控主机IP按地区分布图6-3所示为2010年上半年中国大陆木马受控主机在各运营商中的分布.

其中,电信网内木马被控端占61.

03%,联通占33.

9%,移动占0.

34%.

图6-42010年上半年中国大陆木马受控主机IP按运营商分布境外木马控制服务器分布统计CNCERT同时监测发现境外有127559个IP地址作为木马控制服务器参与控制中国大陆地区的木马受控主机.

木马控制服务器IP按国家和地区分布如图6-5所示,其中位于美国(17.

38%)、印度(8.

64%)、中国台湾(5.

39%)、巴西(4.

71%)和韩国(4.

42%)的木马控制服务器IP数量居前五位.

中国互联网网络安全报告(2010年上半年)图6-52010年上半年通过木马控制我国计算机的境外IP按国家和地区分布6.

2僵尸网络数据分析CNCERT2010年上半年抽样监测结果显示,中国大陆地区有233335个IP地址对应主机被僵尸程序控制,与去年上半年相比下降47%.

中国大陆地区僵尸网络受控主机数量的大幅下降同样得益于CNCERT组织通信行业持续开展的木马和僵尸网络专项打击行动以及常态化治理活动.

从月度统计情况看,2010年上半年1月至3月境内僵尸网络受控主机数量维持在较高水平,从4月份开始急剧下降,如图6-6所示.

图6-62010年上半年中国大陆僵尸网络受控主机IP数量月度统计中国互联网网络安全报告(2010年上半年)2010年上半年CNCERT监测到僵尸网络按规模分布如图6-7所示,1千以内规模的僵尸网络约占总数的99%,僵尸网络规模继续呈现小型化.

图6-72010年上半年僵尸网络规模分布图中国大陆地区僵尸网络受控主机分布统计根据CNCERT抽样监测结果,2010年上半年中国大陆有233335个IP地址的主机感染僵尸程序.

中国大陆僵尸网络受控主机IP分布情况如图6-8所示,僵尸网络受控主机最多的地区分别为广东省(11.

28%)、上海市(9.

08%)、浙江省(7.

93%)、北京市(6.

62%)和河南省(5.

80%).

图6-82010年上半年中国大陆僵尸网络受控主机按地区分布中国互联网网络安全报告(2010年上半年)图6-9所示为2010年上半年中国大陆僵尸网络受控主机在各运营商中的分布.

其中,电信网占60.

49%,联通占28.

09%,移动占0.

34%.

图6-92010年上半年中国大陆僵尸网络受控主机IP按运营商分布境外僵尸网络控制服务器分布统计CNCERT同时发现境外有4584个主机IP作为僵尸网络控制服务器参与控制我国境内僵尸网络受控主机.

僵尸网络控制服务器IP按国家和地区分布如图6-10所示,其中位于美国(24.

21%)、土耳其(7.

98%)、印度(6.

94%)、英国(5.

08%)和巴西(2.

84%)的僵尸网络控制服务器IP数量居前五位.

图6-102010年上半年通过僵尸程序控制我国计算机的境外IP按国家和地区分布中国互联网网络安全报告(2010年上半年)7.

被篡改网站监测分析自2003年CNCERT便开始监测中国大陆地区网站被篡改情况,并在发现被篡改网站后及时通知网站所在省份的分中心协助解决,争取被篡改网站快速恢复.

7.

1我国网站被篡改情况2010年上半年,CNCERT的监测结果显示,中国大陆地区被篡改网站数量为14907个,较2009年上半年下降21.

8%.

中国大陆地区网页篡改数量月度统计情况如图7-1所示,网页篡改数量在4月达到峰值2889个,第二季度较第一季度总体呈上升趋势.

图7-12010年上半年中国大陆地区网页篡改数量月度统计7.

2中国大陆地区政府网站被篡改情况2010年上半年,中国大陆政府网站被篡改数量为2574个,较2009年上半年的798个增长222.

6%.

中国大陆被篡改的网站中政府网站的数量如图7-2所示.

经统计,每月被篡改的gov.

cn域名网站约占整个大陆地区被篡改网站的17.

27%,而gov.

cn域名网站仅占大陆地区总网站数的0.

3%,由此可以看出政府网站是黑客攻击的重要目标.

中国互联网网络安全报告(2010年上半年)图7-22010年上半年中国大陆被篡改的网站中政府网站的数量和比例政府网站易被篡改的主要原因是网站整体安全性差,缺乏必要的经常性维护,某些政府网站被篡改后长期无人过问,还有些网站虽然在接到报告后能够恢复,但并没有根除安全隐患,从而遭到多次篡改.

政府网站作为行政事务公开和政务信息发布平台,其安全防护意识仍旧比较淡薄.

7.

3黑客篡改我国网站活动情况2010年上半年,国内外黑客(组织)对中国大陆网站进行攻击的活动比较猖獗.

表7-1列出了排名前20位篡改中国大陆网站的黑客信息,这些黑客篡改的网站数量大多都在100个以上.

大量网站被篡改说明中国大陆很多网站存在较为严重的安全漏洞,特别是一些安全漏洞可能影响采用同一网站架构或建站系统的一批网站,以至于黑客可以在短时间内批量对网站实施篡改.

表7-12010年上半年篡改中国大陆网站的黑客按数量排名前20位2010年上半年篡改中国大陆网站的黑客按攻击次数排名前20位排名黑客名称数量1Timeless4542By_aGReSiF3523Joker2424iskorpitx2055Link196中国互联网网络安全报告(2010年上半年)6Hmei71767冰鱼1558aGReSiF1489HEXB00T3R14510Cracker-Mr.

X14011qq128123282513712X7-HaCker12313ZoRRoKiN11714用幸福触摸忧伤@W.

S.

H10315DATAirSecurityGroup9916Trotou9517TeaMHITMANHaCkEr9118ck8819Dirk8420树枝81中国互联网网络安全报告(2010年上半年)8.

网页仿冒事件情况2010年上半年CNCERT共接到网页仿冒(俗称网络钓鱼)事件报告740次,经归类合并后CNCERT成功处理了308件,处理数量超过2009年全年,较2009年上半年增长140.

6%.

在CNCERT接收到的这些网页仿冒事件中,被仿冒的大都是大型电子商务网站、大型金融机构网站、第三方在线支付站点、大型社区交友网站.

表8-1列出了前10名的被仿冒网站.

表8-12010年上半年被仿冒网站按次数排行TOP102010年上半年CNCERT接收到的被仿冒网站按事件次数排序前10名被仿冒网站次数BANCOBRADESCOS.

A.

(巴西布拉德斯科银行)72BBVA(毕尔巴鄂比斯开银行)72ALLIANCELEICESTERBANK(英国联合莱斯特银行)49HSBC(中国香港汇丰银行)49CCTV(中国中央电视台)41Ebay(美国网上交易站)32PNC(美国PNC金融服务集团)25InternalRevenueService(美国国家税务局)22CECA(西班牙储蓄银行联盟)17Twitter(美国社交及微博服务网站)12中国互联网网络安全报告(2010年上半年)9.

通信行业网络安全信息通报情况2009年6月1日起工业和信息化部颁布的《互联网网络安全信息通报实施办法》正式实施.

一年来,在各有关单位的共同努力下,CNCERT与各省通信管理局、基础电信运营企业、增值电信业务经营者、域名注册管理和服务机构、互联网协会等单位建立了顺畅的通报工作机制,并制定了规范的工作流程.

同时,CNCERT积极拓展安全企业、增值电信业务经营者等纳入信息通报工作成员单位.

截至2010年上半年,全国已有262家信息通报工作单位.

通报工作单位列表详见:http://www.

cert.

org.

cn/isir.

shtml.

通信行业各单位报送的网络安全事件信息对于掌握基础网络设施安全状况以及公共互联网环境安全状况具有重要的参考意义.

2010年上半年,CNCERT共接收各地通信管理局、基础电信运营企业集团公司汇总的各类网络安全事件共158515件,图9-1所示为2010年上半年各月报送情况统计.

图9-12010年上半年通信行业报送的网络安全事件数量月度统计上述事件按基础IP网络、IP业务、运营企业自有业务系统、域名系统、公共互联网环境五大类别进行统计.

如图9-2、9-3所示,2010年上半年报送的事件类型多为公共互联网环境以及基础IP网络中的网络安全事件,其所占比例分别达到63.

8%和36.

0%.

这当中,公共互联网安全事件又以垃圾邮件、僵尸网络事件和木马居多.

另外,基础IP网络中多为基础电信运营企业报送的针对IDC或相关增值业务系统的流量事件.

中国互联网网络安全报告(2010年上半年)图9-22010年上半年通信行业报送的网络安全事件数量按类别统计图9-32010年上半年通信行业报送的公共互联网环境事件数量分类统计安全企业在网络安全事件监测以及网络安全信息收集方面具备较强的技术和业务能力,其报送信息已成为基础运营商等单位报送数据的重要补充.

2010年上半年,在信息通报、国家信息安全漏洞共享平台(CNVD)和中国反网络病毒联盟(ANVA)组织框架下,积极向CNCERT国家中心报送和研判漏洞信息的企业有:启明星辰、东软、绿盟、安氏领信、知道创宇、安天;每周或每月报送网页挂马信息的企业有:微软、华为、奇虎360、知道创宇、绿盟、金山、联想网御、安天、启明星辰、东软、浪潮;每周或每月报送和分析恶意代码样本信息的企业有:奇虎360、瑞星、金山、启明星辰、安天、绿盟;每月报送典型事件处理案例的企业有:安氏领信、网御神州;此外,积极报送其他事件信息和预警信息的企业有:启明星辰、东软、绿盟、安天、华为、天融信、金山、奇虎中国互联网网络安全报告(2010年上半年)360、瑞星、浪潮、安氏、联想网御、网御神州、知道创宇.

2010年3月份起,根据安全企业报送的恶意域名及恶意URL信息,CNCERT重点跟踪并积极处置如下几组侵害中国大陆地区网站的用于网页挂马的恶意域名.

表9-32010年上半年侵害中国大陆地区网站较为活跃的恶意域名组2010年上半年侵害中国大陆地区网站较为活跃的恶意域名组组别恶意域名组特征和数量描述第一组注册在inc.

0rg.

fr、conna.

dtdns.

net、officea.

ze.

tc等域上的恶意域名,主要用于构建恶意跳转链接,每周监测发现的三级域名数量以数十、数百计第二组注册在2288.

org、3322.

org、8800.

org、8866.

org、9966.

org上的恶意域名,被发现用于网页挂马的各个环节,如:恶意跳转链接、网页木马集成页面、漏洞触发页面以及恶意代码下载服务器,每周监测发现的三级域名数量以数百计第三组注册在xorg.

pl域上的恶意域名,主要用于构建恶意跳转链接,每周监测发现的三级域名名数量以数十计,6月份活跃程度有所下降第四组注册在wwvv.

us域上的恶意域名,三级域名前缀经常采用国内外知名站点,特征明显,每周监测发现的三级域名数量约为10余个,但活跃周期长,侵害的网站数量均较大.

第五组注册在isgre.

at、rr.

nu域上的恶意域名,三级域名命名呈现有规律的按字母顺序变换,用于构建恶意跳转链接,每周监测发现的三级域名数量以数十计第六组注册在.

info域上的恶意域名,三级域名命名为"单字母+含2012字符串+.

info"形式,用于构建恶意跳转链接,每周监测发现的三级域名数量以数十计甚至上百.

- 网络安全cnnic是什么相关文档

- 舆情cnnic是什么

- 内容cnnic是什么

- 调查cnnic是什么

- 电子商务cnnic是什么

- 唐山cnnic是什么

- 互联网cnnic是什么

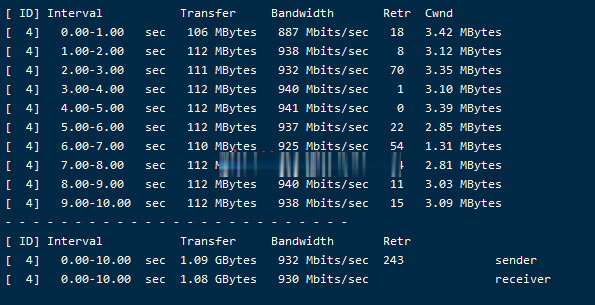

spinservers($179/月),1Gbps不限流量服务器,双E5-2630Lv3/64GB/1.6T SSD/圣何塞机房

中秋节快到了,spinservers针对中国用户准备了几款圣何塞机房特别独立服务器,大家知道这家服务器都是高配,这次推出的机器除了配置高以外,默认1Gbps不限制流量,解除了常规机器10TB/月的流量限制,价格每月179美元起,机器自动化上架,一般30分钟内,有基本自助管理功能,带IPMI,支持安装Windows或者Linux操作系统。配置一 $179/月CPU:Dual Intel Xeon E...

LOCVPS新上韩国KVM,全场8折,2G内存套餐月付44元起_网络传真服务器

LOCVPS(全球云)发布了新上韩国机房KVM架构主机信息,提供流量和带宽方式,适用全场8折优惠码,优惠码最低2G内存套餐月付仅44元起。这是一家成立较早的国人VPS服务商,目前提供洛杉矶MC、洛杉矶C3、和香港邦联、香港沙田电信、香港大埔、日本东京、日本大阪、新加坡、德国和荷兰等机房VPS主机,基于KVM或者XEN架构。下面分别列出几款韩国机房KVM主机配置信息。韩国KVM流量型套餐:KR-Pl...

云雀云(larkyun)低至368元/月,广州移动1Gbps带宽VDS(带100G防御),常州联通1Gbps带宽VDS

云雀云(larkyun)当前主要运作国内线路的机器,最大提供1Gbps服务器,有云服务器(VDS)、也有独立服务器,对接国内、国外的效果都是相当靠谱的。此外,还有台湾hinet线路的动态云服务器和静态云服务器。当前,larkyun对广州移动二期正在搞优惠促销!官方网站:https://larkyun.top付款方式:支付宝、微信、USDT广移二期开售8折折扣码:56NZVE0YZN (试用于常州联...

cnnic是什么为你推荐

-

linux防火墙设置如何使用iptables命令为Linux系统配置防火墙新iphone也将禁售iPhone8plus在2020年还会有货吗163yeah网易yeah邮箱登陆申请支付宝账户申请支付宝账号注册文档下载请问手机版wps如何把云文档下载到手机上的本地文档?宜人贷官网宜人贷是不是骗局,借了五万,每月还2030元,还十个月了,想一次性还完,他们说我银花珠树晓来看用黄皮比喻心酸的诗句颁发的拼音发字的多音字组词闪拍网关于闪拍网骗人的情况?网站制作套餐制作一个公司网站究竟需要多少费用呢??