算法ssl协议

ssl协议 时间:2021-02-24 阅读:()

i目录1SSL1-11.

1SSL配置命令·1-11.

1.

1ciphersuite1-11.

1.

2displaysslclient-policy·1-21.

1.

3displaysslserver-policy1-31.

1.

4prefer-cipher·1-41.

1.

5session·1-61.

1.

6sslclient-policy·1-61.

1.

7sslrenegotiationdisable·1-71.

1.

8sslserver-policy1-81.

1.

9sslversionssl3.

0disable·1-91.

1.

10version1-91-11SSL1.

1SSL配置命令1.

1.

1ciphersuiteciphersuite命令用来配置SSL服务器端策略支持的加密套件.

undociphersuite命令用来恢复缺省情况.

【命令】ciphersuite{dhe_rsa_aes_128_cbc_sha|dhe_rsa_aes_256_cbc_sha|exp_rsa_des_cbc_sha|exp_rsa_rc2_md5|exp_rsa_rc4_md5|rsa_3des_ede_cbc_sha|rsa_aes_128_cbc_sha|rsa_aes_256_cbc_sha|rsa_des_cbc_sha|rsa_rc4_128_md5|rsa_rc4_128_sha}*undociphersuite【缺省情况】SSL服务器端策略支持所有的加密套件.

【视图】SSL服务器端策略视图【缺省用户角色】network-admin【参数】dhe_rsa_aes_128_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用128位的AES、MAC算法采用SHA.

dhe_rsa_aes_256_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用256位的AES、MAC算法采用SHA.

exp_rsa_des_cbc_sha:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

exp_rsa_rc2_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC2、MAC算法采用MD5.

exp_rsa_rc4_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC4、MAC算法采用MD5.

rsa_3des_ede_cbc_sha:密钥交换算法采用RSA、数据加密算法采用3DES_EDE_CBC、MAC算法采用SHA.

rsa_aes_128_cbc_sha:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

rsa_aes_256_cbc_sha:密钥交换算法采用RSA、数据加密算法采用256位AES_CBC、MAC算法采用SHA.

1-2rsa_des_cbc_sha:密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

rsa_rc4_128_md5:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用MD5.

rsa_rc4_128_sha:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用SHA.

【使用指导】为了提高安全性,SSL协议采用了如下算法:数据加密算法:用来对传输的数据进行加密,以保证数据传输的私密性.

常用的数据加密算法通常为对称密钥算法,如DES_CBC、3DES_EDE_CBC、AES_CBC、RC4等.

使用对称密钥算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

MAC(MessageAuthenticationCode,消息验证码)算法:用来计算数据的MAC值,以防止发送的数据被篡改.

常用的MAC算法有MD5、SHA等.

使用MAC算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

密钥交换算法:用来实现密钥交换,以保证对称密钥算法、MAC算法中使用的密钥在SSL服务器端和SSL客户端之间安全地传递.

常用的密钥交换算法通常为非对称密钥算法,如RSA.

通过本命令可以配置SSL服务器端策略支持的各种算法组合.

例如,rsa_des_cbc_sha表示SSL服务器端策略支持的密钥交换算法为RSA、数据加密算法为DES_CBC、MAC算法为SHA.

SSL服务器接收到SSL客户端发送的客户端加密套件后,将服务器支持的加密套件与SSL客户端支持的加密套件比较.

如果SSL服务器支持的加密套件中存在SSL客户端支持的加密套件,则加密套件协商成功;否则,加密套件协商失败.

多次执行本命令,最后一次执行的命令生效.

【举例】#指定SSL服务器端策略支持如下加密套件:密钥交换算法为DHERSA、数据加密算法为128位的AES、MAC算法为SHA密钥交换算法为RSA、数据加密算法为128位的AES、MAC算法为SHAsystem-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]ciphersuitedhe_rsa_aes_128_cbc_sharsa_aes_128_cbc_sha【相关命令】displaysslserver-policyprefer-cipher1.

1.

2displaysslclient-policydisplaysslclient-policy命令用来显示SSL客户端策略的信息.

【命令】displaysslclient-policy[policy-name]【视图】任意视图1-3【缺省用户角色】network-adminnetwork-operator【参数】policy-name:显示指定的SSL客户端策略的信息,为1~31个字符的字符串,不区分大小写.

如果不指定本参数,则显示所有SSL客户端策略的信息.

【举例】#显示名为policy1的SSL客户端策略的信息.

displaysslclient-policypolicy1SSLclientpolicy:policy1SSLversion:SSL3.

0PKIdomain:Preferredciphersuite:RSA_AES_128_CBC_SHA表1-1displaysslclient-policy命令显示信息描述表字段描述SSLclientpolicySSL客户端策略名SSLversionSSL客户端策略使用的SSL协议版本PKIdomainSSL客户端策略使用的PKI域PreferredciphersuiteSSL客户端策略支持的加密套件1.

1.

3displaysslserver-policydisplaysslserver-policy命令用来显示SSL服务器端策略的信息.

【命令】displaysslserver-policy[policy-name]【视图】任意视图【缺省用户角色】network-adminnetwork-operator【参数】policy-name:显示指定的SSL服务器端策略的信息,为1~31个字符的字符串,不区分大小写.

如果不指定本参数,则显示所有SSL服务器端策略的信息.

【举例】#显示名为policy1的SSL服务器端策略的信息.

displaysslserver-policypolicy11-4SSLserverpolicy:policy1PKIdomain:Ciphersuites:DHE_RSA_AES_128_CBC_SHARSA_AES_128_CBC_SHASessioncachesize:600Cachingtimeout:3600seconds表1-2displaysslserver-policy命令显示信息描述表字段描述SSLserverpolicySSL服务器端策略名PKIdomainSSL服务器端策略使用的PKI域CiphersuitesSSL服务器端策略支持的加密套件SessioncachesizeSSL服务器端可以缓存的最大会话数目CachingtimeoutSSL服务器端会话缓存超时时间(单位为秒)1.

1.

4prefer-cipherprefer-cipher命令用来配置SSL客户端策略支持的加密套件.

undoprefer-cipher命令用来恢复缺省情况.

【命令】prefer-cipher{dhe_rsa_aes_128_cbc_sha|dhe_rsa_aes_256_cbc_sha|exp_rsa_des_cbc_sha|exp_rsa_rc2_md5|exp_rsa_rc4_md5|rsa_3des_ede_cbc_sha|rsa_aes_128_cbc_sha|rsa_aes_256_cbc_sha|rsa_des_cbc_sha|rsa_rc4_128_md5|rsa_rc4_128_sha}undoprefer-cipher【缺省情况】SSL客户端策略支持的加密套件为rsa_rc4_128_md5.

【视图】SSL客户端策略视图【缺省用户角色】network-admin【参数】dhe_rsa_aes_128_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用128位的AES、MAC算法采用SHA.

dhe_rsa_aes_256_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用256位的AES、MAC算法采用SHA.

exp_rsa_des_cbc_sha:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

1-5exp_rsa_rc2_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC2、MAC算法采用MD5.

exp_rsa_rc4_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC4、MAC算法采用MD5.

rsa_3des_ede_cbc_sha:密钥交换算法采用RSA、数据加密算法采用3DES_EDE_CBC、MAC算法采用SHA.

rsa_aes_128_cbc_sha:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

rsa_aes_256_cbc_sha:密钥交换算法采用RSA、数据加密算法采用256位AES_CBC、MAC算法采用SHA.

rsa_des_cbc_sha:密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

rsa_rc4_128_md5:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用MD5.

rsa_rc4_128_sha:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用SHA.

【使用指导】为了提高安全性,SSL协议采用了如下算法:数据加密算法:用来对传输的数据进行加密,以保证数据传输的私密性.

常用的数据加密算法通常为对称密钥算法,如DES_CBC、3DES_EDE_CBC、AES_CBC、RC4等.

使用对称密钥算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

MAC(MessageAuthenticationCode,消息验证码)算法:用来计算数据的MAC值,以防止发送的数据被篡改.

常用的MAC算法有MD5、SHA等.

使用MAC算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

密钥交换算法:用来实现密钥交换,以保证对称密钥算法、MAC算法中使用的密钥在SSL服务器端和SSL客户端之间安全地传递.

常用的密钥交换算法通常为非对称密钥算法,如RSA.

通过本命令可以配置SSL客户端策略支持的算法组合.

例如,rsa_des_cbc_sha表示SSL客户端支持的密钥交换算法为RSA、数据加密算法为DES_CBC、MAC算法为SHA.

SSL客户端将本端支持的加密套件发送给SSL服务器,SSL服务器将自己支持的加密套件与SSL客户端支持的加密套件比较.

如果SSL服务器支持的加密套件中存在SSL客户端支持的加密套件,则加密套件协商成功;否则,加密套件协商失败.

多次执行本命令,最后一次执行的命令生效.

【举例】#配置SSL客户端策略支持的加密套件为:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]prefer-cipherrsa_aes_128_cbc_sha【相关命令】ciphersuitedisplaysslclient-policy1-61.

1.

5sessionsession命令用来配置SSL服务器上缓存的最大会话数目和SSL会话缓存的超时时间.

undosession命令用来恢复缺省情况.

【命令】session{cachesizesize|timeouttime}*undosession{cachesize|timeout}*【缺省情况】SSL服务器上缓存的最大会话数目为500个,SSL会话缓存的超时时间为3600秒.

【视图】SSL服务器端策略视图【缺省用户角色】network-admin【参数】cachesizesize:指定SSL服务器上缓存的最大会话数目.

size为缓存的最大会话数目,取值范围为100~20480.

timeouttime:指定SSL会话缓存的超时时间.

time为会话缓存超时时间,取值范围为1~4294967295,单位为秒.

【使用指导】通过SSL握手协议协商会话参数并建立会话的过程比较复杂.

为了简化SSL握手过程,SSL允许重用已经协商出的会话参数建立会话.

为此,SSL服务器上需要保存已有的会话信息.

保存的会话信息的数目和保存时间具有一定的限制:如果缓存的会话数目达到最大值,SSL将拒绝缓存新协商出的会话.

会话保存的时间超过设定的时间后,SSL将删除该会话的信息.

【举例】#配置SSL服务器上缓存的最大会话数目为600个,SSL会话缓存超时时间为1800秒.

system-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]sessioncachesize600timeout1800【相关命令】displaysslserver-policy1.

1.

6sslclient-policysslclient-policy命令用来创建SSL客户端策略,并进入SSL客户端策略视图.

如果指定的SSL客户端策略已经存在,则直接进入SSL客户端策略视图.

undosslclient-policy命令用来删除指定的SSL客户端策略.

【命令】sslclient-policypolicy-name1-7undosslclient-policypolicy-name【缺省情况】不存在SSL客户端策略.

【视图】系统视图【缺省用户角色】network-admin【参数】policy-name:SSL客户端策略名,为1~31个字符的字符串,不区分大小写.

【使用指导】SSL客户端策略视图下可以配置SSL客户端启动时使用的SSL参数,如支持的加密套件等.

只有与应用层协议,如DDNS(DynamicDomainNameSystem,动态域名系统),关联后,SSL客户端策略才能生效.

【举例】#创建SSL客户端策略policy1,并进入SSL客户端策略视图.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]【相关命令】displaysslclient-policy1.

1.

7sslrenegotiationdisablesslrenegotiationdisable命令用来关闭SSL重协商.

undosslrenegotiationdisable命令用来恢复缺省情况.

【命令】sslrenegotiationdisableundosslrenegotiationdisable【缺省情况】允许SSL重协商.

【视图】系统视图【缺省用户角色】network-admin1-8【使用指导】关闭SSL重协商是指,不允许复用已有的SSL会话进行SSL快速协商,每次SSL协商必须进行完整的SSL握手过程.

关闭SSL重协商会导致系统付出更多的计算开销,但可以避免潜在的风险,安全性更高.

通常情况下,不建议关闭SSL重协商.

本命令仅用于用户明确要求关闭重协商的场景.

【举例】#关闭SSL重协商.

system-view[Sysname]sslrenegotiationdisable1.

1.

8sslserver-policysslserver-policy命令用来创建SSL服务器端策略,并进入SSL服务器端策略视图.

如果指定的SSL服务器端策略已经存在,则直接进入SSL服务器端策略视图.

undosslserver-policy命令用来删除指定的SSL服务器端策略.

【命令】sslserver-policypolicy-nameundosslserver-policypolicy-name【缺省情况】不存在SSL服务器端策略.

【视图】系统视图【缺省用户角色】network-admin【参数】policy-name:SSL服务器端策略名,为1~31个字符的字符串,不区分大小写.

【使用指导】SSL服务器端策略视图下可以配置SSL服务器启动时使用的SSL参数,如使用支持的加密套件等.

只有与HTTPS等应用关联后,SSL服务器端策略才能生效.

【举例】#创建SSL服务器端策略policy1,并进入SSL服务器端策略视图.

system-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]【相关命令】displaysslserver-policy1-91.

1.

9sslversionssl3.

0disablesslversionssl3.

0disable命令用来关闭SSL3.

0版本.

undosslversionssl3.

0disable命令用来恢复缺省情况.

【命令】sslversionssl3.

0disableundosslversionssl3.

0disable【缺省情况】允许使用SSL3.

0版本.

【视图】系统视图【缺省用户角色】network-admin【使用指导】由于SSL3.

0版本存在一些已知的安全漏洞,当设备对系统安全性有较高要求时可以通过命令行关闭SSL3.

0版本.

对于SSL客户端,如果在系统视图下关闭了SSL3.

0版本,但在SSL客户端策略视图下配置使用SSL3.

0版本(通过命令versionssl3.

0),则该SSL客户端仍可使用SSL3.

0版本.

对于SSL服务器端,如果在系统视图下关闭了SSL3.

0版本,则SSL服务器端只能使用TLS1.

0版本,否则SSL服务器端自动采用对端设备采用的版本.

如果对端设备仅支持SSL3.

0版本,则为保持互通,本端设备不应关闭SSL3.

0版本,但为了提高安全性,建议对端设备尽快升级,以支持TLS1.

0版本.

【举例】#关闭SSL3.

0.

system-view[Sysname]sslversionssl3.

0disable1.

1.

10versionversion命令用来配置SSL客户端策略使用的SSL协议版本.

undoversion命令恢复缺省情况.

【命令】version{ssl3.

0|tls1.

0}undoversion【缺省情况】SSL客户端策略使用的SSL协议版本为TLS1.

0.

【视图】SSL客户端策略视图1-10【缺省用户角色】network-admin【参数】ssl3.

0:SSL客户端策略使用的SSL协议版本为SSL3.

0.

tls1.

0:SSL客户端策略使用的SSL协议版本为TLS1.

0.

【使用指导】如果使用本命令配置SSL协议版本为SSL3.

0,但在系统视图下关闭了SSL3.

0版本(通过命令sslversionssl3.

0disable),则根据局部优先全局的原则,SSL客户端仍可使用SSL3.

0版本.

使用本命令配置SSL协议版本为TLS1.

0后,如果系统视图下开启了SSL3.

0版本(通过命令undosslversionssl3.

0disable),则客户端首先尝试使用TLS1.

0版本的协议连接服务器,若握手失败,则切换为SSL3.

0版本的协议继续尝试连接;如果系统视图下关闭了SSL3.

0版本,使用TLS1.

0版本的协议连接服务器失败后,不会切换为SSL3.

0版本的协议再连接.

因此,在对安全性要求较高的环境下,建议通过本命令配置SSL协议版本为TLS1.

0,并在系统视图下关闭SSL3.

0版本.

多次执行本命令,最后一次执行的命令生效.

【举例】#配置SSL客户端策略使用的SSL协议版本为TLS1.

0.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]versiontls1.

0【相关命令】displaysslclient-policy

1SSL配置命令·1-11.

1.

1ciphersuite1-11.

1.

2displaysslclient-policy·1-21.

1.

3displaysslserver-policy1-31.

1.

4prefer-cipher·1-41.

1.

5session·1-61.

1.

6sslclient-policy·1-61.

1.

7sslrenegotiationdisable·1-71.

1.

8sslserver-policy1-81.

1.

9sslversionssl3.

0disable·1-91.

1.

10version1-91-11SSL1.

1SSL配置命令1.

1.

1ciphersuiteciphersuite命令用来配置SSL服务器端策略支持的加密套件.

undociphersuite命令用来恢复缺省情况.

【命令】ciphersuite{dhe_rsa_aes_128_cbc_sha|dhe_rsa_aes_256_cbc_sha|exp_rsa_des_cbc_sha|exp_rsa_rc2_md5|exp_rsa_rc4_md5|rsa_3des_ede_cbc_sha|rsa_aes_128_cbc_sha|rsa_aes_256_cbc_sha|rsa_des_cbc_sha|rsa_rc4_128_md5|rsa_rc4_128_sha}*undociphersuite【缺省情况】SSL服务器端策略支持所有的加密套件.

【视图】SSL服务器端策略视图【缺省用户角色】network-admin【参数】dhe_rsa_aes_128_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用128位的AES、MAC算法采用SHA.

dhe_rsa_aes_256_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用256位的AES、MAC算法采用SHA.

exp_rsa_des_cbc_sha:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

exp_rsa_rc2_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC2、MAC算法采用MD5.

exp_rsa_rc4_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC4、MAC算法采用MD5.

rsa_3des_ede_cbc_sha:密钥交换算法采用RSA、数据加密算法采用3DES_EDE_CBC、MAC算法采用SHA.

rsa_aes_128_cbc_sha:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

rsa_aes_256_cbc_sha:密钥交换算法采用RSA、数据加密算法采用256位AES_CBC、MAC算法采用SHA.

1-2rsa_des_cbc_sha:密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

rsa_rc4_128_md5:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用MD5.

rsa_rc4_128_sha:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用SHA.

【使用指导】为了提高安全性,SSL协议采用了如下算法:数据加密算法:用来对传输的数据进行加密,以保证数据传输的私密性.

常用的数据加密算法通常为对称密钥算法,如DES_CBC、3DES_EDE_CBC、AES_CBC、RC4等.

使用对称密钥算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

MAC(MessageAuthenticationCode,消息验证码)算法:用来计算数据的MAC值,以防止发送的数据被篡改.

常用的MAC算法有MD5、SHA等.

使用MAC算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

密钥交换算法:用来实现密钥交换,以保证对称密钥算法、MAC算法中使用的密钥在SSL服务器端和SSL客户端之间安全地传递.

常用的密钥交换算法通常为非对称密钥算法,如RSA.

通过本命令可以配置SSL服务器端策略支持的各种算法组合.

例如,rsa_des_cbc_sha表示SSL服务器端策略支持的密钥交换算法为RSA、数据加密算法为DES_CBC、MAC算法为SHA.

SSL服务器接收到SSL客户端发送的客户端加密套件后,将服务器支持的加密套件与SSL客户端支持的加密套件比较.

如果SSL服务器支持的加密套件中存在SSL客户端支持的加密套件,则加密套件协商成功;否则,加密套件协商失败.

多次执行本命令,最后一次执行的命令生效.

【举例】#指定SSL服务器端策略支持如下加密套件:密钥交换算法为DHERSA、数据加密算法为128位的AES、MAC算法为SHA密钥交换算法为RSA、数据加密算法为128位的AES、MAC算法为SHAsystem-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]ciphersuitedhe_rsa_aes_128_cbc_sharsa_aes_128_cbc_sha【相关命令】displaysslserver-policyprefer-cipher1.

1.

2displaysslclient-policydisplaysslclient-policy命令用来显示SSL客户端策略的信息.

【命令】displaysslclient-policy[policy-name]【视图】任意视图1-3【缺省用户角色】network-adminnetwork-operator【参数】policy-name:显示指定的SSL客户端策略的信息,为1~31个字符的字符串,不区分大小写.

如果不指定本参数,则显示所有SSL客户端策略的信息.

【举例】#显示名为policy1的SSL客户端策略的信息.

displaysslclient-policypolicy1SSLclientpolicy:policy1SSLversion:SSL3.

0PKIdomain:Preferredciphersuite:RSA_AES_128_CBC_SHA表1-1displaysslclient-policy命令显示信息描述表字段描述SSLclientpolicySSL客户端策略名SSLversionSSL客户端策略使用的SSL协议版本PKIdomainSSL客户端策略使用的PKI域PreferredciphersuiteSSL客户端策略支持的加密套件1.

1.

3displaysslserver-policydisplaysslserver-policy命令用来显示SSL服务器端策略的信息.

【命令】displaysslserver-policy[policy-name]【视图】任意视图【缺省用户角色】network-adminnetwork-operator【参数】policy-name:显示指定的SSL服务器端策略的信息,为1~31个字符的字符串,不区分大小写.

如果不指定本参数,则显示所有SSL服务器端策略的信息.

【举例】#显示名为policy1的SSL服务器端策略的信息.

displaysslserver-policypolicy11-4SSLserverpolicy:policy1PKIdomain:Ciphersuites:DHE_RSA_AES_128_CBC_SHARSA_AES_128_CBC_SHASessioncachesize:600Cachingtimeout:3600seconds表1-2displaysslserver-policy命令显示信息描述表字段描述SSLserverpolicySSL服务器端策略名PKIdomainSSL服务器端策略使用的PKI域CiphersuitesSSL服务器端策略支持的加密套件SessioncachesizeSSL服务器端可以缓存的最大会话数目CachingtimeoutSSL服务器端会话缓存超时时间(单位为秒)1.

1.

4prefer-cipherprefer-cipher命令用来配置SSL客户端策略支持的加密套件.

undoprefer-cipher命令用来恢复缺省情况.

【命令】prefer-cipher{dhe_rsa_aes_128_cbc_sha|dhe_rsa_aes_256_cbc_sha|exp_rsa_des_cbc_sha|exp_rsa_rc2_md5|exp_rsa_rc4_md5|rsa_3des_ede_cbc_sha|rsa_aes_128_cbc_sha|rsa_aes_256_cbc_sha|rsa_des_cbc_sha|rsa_rc4_128_md5|rsa_rc4_128_sha}undoprefer-cipher【缺省情况】SSL客户端策略支持的加密套件为rsa_rc4_128_md5.

【视图】SSL客户端策略视图【缺省用户角色】network-admin【参数】dhe_rsa_aes_128_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用128位的AES、MAC算法采用SHA.

dhe_rsa_aes_256_cbc_sha:密钥交换算法采用DHERSA、数据加密算法采用256位的AES、MAC算法采用SHA.

exp_rsa_des_cbc_sha:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

1-5exp_rsa_rc2_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC2、MAC算法采用MD5.

exp_rsa_rc4_md5:满足出口限制的算法套件.

密钥交换算法采用RSA、数据加密算法采用RC4、MAC算法采用MD5.

rsa_3des_ede_cbc_sha:密钥交换算法采用RSA、数据加密算法采用3DES_EDE_CBC、MAC算法采用SHA.

rsa_aes_128_cbc_sha:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

rsa_aes_256_cbc_sha:密钥交换算法采用RSA、数据加密算法采用256位AES_CBC、MAC算法采用SHA.

rsa_des_cbc_sha:密钥交换算法采用RSA、数据加密算法采用DES_CBC、MAC算法采用SHA.

rsa_rc4_128_md5:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用MD5.

rsa_rc4_128_sha:密钥交换算法采用RSA、数据加密算法采用128位的RC4、MAC算法采用SHA.

【使用指导】为了提高安全性,SSL协议采用了如下算法:数据加密算法:用来对传输的数据进行加密,以保证数据传输的私密性.

常用的数据加密算法通常为对称密钥算法,如DES_CBC、3DES_EDE_CBC、AES_CBC、RC4等.

使用对称密钥算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

MAC(MessageAuthenticationCode,消息验证码)算法:用来计算数据的MAC值,以防止发送的数据被篡改.

常用的MAC算法有MD5、SHA等.

使用MAC算法时,要求SSL服务器端和SSL客户端具有相同的密钥.

密钥交换算法:用来实现密钥交换,以保证对称密钥算法、MAC算法中使用的密钥在SSL服务器端和SSL客户端之间安全地传递.

常用的密钥交换算法通常为非对称密钥算法,如RSA.

通过本命令可以配置SSL客户端策略支持的算法组合.

例如,rsa_des_cbc_sha表示SSL客户端支持的密钥交换算法为RSA、数据加密算法为DES_CBC、MAC算法为SHA.

SSL客户端将本端支持的加密套件发送给SSL服务器,SSL服务器将自己支持的加密套件与SSL客户端支持的加密套件比较.

如果SSL服务器支持的加密套件中存在SSL客户端支持的加密套件,则加密套件协商成功;否则,加密套件协商失败.

多次执行本命令,最后一次执行的命令生效.

【举例】#配置SSL客户端策略支持的加密套件为:密钥交换算法采用RSA、数据加密算法采用128位AES_CBC、MAC算法采用SHA.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]prefer-cipherrsa_aes_128_cbc_sha【相关命令】ciphersuitedisplaysslclient-policy1-61.

1.

5sessionsession命令用来配置SSL服务器上缓存的最大会话数目和SSL会话缓存的超时时间.

undosession命令用来恢复缺省情况.

【命令】session{cachesizesize|timeouttime}*undosession{cachesize|timeout}*【缺省情况】SSL服务器上缓存的最大会话数目为500个,SSL会话缓存的超时时间为3600秒.

【视图】SSL服务器端策略视图【缺省用户角色】network-admin【参数】cachesizesize:指定SSL服务器上缓存的最大会话数目.

size为缓存的最大会话数目,取值范围为100~20480.

timeouttime:指定SSL会话缓存的超时时间.

time为会话缓存超时时间,取值范围为1~4294967295,单位为秒.

【使用指导】通过SSL握手协议协商会话参数并建立会话的过程比较复杂.

为了简化SSL握手过程,SSL允许重用已经协商出的会话参数建立会话.

为此,SSL服务器上需要保存已有的会话信息.

保存的会话信息的数目和保存时间具有一定的限制:如果缓存的会话数目达到最大值,SSL将拒绝缓存新协商出的会话.

会话保存的时间超过设定的时间后,SSL将删除该会话的信息.

【举例】#配置SSL服务器上缓存的最大会话数目为600个,SSL会话缓存超时时间为1800秒.

system-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]sessioncachesize600timeout1800【相关命令】displaysslserver-policy1.

1.

6sslclient-policysslclient-policy命令用来创建SSL客户端策略,并进入SSL客户端策略视图.

如果指定的SSL客户端策略已经存在,则直接进入SSL客户端策略视图.

undosslclient-policy命令用来删除指定的SSL客户端策略.

【命令】sslclient-policypolicy-name1-7undosslclient-policypolicy-name【缺省情况】不存在SSL客户端策略.

【视图】系统视图【缺省用户角色】network-admin【参数】policy-name:SSL客户端策略名,为1~31个字符的字符串,不区分大小写.

【使用指导】SSL客户端策略视图下可以配置SSL客户端启动时使用的SSL参数,如支持的加密套件等.

只有与应用层协议,如DDNS(DynamicDomainNameSystem,动态域名系统),关联后,SSL客户端策略才能生效.

【举例】#创建SSL客户端策略policy1,并进入SSL客户端策略视图.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]【相关命令】displaysslclient-policy1.

1.

7sslrenegotiationdisablesslrenegotiationdisable命令用来关闭SSL重协商.

undosslrenegotiationdisable命令用来恢复缺省情况.

【命令】sslrenegotiationdisableundosslrenegotiationdisable【缺省情况】允许SSL重协商.

【视图】系统视图【缺省用户角色】network-admin1-8【使用指导】关闭SSL重协商是指,不允许复用已有的SSL会话进行SSL快速协商,每次SSL协商必须进行完整的SSL握手过程.

关闭SSL重协商会导致系统付出更多的计算开销,但可以避免潜在的风险,安全性更高.

通常情况下,不建议关闭SSL重协商.

本命令仅用于用户明确要求关闭重协商的场景.

【举例】#关闭SSL重协商.

system-view[Sysname]sslrenegotiationdisable1.

1.

8sslserver-policysslserver-policy命令用来创建SSL服务器端策略,并进入SSL服务器端策略视图.

如果指定的SSL服务器端策略已经存在,则直接进入SSL服务器端策略视图.

undosslserver-policy命令用来删除指定的SSL服务器端策略.

【命令】sslserver-policypolicy-nameundosslserver-policypolicy-name【缺省情况】不存在SSL服务器端策略.

【视图】系统视图【缺省用户角色】network-admin【参数】policy-name:SSL服务器端策略名,为1~31个字符的字符串,不区分大小写.

【使用指导】SSL服务器端策略视图下可以配置SSL服务器启动时使用的SSL参数,如使用支持的加密套件等.

只有与HTTPS等应用关联后,SSL服务器端策略才能生效.

【举例】#创建SSL服务器端策略policy1,并进入SSL服务器端策略视图.

system-view[Sysname]sslserver-policypolicy1[Sysname-ssl-server-policy-policy1]【相关命令】displaysslserver-policy1-91.

1.

9sslversionssl3.

0disablesslversionssl3.

0disable命令用来关闭SSL3.

0版本.

undosslversionssl3.

0disable命令用来恢复缺省情况.

【命令】sslversionssl3.

0disableundosslversionssl3.

0disable【缺省情况】允许使用SSL3.

0版本.

【视图】系统视图【缺省用户角色】network-admin【使用指导】由于SSL3.

0版本存在一些已知的安全漏洞,当设备对系统安全性有较高要求时可以通过命令行关闭SSL3.

0版本.

对于SSL客户端,如果在系统视图下关闭了SSL3.

0版本,但在SSL客户端策略视图下配置使用SSL3.

0版本(通过命令versionssl3.

0),则该SSL客户端仍可使用SSL3.

0版本.

对于SSL服务器端,如果在系统视图下关闭了SSL3.

0版本,则SSL服务器端只能使用TLS1.

0版本,否则SSL服务器端自动采用对端设备采用的版本.

如果对端设备仅支持SSL3.

0版本,则为保持互通,本端设备不应关闭SSL3.

0版本,但为了提高安全性,建议对端设备尽快升级,以支持TLS1.

0版本.

【举例】#关闭SSL3.

0.

system-view[Sysname]sslversionssl3.

0disable1.

1.

10versionversion命令用来配置SSL客户端策略使用的SSL协议版本.

undoversion命令恢复缺省情况.

【命令】version{ssl3.

0|tls1.

0}undoversion【缺省情况】SSL客户端策略使用的SSL协议版本为TLS1.

0.

【视图】SSL客户端策略视图1-10【缺省用户角色】network-admin【参数】ssl3.

0:SSL客户端策略使用的SSL协议版本为SSL3.

0.

tls1.

0:SSL客户端策略使用的SSL协议版本为TLS1.

0.

【使用指导】如果使用本命令配置SSL协议版本为SSL3.

0,但在系统视图下关闭了SSL3.

0版本(通过命令sslversionssl3.

0disable),则根据局部优先全局的原则,SSL客户端仍可使用SSL3.

0版本.

使用本命令配置SSL协议版本为TLS1.

0后,如果系统视图下开启了SSL3.

0版本(通过命令undosslversionssl3.

0disable),则客户端首先尝试使用TLS1.

0版本的协议连接服务器,若握手失败,则切换为SSL3.

0版本的协议继续尝试连接;如果系统视图下关闭了SSL3.

0版本,使用TLS1.

0版本的协议连接服务器失败后,不会切换为SSL3.

0版本的协议再连接.

因此,在对安全性要求较高的环境下,建议通过本命令配置SSL协议版本为TLS1.

0,并在系统视图下关闭SSL3.

0版本.

多次执行本命令,最后一次执行的命令生效.

【举例】#配置SSL客户端策略使用的SSL协议版本为TLS1.

0.

system-view[Sysname]sslclient-policypolicy1[Sysname-ssl-client-policy-policy1]versiontls1.

0【相关命令】displaysslclient-policy

免费注册宝塔面板账户赠送价值3188礼包适合购买抵扣折扣

对于一般的用户来说,我们使用宝塔面板免费版本功能还是足够的,如果我们有需要付费插件和专业版的功能,且需要的插件比较多,实际上且长期使用的话,还是购买付费专业版或者企业版本划算一些。昨天也有在文章中分享年中促销活动。如今我们是否会发现,我们在安装宝塔面板后是必须强制我们登录账户的,否则一直有弹出登录界面,我们还是注册一个账户比较好。反正免费注册宝塔账户还有代金券赠送。 新注册宝塔账户送代金券我们注册...

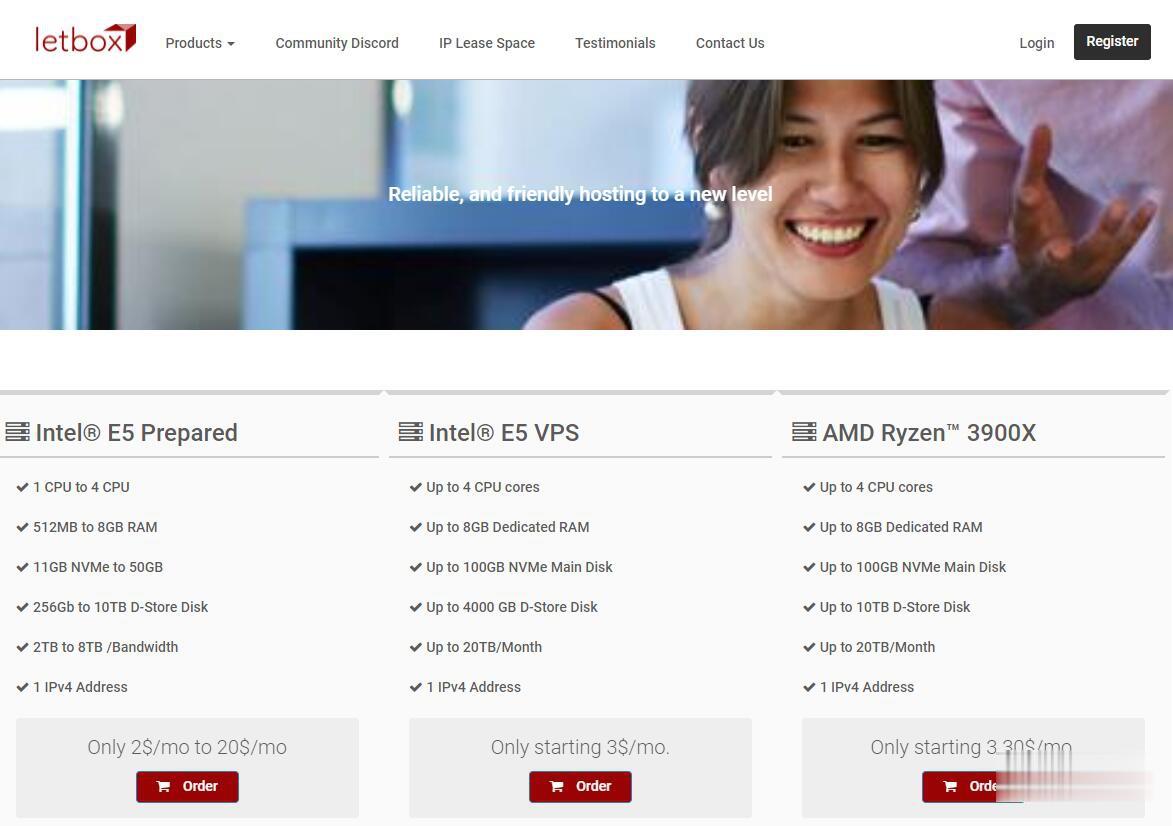

LetBox:美国洛杉矶/新泽西AMD大硬盘VPS,10TB流量,充值返余额,最低3.3美元两个月

LetBox此次促销依然是AMD Ryzen处理器+NVME硬盘+HDD大硬盘,以前是5TB月流量,现在免费升级到10TB月流量。另外还有返余额的活动,如果月付,月付多少返多少;如果季付或者半年付,返25%;如果年付,返10%。依然全部KVM虚拟化,可自定义ISO系统。需要大硬盘vps、大流量vps、便宜AMD VPS的朋友不要错过了。不过LetBox对帐号审核严格,最好注册邮箱和paypal帐号...

青云互联:洛杉矶CN2弹性云限时七折,Cera机房三网CN2gia回程,13.3元/月起

青云互联怎么样?青云互联是一家成立于2020年6月份的主机服务商,致力于为用户提供高性价比稳定快速的主机托管服务,目前提供有美国免费主机、香港主机、香港服务器、美国云服务器,让您的网站高速、稳定运行。目前,美国洛杉矶cn2弹性云限时七折,美国cera机房三网CN2gia回程 13.3元/月起,可选Windows/可自定义配置。点击进入:青云互联官网青云互联优惠码:七折优惠码:dVRKp2tP (续...

ssl协议为你推荐

-

伪装微信地理位置怎么伪装微信地理位置?金山杀毒怎么样金山杀毒好吗今日热点怎么删除“今日热点”到底要怎样才能取消弹窗,每次开机都会商标注册查询官网商标注册查询官方网站?cr2格式如何打开CR2格式的照片呢小米手柄小米蓝牙游戏手柄怎么连接游戏blogcn哪种博客更好...sina.baidu.blogcn还是.............?Qzongqzong皮肤上怎样写字手工杀毒如何人工手动杀毒淘宝软文范例淘宝上写软文的技巧