密钥ldap目录服务器

ldap目录服务器 时间:2021-04-04 阅读:()

电子商务安全导论一、单项选择题1.

《计算机场、地、站安全要求》的国家标准代码是()A.

GB57104-93B.

GB9361-88C.

GB50174-88D.

GB9361-932.

电子邮件的安全问题主要有()A.

传输到错误地址B.

传输错误C.

传输丢失D.

网上传送时随时可能被人窃取到3.

TCP/IP协议安全隐患不包括()A.

拒绝服务B.

顺序号预测攻击C.

TCP协议劫持入侵D.

设备的复杂性4.

对INTERNET的攻击的四种类型不包括()A.

截断信息B.

伪造C.

篡改D.

病毒5.

IDEA密钥的长度为(A.

56B.

64C.

128D.

1246.

在防火墙技术中,内网这一概念通常指的是()A.

受信网络B.

非受信网络C.

防火墙内的网络D.

互联网7.

在接入控制的实现方式中,MAC的含义是()A.

自主式接入控制B.

授权式接入控制C.

选择式接入控制D.

强制式接入控制8.

Kerberos的局限性从攻击的角度来看,大致有几个方面的问题()A.

4B.

5C.

6D.

79.

以下不是接入控制的功能的是()A.

阻止非法用户进入系统B.

允许合法用户进入系统C.

使合法人按其权限进行各种信息活动D.

阻止非合法人浏览信息10.

下面()不是散列函数的名字.

A.

压缩函数B.

数字签名C.

消息摘要D.

数字指纹11.

商户业务根据其使用的证书以及在网上交易是否遵循SETCo标准分为()A.

SET标准商户业务规则与SSL标准商户业务规则B.

SET标准商户业务规则与Non-SSL标准商户业务规则C.

SET标准商户业务规则与Non-SET标准商户业务规则D.

Non-SET标准商户业务规则与SSL标准商户业务规则12.

多级安全策略属于()A.

最小权益策略B.

最大权益策略C.

接入控制策略D.

数据加密策略13.

SHECA指的是()A.

上海市电子商务安全证书管理中心B.

深圳市电子商务安全证书管理中心C.

上海市电子商务中心D.

深圳市电子商务中心14.

关于双联签名描述正确的是()A.

一个用户对同一消息做两次签名B.

两个用户分别对同一消息签名C.

对两个有联系的消息分别签名D.

对两个有联系的消息同时签名15.

网络安全的最后一道防线是()A.

数据加密B.

访问控制C.

接入控制D.

身份识别16.

DAC的含义是()A.

自主式接入控制B.

数据存取控制C.

强制式接入控制D.

访问控制17.

常用的数据加密方法有()种.

A.

2B.

3C.

4D.

518.

在Kerberos中,Client向本Kerberos的认证域以内的Server申请服务的过程分为3个阶段共()A.

四个步骤B.

五个步骤C.

六个步骤D.

七个步骤19.

通行字的最小长度至少为()A.

4~8字节以上B.

6~8字节以上C.

4~12字节以上D.

6~12字节以上20.

在Kerberos中,Client向本Kerberos认证域外的Server申请服务包含几个步骤A.

6B.

7C.

8D.

921.

对身份证明系统的要求之一是()A.

具有可传递性B.

具有可重用性C.

示证者能够识别验证者D.

验证者正确识别示证者的概率极大化22.

Kerberos中最重要的问题是它严重依赖于()A.

服务器B.

口令C.

时钟D.

密钥23.

公钥体制用于大规模电子商务安全的基本要素是()A.

哈希算法B.

公钥证书C.

非对称加密算法D.

对称加密算法24.

身份认证中的证书由()A.

政府机构发行B.

银行发行C.

企业团体或行业协会发行D.

认证授权机构发行25.

属于PKI的功能是()A.

PAA,PAB,CAB.

PAA,PAB,DRAC.

PAA,CA,ORAD.

PAB,CA,ORA26.

HTTPS是使用以下哪种协议的HTTP()A.

SSLB.

SSHC.

SecurityD.

TCP27.

CTCA目前提供的安全电子证书,其密钥的长度为()A.

64位B.

128位C.

256位D.

512位28.

中国金融认证中心的英文缩写是().

A.

CFCAB.

CTCAC.

SHECAD.

CPCA29.

下列选项中不属于SHECA证书管理器的操作范围的是(A.

对根证书的操作B.

对个人证书的操作C.

对服务器证书的操作D.

对他人证书的操作30.

安装在客户端的电子钱包一般是一个().

A.

独立运行的程序B.

浏览器的一个插件C.

客户端程序D.

单独的浏览器31.

密钥备份与恢复只能针对(),签名私钥为确保其唯一性而不能作备份.

A.

解密密钥B.

公钥C.

公钥对D.

密钥对32.

SET协议是通过()确保数据的完整性.

A.

单密钥加密B.

双密钥加密C.

密钥分配D.

数字化签名33.

消息经过散列函数处理后得到的是()A.

公钥B.

私钥C.

消息摘要D.

数字签名34.

美国的橘黄皮书中为计算机安全的不同级别制定了4个标准,他们从高到低依次是()A.

DCBAB.

ABCDC.

B1B2ClC2D.

C1C2B1B235.

关于Diffie-Hellman算法描述正确的是()A.

它是一个安全的接入控制协议B.

它是一个安全的密钥分配协议C.

中间人看不到任何交换的信息D.

它是由第三方来保证安全的36.

计算机病毒的特征之一是()A.

非授权不可执行性B.

非授权可执行性C.

授权不可执行性D.

授权可执行性37.

MD-4散列算法中输入消息可以任意长度,但要进行分组,其分组的位数是()A.

64B.

128C.

256D.

51238.

不涉及PKI技术应用的是()A.

VPNB.

安全E-mailC.

Web安全D.

视频压缩39.

以下哪一项是密钥托管技术A.

EESB.

SKIPJACKC.

Diffie-HellmanD.

RSA40.

由于协议标准得到了IBM、Microsoft等大公司的支持,已成为事实上的工作标准的安全议是()A.

SSLB.

SETC.

HTTPSD.

TLS41.

CFCA认证系统采用国际领先的PKI技术,总体为()A.

一层CA结构B.

二层CA结构C.

三层CA结构D.

四层CA结构42.

互联网协议安全IPSec是属于第几层的隧道协议()A.

第一层B.

第二层C.

第三层D.

第四层43.

在双密钥体制的加密和解密过程中要使用公共密钥和个人密钥,它们的作用是()A.

公共密钥用于加密,个人密钥用于解密B.

公共密钥用于解密,个人密钥用于加密C.

两个密钥都用于加密D.

两个密钥都用于解密44.

在一次信息传送过程中,为实现传送的安全性、完整性、可鉴别性和不可否认性,这个过程采用的安全手段是()A.

双密钥机制B.

数字信封C.

双联签名D.

混合加密系统45.

一个密码系统的安全性取决于对()A.

密钥的保护B.

加密算法的保护C.

明文的保护D.

密文的保护46.

收发双发持有不同密钥的是()体制.

A.

对称密钥B.

数字签名C.

公钥D.

完整性47.

称为访问控制保护级别的是()A.

C1B.

B1C.

C2D.

B248.

下列属于良性病毒的是()A.

黑色星期五病毒B.

火炬病毒C.

米开朗基罗病毒D.

扬基病毒49.

目前发展很快的基于PKI的安全电子邮件协议是()A.

S/MIMEB.

POPC.

SMTPD.

IMAP50.

建立计算机及其网络设备的物理环境,必须要满足《建筑与建筑群综合布线系统工程设计规范》的要求,计算机机房的室温应保持在()A.

10℃至25℃之间B.

15℃至30℃之间C.

8℃至20℃之间D.

10℃至28℃之间51.

如果要保证多厂商在电子商务交易中建立信任关系,PKI必须具备的最关键的通信特性是()A.

数据完整性B.

不可否认性C.

数据保密性D.

互操作性52.

下列不能说明身份证明系统质量指标的名词为(A.

拒绝率B.

虚报率C.

传递率D.

漏报率53.

通行字认证系统中通行字的安全存储方法一般有(A.

2种B.

3种C.

4种D.

5种54.

使用专用软件加密数据库数据的加密方法特点是()A.

一个数据库加密应用设计平台B.

与DBMS是分离的C.

调用DBMS的加密功能进行加密D.

将加密方法嵌入DBMS的源代码55.

在大量的密钥分配协议中,最早提出的公开的密钥交换协议是(A.

Diffie—Hellman协议B.

Blom密钥分配协议C.

基于对称密码体制的密钥分配协议D.

基于身份的密钥分配协议56.

实现数据完整性的主要手段是(A.

转换算法B.

散列函数算法C.

DES算法D.

RSA算法57.

计算机病毒可分为引导型病毒、文件型病毒和复合型病毒,这种分类方式是按(A.

解密方式分类B.

破坏方式分类C.

加密方式分类D.

寄生方式分类58.

通信中涉及两类基本成员,即发送者和接收者,相应地有两个不可否认的基本类型:源的不可否认性和(A.

证据不可否认性B.

用户不可否认性C.

数据不可否认性D.

递送的不可否认59.

一个典型的CA系统包括安全服务器、注册机构RA、CA服务器、数据库服务器和(A.

AS服务器B.

TGS服务器C.

LDAP目录服务器D.

LD服务60.

为了电子商务系统的安全,在设计防火墙时,考虑内网中需要向外提供服务的服务器常常放在一个单独的网段,这个网段区域称为(A.

RSAB.

DESC.

CAD.

DMZ二、多项选择题1.

电子商务安全的中心内容()A.

机密性B.

完整性C.

不可访问性D.

不可拒绝性E.

访问控制性2.

保证商务数据机密性的手段主要是(A.

数据加密B.

身份认证C.

数字签名D.

信息隐匿E.

数字水印3.

散列值也称为()A.

哈希值B.

杂凑值C.

密钥D.

消息摘要4.

防地雷接地设置接地体时,不应大于()ΩA.

1B.

2C.

3D.

45.

对Internet的攻击有多种类型,包括()A.

截断信息B.

中断C.

伪造D.

病毒E.

介入6.

关于仲裁方案实现的描述以下哪些是正确的()A.

申请方生成文件的单向杂凑函数值B.

申请方将杂凑函数值及原文一并传递给加戳方C.

加戳方在杂凑函数值后附上时间与日期,并进行数字签名D.

加戳方将签名的杂凑函数值,时戳一并发给申请者E.

加戳方生成文件的单向杂凑函数7.

防火墙的基本组成有()A.

全操作系统B.

过滤器C.

网关D.

域名服务和E-mail处理E.

网络管理员8.

接入控制的实现方法有()A.

DACB.

DCAC.

MACD.

CAM9.

公钥证书的类型有()A.

客户证书B.

密钥证书C.

服务器证书D.

安全邮件证书E.

CA证书10.

公钥证书的申请方式有()A.

电话申请B.

Web申请C.

E-Mail申请D.

邮寄申请E.

到认证机构申请11.

PKI技术能有效的解决电子商务应用中的哪些问题()A.

机密性B.

完整性C.

不可否认性D.

存取控制E.

真实性12.

对SSL提供支持的服务器有()A.

NetscapecommunicatorB.

MircrosoftInternetExploreC.

MicrosoftIISD.

LotusNotesServerE.

MS-DOS13.

SHECA数字证书根据应用对象可将其分为()A.

个人用户证书B.

服务器证书C.

安全电子邮件证书D.

手机证书E.

企业用户证书14.

认证机构应提供以下()方面的服务.

A.

证书颁发B.

证书更新C.

证书申请D.

证书的公布和查询E.

证书吊销15.

PKI的RA提供()功能.

A.

验证申请者身份B.

生成密钥对C.

密钥的备份D.

批准证书E.

签发证书16.

SEL的技术范围包括:();认可信息和对象格式;划帐信息和对象格式;对话实体之间消息的传输协议.

A.

加密算法的应用B.

银行信息和对象格式C.

购买信息和对象格式D.

证书信息和对象格式E.

控制信息和对象格式17.

电子商务系统可能遭受的攻击有()A.

系统穿透B.

植入C.

违反授权原则D.

通信监视E.

计算机病毒18.

属于公钥加密体制的算法包括()A.

DESB.

二重DESC.

RSAD.

ECCE.

ELGamal19.

签名可以解决的鉴别问题有()A.

发送者伪造B.

发送者否认C.

接收方篡改D.

第三方冒充E.

接收方伪造20.

在SET中规范了商家服务器的核心功能是()A.

联系客户端的电子钱包B.

联系支付网关C.

处理SET的错误信息D.

处理客户的付款信息E.

查询客户帐号信息21.

防火墙不能解决的问题包括()A.

非法用户进入网络B.

传送已感染病毒的文件或软件C.

数据驱动型的攻击D.

对进出网络的信息进行过滤E.

通过防火墙以外的其它途径的攻击22.

常见的电子商务模式的有()A.

大字报/告示牌模式B.

在线黄页薄模式C.

电脑空间上的小册子模式D.

虚拟百货店模式E.

广告推销模式23.

使用两个密钥的算法是()A.

双密钥加密B.

单密钥加密C.

双重DESD.

三重DESE.

双重RSA24.

双钥密码体制算法的特点包括()A.

算法速度慢B.

算法速度快C.

适合加密小数量的信息D.

适合密钥的分配E.

适合密钥的管理25.

实际中用到的口令的控制措施有()A.

系统消息B.

限制试探次数C.

口令有效期D.

双口令系统E.

最小长度26.

认证机构是通过电子证书机制来保证网上通信的合法身份的,在运作过程中,认证机构应提供的服务有()A.

证书格式的制订B.

证书的颁发C.

证书更新D.

证书废除E.

证书的公布和查询27.

在信息摘要上应用较多的散列函数有()A.

MD—4B.

MD—5C.

SHAD.

GOSTE.

HAVAL28.

密钥管理在密码学中有着重大的作用,在密钥管理中最棘手的问题可能是()A.

密钥的设置B.

密钥的产生C.

密钥的分配D.

密钥的存储E.

密钥的装入29.

属于构成CA系统的服务器有()A.

安全服务器B.

CA服务器C.

加密服务器D.

LDAP服务器E.

数据库服务器30.

实现源的不可否认业务的方法()A.

源的数字签字B.

可信赖第三方的数字签字C.

可信赖第三方的持证D.

线内可信赖第三方E.

上述方法的适当组合31.

SET安全保障措施的技术基础是()A.

通过加密方式确保信息机密性B.

通过数字化签名确保数据的完整性C.

通过数字化签名确保数据传输的可靠性D.

通过数字化签名和商家认证确保交易各方身份的真实性E.

通过特殊的协议和消息形式确保动态交互式系统的可操作性32.

解决纠纷的步骤有哪些()A.

检索不可否认证据B.

收取认可证据C.

向对方出示证据D.

向解决纠纷的仲裁人出示证据E.

裁决33.

有效证书应满足的条件有那些()A.

证书在CA发行的无效证书清单中B.

证书没有超过有效期C.

密钥没有被修改D.

证书不在CA发行的无效证书清单中34.

通行字的选择原则是()A.

易记B.

难于被别人猜中或发现C.

抗分析能力强D.

不易被泄露35.

接入控制机构的建立主要根据三种类型信息()A.

实施权限B.

执行权限C.

主体D.

客体E.

接入权限36.

组建VPN应该遵循的设计原则()A.

安全性B.

灵活性C.

网络优化D.

VPN管理37.

目前放火墙的控制技术可以分为哪几种()A.

包过滤型B.

包检验型C.

应用层网关型D.

网络结构型38.

提高数据完整性的预防性措施是()A.

镜像技术B.

故障前兆分析C.

奇偶校验D.

隔离不安全的人员E.

电源保障39.

比较常见的的备份方式有()A.

定期磁带备份数据B.

远程磁带库、光盘库备份C.

远程数据库备份D.

网络数据镜像E.

远程镜像磁盘40.

SET安全协议要达到的目标主要有()A.

信息的安全传输B.

信息的相互隔离C.

多方认证的解决D.

交易的实时性E.

效仿EDI贸易形式三、操作题1.

用Ceasar算法加密iloveit,假设密钥Key=4,写出密文.

2.

置换密码法,置换表如下:明文abcdefghijklmnopqruvwx密文BEIJNGQSTHUACDFKLWXMYZ假如明文为:hellobeijing,写出密文.

3.

保证数据完整性的措施有哪些4.

如何防范计算机病毒的感染5.

电子钱包的功能是什么

《计算机场、地、站安全要求》的国家标准代码是()A.

GB57104-93B.

GB9361-88C.

GB50174-88D.

GB9361-932.

电子邮件的安全问题主要有()A.

传输到错误地址B.

传输错误C.

传输丢失D.

网上传送时随时可能被人窃取到3.

TCP/IP协议安全隐患不包括()A.

拒绝服务B.

顺序号预测攻击C.

TCP协议劫持入侵D.

设备的复杂性4.

对INTERNET的攻击的四种类型不包括()A.

截断信息B.

伪造C.

篡改D.

病毒5.

IDEA密钥的长度为(A.

56B.

64C.

128D.

1246.

在防火墙技术中,内网这一概念通常指的是()A.

受信网络B.

非受信网络C.

防火墙内的网络D.

互联网7.

在接入控制的实现方式中,MAC的含义是()A.

自主式接入控制B.

授权式接入控制C.

选择式接入控制D.

强制式接入控制8.

Kerberos的局限性从攻击的角度来看,大致有几个方面的问题()A.

4B.

5C.

6D.

79.

以下不是接入控制的功能的是()A.

阻止非法用户进入系统B.

允许合法用户进入系统C.

使合法人按其权限进行各种信息活动D.

阻止非合法人浏览信息10.

下面()不是散列函数的名字.

A.

压缩函数B.

数字签名C.

消息摘要D.

数字指纹11.

商户业务根据其使用的证书以及在网上交易是否遵循SETCo标准分为()A.

SET标准商户业务规则与SSL标准商户业务规则B.

SET标准商户业务规则与Non-SSL标准商户业务规则C.

SET标准商户业务规则与Non-SET标准商户业务规则D.

Non-SET标准商户业务规则与SSL标准商户业务规则12.

多级安全策略属于()A.

最小权益策略B.

最大权益策略C.

接入控制策略D.

数据加密策略13.

SHECA指的是()A.

上海市电子商务安全证书管理中心B.

深圳市电子商务安全证书管理中心C.

上海市电子商务中心D.

深圳市电子商务中心14.

关于双联签名描述正确的是()A.

一个用户对同一消息做两次签名B.

两个用户分别对同一消息签名C.

对两个有联系的消息分别签名D.

对两个有联系的消息同时签名15.

网络安全的最后一道防线是()A.

数据加密B.

访问控制C.

接入控制D.

身份识别16.

DAC的含义是()A.

自主式接入控制B.

数据存取控制C.

强制式接入控制D.

访问控制17.

常用的数据加密方法有()种.

A.

2B.

3C.

4D.

518.

在Kerberos中,Client向本Kerberos的认证域以内的Server申请服务的过程分为3个阶段共()A.

四个步骤B.

五个步骤C.

六个步骤D.

七个步骤19.

通行字的最小长度至少为()A.

4~8字节以上B.

6~8字节以上C.

4~12字节以上D.

6~12字节以上20.

在Kerberos中,Client向本Kerberos认证域外的Server申请服务包含几个步骤A.

6B.

7C.

8D.

921.

对身份证明系统的要求之一是()A.

具有可传递性B.

具有可重用性C.

示证者能够识别验证者D.

验证者正确识别示证者的概率极大化22.

Kerberos中最重要的问题是它严重依赖于()A.

服务器B.

口令C.

时钟D.

密钥23.

公钥体制用于大规模电子商务安全的基本要素是()A.

哈希算法B.

公钥证书C.

非对称加密算法D.

对称加密算法24.

身份认证中的证书由()A.

政府机构发行B.

银行发行C.

企业团体或行业协会发行D.

认证授权机构发行25.

属于PKI的功能是()A.

PAA,PAB,CAB.

PAA,PAB,DRAC.

PAA,CA,ORAD.

PAB,CA,ORA26.

HTTPS是使用以下哪种协议的HTTP()A.

SSLB.

SSHC.

SecurityD.

TCP27.

CTCA目前提供的安全电子证书,其密钥的长度为()A.

64位B.

128位C.

256位D.

512位28.

中国金融认证中心的英文缩写是().

A.

CFCAB.

CTCAC.

SHECAD.

CPCA29.

下列选项中不属于SHECA证书管理器的操作范围的是(A.

对根证书的操作B.

对个人证书的操作C.

对服务器证书的操作D.

对他人证书的操作30.

安装在客户端的电子钱包一般是一个().

A.

独立运行的程序B.

浏览器的一个插件C.

客户端程序D.

单独的浏览器31.

密钥备份与恢复只能针对(),签名私钥为确保其唯一性而不能作备份.

A.

解密密钥B.

公钥C.

公钥对D.

密钥对32.

SET协议是通过()确保数据的完整性.

A.

单密钥加密B.

双密钥加密C.

密钥分配D.

数字化签名33.

消息经过散列函数处理后得到的是()A.

公钥B.

私钥C.

消息摘要D.

数字签名34.

美国的橘黄皮书中为计算机安全的不同级别制定了4个标准,他们从高到低依次是()A.

DCBAB.

ABCDC.

B1B2ClC2D.

C1C2B1B235.

关于Diffie-Hellman算法描述正确的是()A.

它是一个安全的接入控制协议B.

它是一个安全的密钥分配协议C.

中间人看不到任何交换的信息D.

它是由第三方来保证安全的36.

计算机病毒的特征之一是()A.

非授权不可执行性B.

非授权可执行性C.

授权不可执行性D.

授权可执行性37.

MD-4散列算法中输入消息可以任意长度,但要进行分组,其分组的位数是()A.

64B.

128C.

256D.

51238.

不涉及PKI技术应用的是()A.

VPNB.

安全E-mailC.

Web安全D.

视频压缩39.

以下哪一项是密钥托管技术A.

EESB.

SKIPJACKC.

Diffie-HellmanD.

RSA40.

由于协议标准得到了IBM、Microsoft等大公司的支持,已成为事实上的工作标准的安全议是()A.

SSLB.

SETC.

HTTPSD.

TLS41.

CFCA认证系统采用国际领先的PKI技术,总体为()A.

一层CA结构B.

二层CA结构C.

三层CA结构D.

四层CA结构42.

互联网协议安全IPSec是属于第几层的隧道协议()A.

第一层B.

第二层C.

第三层D.

第四层43.

在双密钥体制的加密和解密过程中要使用公共密钥和个人密钥,它们的作用是()A.

公共密钥用于加密,个人密钥用于解密B.

公共密钥用于解密,个人密钥用于加密C.

两个密钥都用于加密D.

两个密钥都用于解密44.

在一次信息传送过程中,为实现传送的安全性、完整性、可鉴别性和不可否认性,这个过程采用的安全手段是()A.

双密钥机制B.

数字信封C.

双联签名D.

混合加密系统45.

一个密码系统的安全性取决于对()A.

密钥的保护B.

加密算法的保护C.

明文的保护D.

密文的保护46.

收发双发持有不同密钥的是()体制.

A.

对称密钥B.

数字签名C.

公钥D.

完整性47.

称为访问控制保护级别的是()A.

C1B.

B1C.

C2D.

B248.

下列属于良性病毒的是()A.

黑色星期五病毒B.

火炬病毒C.

米开朗基罗病毒D.

扬基病毒49.

目前发展很快的基于PKI的安全电子邮件协议是()A.

S/MIMEB.

POPC.

SMTPD.

IMAP50.

建立计算机及其网络设备的物理环境,必须要满足《建筑与建筑群综合布线系统工程设计规范》的要求,计算机机房的室温应保持在()A.

10℃至25℃之间B.

15℃至30℃之间C.

8℃至20℃之间D.

10℃至28℃之间51.

如果要保证多厂商在电子商务交易中建立信任关系,PKI必须具备的最关键的通信特性是()A.

数据完整性B.

不可否认性C.

数据保密性D.

互操作性52.

下列不能说明身份证明系统质量指标的名词为(A.

拒绝率B.

虚报率C.

传递率D.

漏报率53.

通行字认证系统中通行字的安全存储方法一般有(A.

2种B.

3种C.

4种D.

5种54.

使用专用软件加密数据库数据的加密方法特点是()A.

一个数据库加密应用设计平台B.

与DBMS是分离的C.

调用DBMS的加密功能进行加密D.

将加密方法嵌入DBMS的源代码55.

在大量的密钥分配协议中,最早提出的公开的密钥交换协议是(A.

Diffie—Hellman协议B.

Blom密钥分配协议C.

基于对称密码体制的密钥分配协议D.

基于身份的密钥分配协议56.

实现数据完整性的主要手段是(A.

转换算法B.

散列函数算法C.

DES算法D.

RSA算法57.

计算机病毒可分为引导型病毒、文件型病毒和复合型病毒,这种分类方式是按(A.

解密方式分类B.

破坏方式分类C.

加密方式分类D.

寄生方式分类58.

通信中涉及两类基本成员,即发送者和接收者,相应地有两个不可否认的基本类型:源的不可否认性和(A.

证据不可否认性B.

用户不可否认性C.

数据不可否认性D.

递送的不可否认59.

一个典型的CA系统包括安全服务器、注册机构RA、CA服务器、数据库服务器和(A.

AS服务器B.

TGS服务器C.

LDAP目录服务器D.

LD服务60.

为了电子商务系统的安全,在设计防火墙时,考虑内网中需要向外提供服务的服务器常常放在一个单独的网段,这个网段区域称为(A.

RSAB.

DESC.

CAD.

DMZ二、多项选择题1.

电子商务安全的中心内容()A.

机密性B.

完整性C.

不可访问性D.

不可拒绝性E.

访问控制性2.

保证商务数据机密性的手段主要是(A.

数据加密B.

身份认证C.

数字签名D.

信息隐匿E.

数字水印3.

散列值也称为()A.

哈希值B.

杂凑值C.

密钥D.

消息摘要4.

防地雷接地设置接地体时,不应大于()ΩA.

1B.

2C.

3D.

45.

对Internet的攻击有多种类型,包括()A.

截断信息B.

中断C.

伪造D.

病毒E.

介入6.

关于仲裁方案实现的描述以下哪些是正确的()A.

申请方生成文件的单向杂凑函数值B.

申请方将杂凑函数值及原文一并传递给加戳方C.

加戳方在杂凑函数值后附上时间与日期,并进行数字签名D.

加戳方将签名的杂凑函数值,时戳一并发给申请者E.

加戳方生成文件的单向杂凑函数7.

防火墙的基本组成有()A.

全操作系统B.

过滤器C.

网关D.

域名服务和E-mail处理E.

网络管理员8.

接入控制的实现方法有()A.

DACB.

DCAC.

MACD.

CAM9.

公钥证书的类型有()A.

客户证书B.

密钥证书C.

服务器证书D.

安全邮件证书E.

CA证书10.

公钥证书的申请方式有()A.

电话申请B.

Web申请C.

E-Mail申请D.

邮寄申请E.

到认证机构申请11.

PKI技术能有效的解决电子商务应用中的哪些问题()A.

机密性B.

完整性C.

不可否认性D.

存取控制E.

真实性12.

对SSL提供支持的服务器有()A.

NetscapecommunicatorB.

MircrosoftInternetExploreC.

MicrosoftIISD.

LotusNotesServerE.

MS-DOS13.

SHECA数字证书根据应用对象可将其分为()A.

个人用户证书B.

服务器证书C.

安全电子邮件证书D.

手机证书E.

企业用户证书14.

认证机构应提供以下()方面的服务.

A.

证书颁发B.

证书更新C.

证书申请D.

证书的公布和查询E.

证书吊销15.

PKI的RA提供()功能.

A.

验证申请者身份B.

生成密钥对C.

密钥的备份D.

批准证书E.

签发证书16.

SEL的技术范围包括:();认可信息和对象格式;划帐信息和对象格式;对话实体之间消息的传输协议.

A.

加密算法的应用B.

银行信息和对象格式C.

购买信息和对象格式D.

证书信息和对象格式E.

控制信息和对象格式17.

电子商务系统可能遭受的攻击有()A.

系统穿透B.

植入C.

违反授权原则D.

通信监视E.

计算机病毒18.

属于公钥加密体制的算法包括()A.

DESB.

二重DESC.

RSAD.

ECCE.

ELGamal19.

签名可以解决的鉴别问题有()A.

发送者伪造B.

发送者否认C.

接收方篡改D.

第三方冒充E.

接收方伪造20.

在SET中规范了商家服务器的核心功能是()A.

联系客户端的电子钱包B.

联系支付网关C.

处理SET的错误信息D.

处理客户的付款信息E.

查询客户帐号信息21.

防火墙不能解决的问题包括()A.

非法用户进入网络B.

传送已感染病毒的文件或软件C.

数据驱动型的攻击D.

对进出网络的信息进行过滤E.

通过防火墙以外的其它途径的攻击22.

常见的电子商务模式的有()A.

大字报/告示牌模式B.

在线黄页薄模式C.

电脑空间上的小册子模式D.

虚拟百货店模式E.

广告推销模式23.

使用两个密钥的算法是()A.

双密钥加密B.

单密钥加密C.

双重DESD.

三重DESE.

双重RSA24.

双钥密码体制算法的特点包括()A.

算法速度慢B.

算法速度快C.

适合加密小数量的信息D.

适合密钥的分配E.

适合密钥的管理25.

实际中用到的口令的控制措施有()A.

系统消息B.

限制试探次数C.

口令有效期D.

双口令系统E.

最小长度26.

认证机构是通过电子证书机制来保证网上通信的合法身份的,在运作过程中,认证机构应提供的服务有()A.

证书格式的制订B.

证书的颁发C.

证书更新D.

证书废除E.

证书的公布和查询27.

在信息摘要上应用较多的散列函数有()A.

MD—4B.

MD—5C.

SHAD.

GOSTE.

HAVAL28.

密钥管理在密码学中有着重大的作用,在密钥管理中最棘手的问题可能是()A.

密钥的设置B.

密钥的产生C.

密钥的分配D.

密钥的存储E.

密钥的装入29.

属于构成CA系统的服务器有()A.

安全服务器B.

CA服务器C.

加密服务器D.

LDAP服务器E.

数据库服务器30.

实现源的不可否认业务的方法()A.

源的数字签字B.

可信赖第三方的数字签字C.

可信赖第三方的持证D.

线内可信赖第三方E.

上述方法的适当组合31.

SET安全保障措施的技术基础是()A.

通过加密方式确保信息机密性B.

通过数字化签名确保数据的完整性C.

通过数字化签名确保数据传输的可靠性D.

通过数字化签名和商家认证确保交易各方身份的真实性E.

通过特殊的协议和消息形式确保动态交互式系统的可操作性32.

解决纠纷的步骤有哪些()A.

检索不可否认证据B.

收取认可证据C.

向对方出示证据D.

向解决纠纷的仲裁人出示证据E.

裁决33.

有效证书应满足的条件有那些()A.

证书在CA发行的无效证书清单中B.

证书没有超过有效期C.

密钥没有被修改D.

证书不在CA发行的无效证书清单中34.

通行字的选择原则是()A.

易记B.

难于被别人猜中或发现C.

抗分析能力强D.

不易被泄露35.

接入控制机构的建立主要根据三种类型信息()A.

实施权限B.

执行权限C.

主体D.

客体E.

接入权限36.

组建VPN应该遵循的设计原则()A.

安全性B.

灵活性C.

网络优化D.

VPN管理37.

目前放火墙的控制技术可以分为哪几种()A.

包过滤型B.

包检验型C.

应用层网关型D.

网络结构型38.

提高数据完整性的预防性措施是()A.

镜像技术B.

故障前兆分析C.

奇偶校验D.

隔离不安全的人员E.

电源保障39.

比较常见的的备份方式有()A.

定期磁带备份数据B.

远程磁带库、光盘库备份C.

远程数据库备份D.

网络数据镜像E.

远程镜像磁盘40.

SET安全协议要达到的目标主要有()A.

信息的安全传输B.

信息的相互隔离C.

多方认证的解决D.

交易的实时性E.

效仿EDI贸易形式三、操作题1.

用Ceasar算法加密iloveit,假设密钥Key=4,写出密文.

2.

置换密码法,置换表如下:明文abcdefghijklmnopqruvwx密文BEIJNGQSTHUACDFKLWXMYZ假如明文为:hellobeijing,写出密文.

3.

保证数据完整性的措施有哪些4.

如何防范计算机病毒的感染5.

电子钱包的功能是什么

云如故枣庄高防(49元)大内存2H2G49元8H8G109元

云如故是一家成立于2018年的国内企业IDC服务商,由山东云如故网络科技有限公司运营,IDC ICP ISP CDN VPN IRCS等证件齐全!合法运营销售,主要从事自营高防独立服务器、物理机、VPS、云服务器,虚拟主机等产品销售,适合高防稳定等需求的用户,可用于建站、游戏、商城、steam、APP、小程序、软件、资料存储等等各种个人及企业级用途。机房可封UDP 海外 支持策略定制 双层硬件(傲...

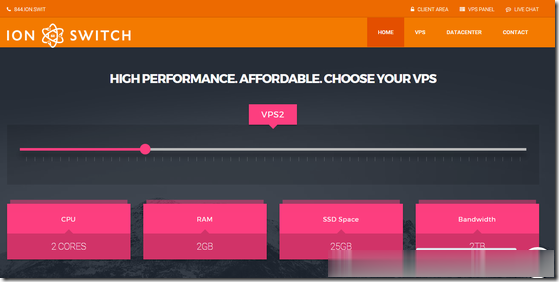

IonSwitch:$1.75/月KVM-1GB/10G SSD/1TB/爱达荷州

IonSwitch是一家2016年成立的国外VPS主机商,部落上一次分享的信息还停留在2019年,主机商提供基于KVM架构的VPS产品,数据中心之前在美国西雅图,目前是美国爱达荷州科德阿伦(美国西北部,西接华盛顿州和俄勒冈州),为新建的自营数据中心。商家针对新数据中心运行及4号独立日提供了一个5折优惠码,优惠后最低1GB内存套餐每月仅1.75美元起。下面列出部分套餐配置信息。CPU:1core内存...

cera:秋季美国便宜VPS促销,低至24/月起,多款VPS配置,自带免费Windows

介绍:819云怎么样?819云创办于2019,由一家从2017年开始从业的idc行业商家创办,主要从事云服务器,和物理机器819云—-带来了9月最新的秋季便宜vps促销活动,一共4款便宜vps,从2~32G内存,支持Windows系统,…高速建站的美国vps位于洛杉矶cera机房,服务器接入1Gbps带宽,采用魔方管理系统,适合新手玩耍!官方网站:https://www.8...

ldap目录服务器为你推荐

-

乐划锁屏乐视手机怎么解除屏幕锁今日油条天天吃油条,身体会怎么样广东GDP破10万亿广东省2019年各市gdp是多少?www.kanav001.com长虹V001手机小游戏下载的网址是什么haole10.com空人电影网改网址了?www.10yyy.cn是空人电影网么se95se.comwww.sea8.com这个网站是用什么做的 需要多少钱m.kan84.net电视剧海派甜心全集海派甜心在线观看海派甜心全集高清dvd快播迅雷下载hao.rising.cnIE主页被瑞星绑架http://hao.rising.cn//?b=84主页明明设置的是百度但打开后是瑞星导航,henhenlu.com谁有大片地址呀 麻烦告诉我 谢谢啦 O会给你打满分的蜘蛛机器人汤姆克鲁斯主演,有巴掌大小的蜘蛛机器人,很厉害的,科幻片吧,是什么电影