秘密首张量子纠缠图像

首张量子纠缠图像 时间:2021-04-24 阅读:()

基于量子图态的量子秘密共享梁建武程资石金晶郭迎QuantumsecretsharingwithquantumgraphstatesLiangJian-WuChengZiShiJin-JingGuoYing引用信息Citation:ActaPhysicaSinica,65,160301(2016)DOI:10.

7498/aps.

65.

160301在线阅读Viewonline:http://dx.

doi.

org/10.

7498/aps.

65.

160301当期内容Viewtableofcontents:http://wulixb.

iphy.

ac.

cn/CN/Y2016/V65/I16您可能感兴趣的其他文章Articlesyoumaybeinterestedin纠缠比特在不同噪声环境和信道下演化规律的实验研究Evolutionsoftwo-qubitentangledsystemindifferentnoisyenvironmentsandchannels物理学报.

2016,65(3):030303http://dx.

doi.

org/10.

7498/aps.

65.

030303量子BB84协议在联合旋转噪音信道上的安全性分析SecurityanalysisofBB84protocolinthecollective-rotationnoisechannel物理学报.

2016,65(3):030302http://dx.

doi.

org/10.

7498/aps.

65.

030302光学体系宏观-微观纠缠及其在量子密钥分配中的应用Macro-microentanglementinopticalsystemanditsapplicationinquantumkeydistribution物理学报.

2015,64(14):140303http://dx.

doi.

org/10.

7498/aps.

64.

140303杨-巴克斯特自旋1/2链模型的量子关联研究PropertiesofquantumcorrelationsintheYang-Baxterspin-1/2chainmode物理学报.

2015,64(7):070302http://dx.

doi.

org/10.

7498/aps.

64.

070302利用非稳定子态容错实现密集旋转操作Fault-tolerantlyimplementingdenserotationoperationsbasedonnon-stabilizerstates物理学报.

2014,63(22):220304http://dx.

doi.

org/10.

7498/aps.

63.

220304物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301基于量子图态的量子秘密共享梁建武程资石金晶1)郭迎(中南大学信息科学与工程学院,长沙410000)(2016年4月20日收到;2016年5月17日收到修改稿)本文基于量子图态的几何结构特征,利用生成矩阵分割法,提出了一种量子秘密共享方案.

利用量子图态基本物理性质中的稳定子实现信息转移的模式、秘密信息的可扩展性以及新型的组恢复协议,为安全的秘密共享协议提供了多重保障.

更重要的是,方案针对生成矩阵的循环周期问题和因某些元素不存在本原元而不能构造生成矩阵的问题提出了有效的解决方案.

在该方案中,利用经典信息与量子信息的对应关系提取经典信息,分发者根据矩阵分割理论获得子秘密集,然后将子秘密通过酉操作编码到量子图态中,并分发给参与者,最后依据该文提出的组恢复协议及图态相关理论得到秘密信息.

理论分析表明,该方案具有较好的安全性及信息的可扩展性,适用于量子网络通信中的秘密共享,保护秘密数据并防止泄露.

关键词:量子秘密共享,图态,生成矩阵,组恢复协议PACS:03.

67.

–a,03.

67.

Ac,03.

67.

Dd,03.

67.

HkDOI:10.

7498/aps.

65.

1603011引言秘密共享是实现信息安全通信的一种重要途径,其在信息安全领域里有着重要应用,如:数据安全、军事控制及财政管理.

所谓秘密共享,就是多人共享某个秘密信息,当其中的某些或者全部被授权的参与者合作时即可恢复原秘密.

秘密共享分为经典秘密共享和量子秘密共享.

1979年,Shamir[1]基于LaGrange内插多项式提出了经典的秘密共享理论,可以实现有效且相对安全的密钥管理,避免权利过分集中所带来的缺陷,也称为门限密钥分散管理方案,简称门限方案.

随着人类计算能力的逐步提升,很多的研究逐步转向了量子信息领域,如:量子纠缠特性[24]的应用,量子密钥分发[5,6]的研究,量子安全直接通信[7]以及基于中国剩余定理[8]、高效多方[9]量子秘密共享(quantumsecretsharing,QSS)方案的提出.

这些量子方案很好地弥补了经典领域的不足,保证了信息和秘密数据的绝对安全性.

随着纠错码理论与加密课题的结合,开始考虑是否可以将纠错码理论用在秘密共享中.

1997年,李元兴和王新梅[10]提出了一种基于矩阵分割法的秘密共享方案,并给出了构造一个成功的门限方案的一般化方法;2008年,梅挺等[11]分析了利用最大距离可分(maximumdistancesepara-ble,MDS)码构造门限方案的充要条件;后来基于极小线性码[12]的秘密共享方案在2013年被提出,该方案具有很好的接入结构.

进而考虑是否可以将基于线性分组码的算法应用到量子领域中,这样就可以由量子力学来保证信息的完整性,突破经典领域中基于计算复杂度的安全性的限制.

许多量子秘密共享方案中,安全性大都是依赖于秘密拆分算法或者传输协议,并没有考虑将初始秘密复杂化.

而在经典领域中,矩阵分割法的应用可以实现秘密信息的可扩展性,提高了编码多样性,同时提高了破译难度,因此,引入矩阵分割算法是量子秘密共享方案设计的一种突破及趋势.

另外,为了便于将量子态及访问结构图形化,引入了国家自然科学基金(批准号:61379153,61401519,61572529)、中国博士后科学基金(批准号:2013M542119,2014T70772)和湖南省科技计划(批准号:2015RS4032)资助的课题.

通信作者.

E-mail:shijinjing@csu.

edu.

cn2016中国物理学会ChinesePhysicalSocietyhttp://wulixb.

iphy.

ac.

cn160301-1物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301图态理论.

图态,就是用图形来表示一个多粒子纠缠态[13],其优势在于简单的图形表述、稳定子特性及其在计算[14]和纠错等[15]信息处理方面的实际应用.

结合这两方面的创新及优势,提出了矩阵分割算法和图态相结合的秘密共享方案.

方案中,定义了两种组恢复协议,用来恢复子秘密信息,并解决了生成矩阵的循环周期及其构造问题.

再者,利用量子比特的测不准原理、不可克隆性及不可区分性等物理性质,优化了基于计算复杂度的经典方案,很大程度上确保通信是绝对安全的.

本方案利用酉操作从量子信息中获取经典信息,进而通过生成矩阵分割法将其进行子秘密的划分;子秘密的恢复过程采用所提出的门限组恢复,通过可信中心和合法参与者的联合测量得到子秘密序列,最后可信中心根据解密算法和对应关系将初始秘密恢复出来.

方案安全性和可靠性依赖于秘密信息的可扩展性、稳定子的转移特性及新型的秘密恢复策略.

第2部分介绍了量子图态理论及其信息转移算法;第3部分介绍了整个方案的流程及详细步骤;第4部分从算法和转移特性两个方面对方案的安全性及可行性进行了理论分析;最后介绍了本方案的结论及可应用情景.

2量子图态理论及其信息转移算法图态是一种可以用数学图形来表述的态,是一种纠缠态.

继量子计算出现以来,人们越来越关注于制备图态的理论与实验.

在2004年,Nielsen[16]首次提出了关于制备图态的非确定性量子门理论.

之后,专家们相继制备出光子簇态[17]及六原子GHZ态等[18].

良好的纠缠特性和娴熟的实验制备技术是图态得以广泛应用的重要支撑.

图态是有很多种类的,如:Bell态,GHZ态,簇态及带有权值的图态等.

在本方案中,采用带有权值的量子图态来进行信息的传递及恢复.

其中,权值表示的是参与者之间的联系强度,并且方案是在一个有限域GF(q)中进行的,其中q(q<2)是一个素数,一个带权值的无向图如下:G=(V,E),(1)其中,V=vi,E=eij=(vi,vj).

每条边会被赋予权值Aij(Aij∈GF(q)),这些权值可以写成邻接矩阵的形式,若权值为0,则表示在两个顶点间不存在边.

这里引入了q维的图态及其对应的标签.

初始态的一般形式[19]为|G=∏ei,j∈ECAijij|0n,(2)其中,(|j|j∈GFq),|i=U1|i,i∈GFq,且酉操作满足U|i=∑j∈Fdωij|j,(3)两粒子控制Z操作定义为Cab|ja|kb=ωjk|ja|kb,(4)图态被编码信息后称为标记图态.

在一个标记图态中,每个顶点vi带有一个标签li=(zi,xi,si)(zi,xi,si∈GFq),通过采用SmiiXxiiZzii操作来实现图态的编码操作.

标记图态可以写成|Gl=iSmiiXxiiZzii|G.

(5)一般化的泡利操作[20]是:Z|j=ωj|j,X|j=|j+1,S|j=ωj(j1)/2|j,(6)其中,ω=e2πi/d.

标记图态可以表述成稳定子的形式,每个顶点满足Ki|Gl=ωzi|Gl,i∈V,(7)其中,稳定子满足Ki=(XZmi)iZAi.

(8)量子图态性质中,利用稳定子可以进行标记的转移.

值得注意的是,标记的转移并不意味着执行任何操作或改变态的形式,类似于对图态的重新标记,标记的变化满足定理1[19].

定理1假设参与者i,j是邻居,当对标记态|Gl执行KA1ijzij测量时,|Gl将重新标记为|Gl′.

其中,顶点i重新标记为z′i=0,顶点j重新标记为(z′j,x′j)=(zj,A1ijzi),并且任意一个顶点j的邻居k将标记为z′k=zkA1ijAjkzi.

为确保子秘密恢复的安全性,在nGHZM态[21]的基础上进一步提出了Group-Recovery(GR)的概念,为方案提供理论基础.

160301-2物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301定理2(n+1)GHZM图态记为|g(n+1)GHZM,每个顶点vi满足|g(n+1)GHZM=[V=v1,vj,E=v1,vj=1],(9)并且各个顶点的度为N(u)=n,u=v1,1,u=vj,j∈(2,n+1).

(10)其中,v1可以看作一个可信中心,vj代表参与者.

当顶点v,稳定子Kj及子秘密zj满足v1+vj→Kjzj,j∈(2,n+1),(11)上式表述了当参与者1和参与者j通过Kj为一组,进行联合测量时,可以获得子秘密zj.

为了更加形象和便捷地表示子秘密的获取方式,定义了组恢复协议的概念.

1)全组恢复(full-group-recovery,FGR).

可信中心必须获取到所有的子秘密,并且通过对应的解密算法才可以将初始秘密恢复出来的情形,称之为全组恢复,也可称为n-GR.

2)门限组恢复(threshold-group-recovery,TGR)当且仅当可信中心获取任意m个子秘密,就可以恢复出原秘密的情形,称之为门限组恢复,也可以记为(m,n)-GR.

3秘密共享方案本方案首次将矩阵分割法与图态相结合的思想应用到量子领域中.

为了便于分析与表述,以(3,6)门限方案为例来进行方案描述,见图1.

基于图态和矩阵分割法有限域的限制,取q=7,即,协议在有限域GF(7)中进行.

1)子秘密的产生.

分发者dealer想要共享的量子态秘密为|φm=α|0+β|1.

(12)图1参与者及其"持有"的子秘密分布图Fig.

1.

Thedistributionofsecretsheldbyparticipants.

其通过采用三种酉操作来实现对秘密态的加密,即δx,δy,δz,见表1(加密算符的编码规则:选择该操作则编码为1,不选择对应操作则编码为0,显然有八种状态.

因为实例方案是基于6人参与的,所以给出了六种状态下的二进制编码).

假设分发者随机使用001(十进制为1)这组对应的操作来加密秘密态,即采用了δz来加密信息|φm,则加密后的秘密态为|ψm=δz|φm=α|0β|1.

(13)然后将加密后的量子态进行安全的存储,并将001对应的十进制数值1作为要共享的经典秘密,即s=1.

表1操作算符的二进制和十进制码Table1.

Binaryanddecimalcodesofoperators.

DEC123456δx000111δy011001δz101010根据矩阵分割算法[10]:V=UP,(14)其中,生成矩阵Pk*n=[A1,A2,An],信息矢量U=[u0,u1,uk1],秘密矢量V=[v1,v2,vk].

因为是(3,6)门限方案,有k=3,则秘密矩阵U1*k=[u0,u1,uk]=[u0,u1,u2],令AT0=(100),由s=UA0=u0,s=1,则u0应该设置为1,u1,u2可在1—6的数值中任意选取,只要满足三个数值互不相同即可,这里假定分发者选择的U=[u0,u1,u2]=[1,2,3].

在GF(7)域中,构造(3,6)RS码的生成矩阵P,GF(7)的一个n次本原元是3,则生成矩阵可以写成P=1111αα2···αnα2α4···α2n.

.

.

.

.

.

.

.

.

.

.

.

αk1α2(k1)···α2n(k1)=111111326451241241,(15)160301-3物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301其中,α为此有限域中的n次本原根.

由V=UP,则子秘密矩阵为V=[v1,v2,v3,v4,v5,v6]=[6,3,2,1,2,6].

(16)2)编码图态.

分发者得到子秘密矩阵V后,需要将其编码在图态|Gl上.

分发者将子秘密信息通过标记的形式,对图态实现编码的操作,如v1=6时,l2=(6,0,0),即将子秘密vk编码在zk+1的位置上.

通过类似的操作得到其他的标签,同时可信中心的标签为l1=(0,0,0),进而通过对应的泡利操作得到标记图态:|Gl=iZzii|G,i∈(1,n),n=7.

(17)图态的稳定子可以写成K1=X1∏i=1Zi,Ki=XiZ1,i=1.

(18)3)传输过程及恢复过程.

通过量子信道,将量子态分发给参与者,如图1所示.

传输过程的安全性是量子态的测不准原理和不可克隆性保证的.

通过定理2中定义的门限组恢复协议可知:可信中心1与任意3个其他参与者合作可以得到3个子秘密信息,如:根据(7)式,当可信中心1与参与者2合作时,两者需要通过稳定子K2=X2Z1进行联合测量,并得到测量结果ω6.

假设可信中心1获取到三个子秘密为V′=[v1,v2,v3]=[6,3,2],此时对应的满秩矩阵为P′=111326241,(19)则可以得到秘密矩阵为U=V′P′1=[1,2,3].

(20)其中关于P′1的运算,注意是要遵循有限域中的运算规则.

得到秘密矩阵U后,可知s=UA0=1.

通过表1,可知选择的对应酉操作是δz,则通过酉操作的性质δzδz=I,可知|φ=δz|ψm=δzδz|φm=|φm=α|0+β|1.

(21)这样就实现了秘密的恢复过程.

此方案还可以实现同时共享两个秘密的情况,根据纠错码及扩展校验理论[10]可知:[s1,s2]=UA0=[u0,uk1],然后通过该协议就可以实现双秘密的共享过程.

4协议的安全性分析4.

1算法的安全性分析4.

1.

1门限方案的可行性及破译分析在本方案中,将初始秘密设置在秘密矩阵U的第一个位置,即u0.

假设不诚信者或者攻击者Eve想要窃取秘密信息,且截获到了k1份子秘密时,通过V=UP来求解秘密矩阵U,此时相当于求解k1个k元一次线性方程组,很显然初始秘密u0是关于某个ui的函数,因为方案是限定在有限域GF(q)(q为有限域的阶)中,即ui有q种取值,则u0可能存在q个解,则信息熵[10]为H(s=u0|vi1,vi2vik1)=logq=H(u0),(22)即当获取到k1份子秘密时,信息的不确定性仍为其本身,因此通过所获得信息得不到任何关于秘密的信息量.

另一方面,当攻击者Eve成功截获到k份子秘密的时候,相当于求解k个k元一次线性方程组,此时始秘密u0有惟一确定解,即H(s=u0|vi1,vi2vik)=0,(23)综上,方案满足成功门限方案的必要条件[10],因此是一个成功的门限方案.

方案解决了生成矩阵的循环周期及本原元不存在问题.

在伽罗华域GF(q)中,当q是素数的时候,满足T=q1,T表示循环周期,此时可以构造任何满足knT的(k,n)门限方案;当q不是素数的时候,此时的T=q1,但是可以找到比q大的素数,再进行类似构造,构造完成后可以将多余的子秘密丢弃,不参与分配即可,这样可以解决当某些数据不存在本原元而不能构造生成矩阵的漏洞.

然后确定GF(q),进而计算出其n次本原根α的值.

为了使得攻击者难于采取穷尽搜索法破解到秘密,需要将q尽量取得大一些.

更重要的是方案中应用的门限组恢复协议,进一步确保方案的安全性.

可信中心是惟一的生成矩阵和子秘密位置的掌控者,两者均不对外公布.

因此,倘若攻击者通过某种方式取得了k份子秘密(在各种安全措施下,可能性微乎其微),但其并不知晓解密的生成矩阵.

由V=[v1,v2,vk]=UP′k*k,可知解密的关键160301-4物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301就在于构造解密生成矩阵,攻击者任意在生成矩阵G中抽取k列且正好是对应解密矩阵的概率为1Akn(A表示排列数,满足Akn=n!

k!

),破译完成后,得到真实秘密的位置的概率为1/k,因两事件相互独立,即有破译概率为1/(k*Akn),即当n和k的值越大,此时的破译可能性越低.

值得注意的是,如果经典秘密被破译,但其因得不到加密后的量子态,也就无法得到真正的秘密.

4.

1.

2秘密信息的可扩展性分析生成矩阵分割法应用的前提是构造一个秘密矩阵U,而这种前提条件恰恰使得秘密信息可扩展,秘密矩阵多样化,并且成为其他量子秘密共享方案所不具备的创新点和优势.

假设初始秘密s=1,并设定其位置为u0,根据构造规则,其他位置上的u1,u2,uk1的值可以设定为有限域中的任意互不重复的数值.

因此秘密矩阵的构造种类满足排列数Ak1n1,其中n表示参与者人数,k为恢复秘密的最少的合法参与者人数.

事实上,当伽罗华域越大(可以对应表现在n的大小上)或者恢复秘密的人数k越大,其不确定性就越大,即传输真实秘密可选取的ui值就越多,传输相同秘密所构造的秘密矩阵的种类就越多,自然而然地增加了破译的难度.

下面通过立体树状图的形式,直观给出了三种门限方案的情况,如图2所示.

除了特殊取值外,当参与者总数n一定的时候,k越大,树状图就越复杂;k一定的时候,n越大,树状图也越复杂.

此时可构造的秘密矩阵U的种类就越多.

所以,提高参与者总数或者合法恢复者人数,会增加窃取者的破译难度,从而在一定程度上保证了方案的安全性.

4.

2转移特性的安全性分析图态的应用,不仅仅使得方案更利于图形化表述,更重要的是其中的稳定子形式使得参与者k+1与信息zk之间是相互独立的,即当个人进行测量时,并不能够获取到自己手中的信息,因为子秘密信息会随着测量,通过稳定子操作将秘密转移出去.

值得注意的是,秘密信息的转移并不意味着任意的物理上的操作或者改变态的本身,其仅仅是对物理态的重新标记.

图2(网刊彩色)门限方案中所有可能的构造结果(a)(3,4)门限方案;(b)(3,6)门限方案;(c)(4,6)门限方案Fig.

2.

(coloronline)Allpossiblematricesinthresh-oldscheme:(a)(3,4)thresholdscheme;(b)(3,6)thresholdscheme;(c)(4,6)thresholdscheme.

假设某个参与者不诚信,单独进行测量想要获得秘密时,由定理1可以知:子秘密信息将会被转移,量子态将被重新标记,测量者手中的标记为l=(0,0,0),所以该参与者获取不到任何信息,也称为信息的转移特性.

在如图1所示的标记态中,信息zk可以通过可信中心1和第k参与者的联合测量获得.

以本方案实际参数为例,给出了当存在不诚信者进行单独测量时信息的转移结果.

假设参与者2为不诚信者,子秘密信息z2=6.

不诚信者通过稳定子K61测量量子态时,图态将会被重新标记为l2=(0,0,0),l1=(0,1,0),l3=(3,0,0),l4=(2,0,0),l5=(1,0,0),l6=(2,0,0),l7=(0,0,0),此时,参与者2手中是没有信息的,该信息被直接或者间接地转移到其他参与者手中,其他情况也是类似于这种情形的,如图3所示.

信息的转移特性使得方案更加安全和可靠.

160301-5物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301图3标记z2的转移Fig.

3.

Thetransferofthelabelz2.

5结论本文提出了一种基于生成矩阵的图态量子秘密共享方案.

在该方案中,利用经典信息与量子信息的对应关系提取经典信息,分发者通过矩阵分割法实现秘密的划分,然后将子秘密通过酉操作编码到量子图态中,并分发给参与者.

最后,秘密重构是基于量子图态理论及门限组恢复协议实现.

秘密信息的可扩展性,图态中稳定子的转移特性及提出的组恢复协议是方案的最大创新点,保障了量子通信的安全可靠.

该方案解决了在经典领域中有些元素的本原元不存在而不能构造生成矩阵的问题,并提出了根据循环周期来限制参与者人数,使得方案更加严谨.

矩阵分割法的编码多样性以及图态的简单图形表示和稳定子性质使得该方案在量子网络中的密码共享及信息安全领域具备较好的应用前景.

更重要的是这些理论都可以进一步应用在量子签名、认证及密钥分发等量子密码协议中,可以为安全、多样、扩展性强的量子安全通信协议的设计提供科学的理论方法.

参考文献[1]ShamirA1979Commun.

ACM22612[2]FengLJ,ZhangYJ,ZhangL,XiaYJ2015Chin.

Phys.

B24103[3]ZhouNR,ChengHL,TaoXY,GongLH2014Quan-tumInf.

Process.

13513[4]TangSQ,YuanJB,WangXW,KuangLM2015Chin.

Phys.

Lett.

32040303[5]GongLH,SongHC,HeCS,LiuY,ZhouNR2014Phys.

Scr.

89240[6]SunW,YinHL,SunXX,ChenTY2016ActaPhys.

Sin.

65080301(inChinese)[孙伟,尹华磊,孙祥祥,陈腾云2016物理学报65080301][7]GongLH,LiuY,ZhouNR2013Int.

J.

Theor.

Phys.

523260[8]GuoY,ZhaoY2013QuantumInf.

Process.

121125[9]GaoG2014Int.

J.

Theor.

Phys.

532231[10]LiYX,WangXM1993J.

Commun.

1422(inChinese)[李元兴,王新梅1993通信学报1422][11]MeiT,DaiQ,ZhangM2008Commun.

Tech.

11288(inChinese)[梅挺,代群,张明2008通信技术11288][12]SongY,LiZH,LiYM2013ActaElectr.

Sin.

02220(inChinese)[宋云,李志慧,李永明2013电子学报02220][13]BriegelHJ,RaussendorfR2001Phys.

Rev.

Lett.

86910[14]RaussendorfR,BriegelHJ2001Phys.

Rev.

Lett.

865188[15]LooiSY,LiY,GheorghiuV,GrithsRB2008Phys.

Rev.

A78042303[16]NielsenMA2004Phys.

Rev.

Lett.

93040503[17]KieselN,SchmidC,WeberU,TóthG,GühneO,UrsinR,WeinfurterH2005Phys.

Rev.

Lett.

95210502[18]LeibfriedD,KnillE,SeidelinS,BrittonJ,BlakestadRB,ChiaveriniJ,HumeDB,ItanoWM,JostJD,LangerC,OzeriR,ReichleR,WinelandDJ2005Nature438639[19]KeetA,FortescueB,MarkhamD,SanderBC2010Phys.

Rev.

A82062315[20]BartlettSD,deGuiseH,SandersBC2002Phys.

Rev.

A65052316[21]MarkhamD,SandersBC2008Phys.

Rev.

A78042309160301-6物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301QuantumsecretsharingwithquantumgraphstatesLiangJian-WuChengZiShiJin-JingGuoYing(SchoolofInformationScienceandEngineering,CentralSouthUniversity,Changsha410000,China)(Received20April2016;revisedmanuscriptreceived17May2016)AbstractQuantumsecretsharingisanimportantwaytoachievesecurecommunications,whichhascriticalapplicationsintheeldofinformationsecurityforitsphysicalproperties.

Accordingtotheperspectiveofthepracticalapplications,improvingthecondentialityandintegrityofsecretsharingschemesisagoodmethodtoincreasethesecurityandreliabilityofcommunications.

Inthispaper,weproposeaquantumsecretsharingschemebasedongeneratormatrixsegmentationandthestructuralfeaturesofquantumgraphstates.

Thesecurityofthesecuresecretsharingschemeisguaranteedbythepatternoftransferringinformationbystabilizers,scalabilityoftheinformationandnewrecoverystrategyprovidedbytheentanglementoftherelatedgraphstates.

Itputsforwardaneectivesolutiontotheproblemofmatrixcycleperiod,wheresomenumberswithouttheprimitiveelementcannotconstructthegenerationmatrix.

Firstofall,thephysicalpropertiesofquantumbits(qubits),suchasuncertaintyprinciple,no-cloningtheoremandindistinguishability,notonlyoptimizetheclassicalschemesbutalsoensuretheabsolutesafetyofcommunication.

Secondly,theapplicationofmatrixsegmentationmakessecretinformationhasbetterscalability.

Itimprovesthecodingdiversityandthedicultyindeciphering.

Thirdly,thefavorableentanglementpropertiesandmatureexperimentpreparationtechniquesofgraphstatesprovideanapproachtothepracticalapplications.

Thesuperiorityoftheyieldedgraphstatesisdescribedingraphicalfashionwithanelegantstabilizer.

Fourthly,theshuingoperationcanensuretheindependenceofthemessageamongparticipants.

Therefore,Evecannotobtainanyusefulinformationbymeasuringrandomly.

Twogroup-recoveryprotocolsareproposedtoshowthesecretrecoveringprocessingthroughrebuildingsub-secretsamonglegalcooperativeparticipants.

Intheschemedesign,thedealerextractstheclassicalsecretinformationaccordingtothecorrespondingprinciplebetweentheclassicalandquantuminformation,anddividestheclassicalsecretthroughgeneratedmatrixwhichisproducedwiththeprimitiveelementsinnitedomainsatisfyingthelinearindependenceforanykcolumnvectors.

Thenthedealerencodesinformationintographstatesanddistributesparticlestothelegalparticipantswithunitaryoperations.

Subsequently,thecrediblecenterobtainssub-secretsbythetheoryofgraphstatesandthegrouprecoveryprotocol.

Hecanachievetheinitialclassicalsecretviatheinversealgorithmofmatrixsegmentation.

Aftergettingtheclassicalsecret,herecoversquantumsecretaccordingtotherelationshipbetweenclassicalinformationandquantuminformation.

Theoreticalanalysisshowsthatthisschemecanprovidebettersecurityandscalabilityoftheinformation.

Itisappropriatetorealizethesecretsharinginthequantumnetworkcommunicationtoprotectsecretsfromeavesdropping.

Also,itcanprovideanapproachtodesigningdiverseandscalablequantumsecurecommunicationschemesbasedonquantumgraphstates,thealgorithmofmatrixsegmentation,andgroup-recoveryprotocol.

Keywords:quantumsecretsharing,graphstates,generatedmatrix,group-recoveryprotocolPACS:03.

67.

–a,03.

67.

Ac,03.

67.

Dd,03.

67.

HkDOI:10.

7498/aps.

65.

160301*ProjectsupportedbytheNationalNaturalScienceFoundationofChina(GrantNos.

61379153,61401519,61572529),theChinaPostdoctoralScienceFoundation(GrantNos.

2013M542119,2014T70772),andtheScienceandTechnologyPlanningProjectofHunanProvince,China(GrantNo.

2015RS4032).

Correspondingauthor.

E-mail:shijinjing@csu.

edu.

cn160301-7

7498/aps.

65.

160301在线阅读Viewonline:http://dx.

doi.

org/10.

7498/aps.

65.

160301当期内容Viewtableofcontents:http://wulixb.

iphy.

ac.

cn/CN/Y2016/V65/I16您可能感兴趣的其他文章Articlesyoumaybeinterestedin纠缠比特在不同噪声环境和信道下演化规律的实验研究Evolutionsoftwo-qubitentangledsystemindifferentnoisyenvironmentsandchannels物理学报.

2016,65(3):030303http://dx.

doi.

org/10.

7498/aps.

65.

030303量子BB84协议在联合旋转噪音信道上的安全性分析SecurityanalysisofBB84protocolinthecollective-rotationnoisechannel物理学报.

2016,65(3):030302http://dx.

doi.

org/10.

7498/aps.

65.

030302光学体系宏观-微观纠缠及其在量子密钥分配中的应用Macro-microentanglementinopticalsystemanditsapplicationinquantumkeydistribution物理学报.

2015,64(14):140303http://dx.

doi.

org/10.

7498/aps.

64.

140303杨-巴克斯特自旋1/2链模型的量子关联研究PropertiesofquantumcorrelationsintheYang-Baxterspin-1/2chainmode物理学报.

2015,64(7):070302http://dx.

doi.

org/10.

7498/aps.

64.

070302利用非稳定子态容错实现密集旋转操作Fault-tolerantlyimplementingdenserotationoperationsbasedonnon-stabilizerstates物理学报.

2014,63(22):220304http://dx.

doi.

org/10.

7498/aps.

63.

220304物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301基于量子图态的量子秘密共享梁建武程资石金晶1)郭迎(中南大学信息科学与工程学院,长沙410000)(2016年4月20日收到;2016年5月17日收到修改稿)本文基于量子图态的几何结构特征,利用生成矩阵分割法,提出了一种量子秘密共享方案.

利用量子图态基本物理性质中的稳定子实现信息转移的模式、秘密信息的可扩展性以及新型的组恢复协议,为安全的秘密共享协议提供了多重保障.

更重要的是,方案针对生成矩阵的循环周期问题和因某些元素不存在本原元而不能构造生成矩阵的问题提出了有效的解决方案.

在该方案中,利用经典信息与量子信息的对应关系提取经典信息,分发者根据矩阵分割理论获得子秘密集,然后将子秘密通过酉操作编码到量子图态中,并分发给参与者,最后依据该文提出的组恢复协议及图态相关理论得到秘密信息.

理论分析表明,该方案具有较好的安全性及信息的可扩展性,适用于量子网络通信中的秘密共享,保护秘密数据并防止泄露.

关键词:量子秘密共享,图态,生成矩阵,组恢复协议PACS:03.

67.

–a,03.

67.

Ac,03.

67.

Dd,03.

67.

HkDOI:10.

7498/aps.

65.

1603011引言秘密共享是实现信息安全通信的一种重要途径,其在信息安全领域里有着重要应用,如:数据安全、军事控制及财政管理.

所谓秘密共享,就是多人共享某个秘密信息,当其中的某些或者全部被授权的参与者合作时即可恢复原秘密.

秘密共享分为经典秘密共享和量子秘密共享.

1979年,Shamir[1]基于LaGrange内插多项式提出了经典的秘密共享理论,可以实现有效且相对安全的密钥管理,避免权利过分集中所带来的缺陷,也称为门限密钥分散管理方案,简称门限方案.

随着人类计算能力的逐步提升,很多的研究逐步转向了量子信息领域,如:量子纠缠特性[24]的应用,量子密钥分发[5,6]的研究,量子安全直接通信[7]以及基于中国剩余定理[8]、高效多方[9]量子秘密共享(quantumsecretsharing,QSS)方案的提出.

这些量子方案很好地弥补了经典领域的不足,保证了信息和秘密数据的绝对安全性.

随着纠错码理论与加密课题的结合,开始考虑是否可以将纠错码理论用在秘密共享中.

1997年,李元兴和王新梅[10]提出了一种基于矩阵分割法的秘密共享方案,并给出了构造一个成功的门限方案的一般化方法;2008年,梅挺等[11]分析了利用最大距离可分(maximumdistancesepara-ble,MDS)码构造门限方案的充要条件;后来基于极小线性码[12]的秘密共享方案在2013年被提出,该方案具有很好的接入结构.

进而考虑是否可以将基于线性分组码的算法应用到量子领域中,这样就可以由量子力学来保证信息的完整性,突破经典领域中基于计算复杂度的安全性的限制.

许多量子秘密共享方案中,安全性大都是依赖于秘密拆分算法或者传输协议,并没有考虑将初始秘密复杂化.

而在经典领域中,矩阵分割法的应用可以实现秘密信息的可扩展性,提高了编码多样性,同时提高了破译难度,因此,引入矩阵分割算法是量子秘密共享方案设计的一种突破及趋势.

另外,为了便于将量子态及访问结构图形化,引入了国家自然科学基金(批准号:61379153,61401519,61572529)、中国博士后科学基金(批准号:2013M542119,2014T70772)和湖南省科技计划(批准号:2015RS4032)资助的课题.

通信作者.

E-mail:shijinjing@csu.

edu.

cn2016中国物理学会ChinesePhysicalSocietyhttp://wulixb.

iphy.

ac.

cn160301-1物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301图态理论.

图态,就是用图形来表示一个多粒子纠缠态[13],其优势在于简单的图形表述、稳定子特性及其在计算[14]和纠错等[15]信息处理方面的实际应用.

结合这两方面的创新及优势,提出了矩阵分割算法和图态相结合的秘密共享方案.

方案中,定义了两种组恢复协议,用来恢复子秘密信息,并解决了生成矩阵的循环周期及其构造问题.

再者,利用量子比特的测不准原理、不可克隆性及不可区分性等物理性质,优化了基于计算复杂度的经典方案,很大程度上确保通信是绝对安全的.

本方案利用酉操作从量子信息中获取经典信息,进而通过生成矩阵分割法将其进行子秘密的划分;子秘密的恢复过程采用所提出的门限组恢复,通过可信中心和合法参与者的联合测量得到子秘密序列,最后可信中心根据解密算法和对应关系将初始秘密恢复出来.

方案安全性和可靠性依赖于秘密信息的可扩展性、稳定子的转移特性及新型的秘密恢复策略.

第2部分介绍了量子图态理论及其信息转移算法;第3部分介绍了整个方案的流程及详细步骤;第4部分从算法和转移特性两个方面对方案的安全性及可行性进行了理论分析;最后介绍了本方案的结论及可应用情景.

2量子图态理论及其信息转移算法图态是一种可以用数学图形来表述的态,是一种纠缠态.

继量子计算出现以来,人们越来越关注于制备图态的理论与实验.

在2004年,Nielsen[16]首次提出了关于制备图态的非确定性量子门理论.

之后,专家们相继制备出光子簇态[17]及六原子GHZ态等[18].

良好的纠缠特性和娴熟的实验制备技术是图态得以广泛应用的重要支撑.

图态是有很多种类的,如:Bell态,GHZ态,簇态及带有权值的图态等.

在本方案中,采用带有权值的量子图态来进行信息的传递及恢复.

其中,权值表示的是参与者之间的联系强度,并且方案是在一个有限域GF(q)中进行的,其中q(q<2)是一个素数,一个带权值的无向图如下:G=(V,E),(1)其中,V=vi,E=eij=(vi,vj).

每条边会被赋予权值Aij(Aij∈GF(q)),这些权值可以写成邻接矩阵的形式,若权值为0,则表示在两个顶点间不存在边.

这里引入了q维的图态及其对应的标签.

初始态的一般形式[19]为|G=∏ei,j∈ECAijij|0n,(2)其中,(|j|j∈GFq),|i=U1|i,i∈GFq,且酉操作满足U|i=∑j∈Fdωij|j,(3)两粒子控制Z操作定义为Cab|ja|kb=ωjk|ja|kb,(4)图态被编码信息后称为标记图态.

在一个标记图态中,每个顶点vi带有一个标签li=(zi,xi,si)(zi,xi,si∈GFq),通过采用SmiiXxiiZzii操作来实现图态的编码操作.

标记图态可以写成|Gl=iSmiiXxiiZzii|G.

(5)一般化的泡利操作[20]是:Z|j=ωj|j,X|j=|j+1,S|j=ωj(j1)/2|j,(6)其中,ω=e2πi/d.

标记图态可以表述成稳定子的形式,每个顶点满足Ki|Gl=ωzi|Gl,i∈V,(7)其中,稳定子满足Ki=(XZmi)iZAi.

(8)量子图态性质中,利用稳定子可以进行标记的转移.

值得注意的是,标记的转移并不意味着执行任何操作或改变态的形式,类似于对图态的重新标记,标记的变化满足定理1[19].

定理1假设参与者i,j是邻居,当对标记态|Gl执行KA1ijzij测量时,|Gl将重新标记为|Gl′.

其中,顶点i重新标记为z′i=0,顶点j重新标记为(z′j,x′j)=(zj,A1ijzi),并且任意一个顶点j的邻居k将标记为z′k=zkA1ijAjkzi.

为确保子秘密恢复的安全性,在nGHZM态[21]的基础上进一步提出了Group-Recovery(GR)的概念,为方案提供理论基础.

160301-2物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301定理2(n+1)GHZM图态记为|g(n+1)GHZM,每个顶点vi满足|g(n+1)GHZM=[V=v1,vj,E=v1,vj=1],(9)并且各个顶点的度为N(u)=n,u=v1,1,u=vj,j∈(2,n+1).

(10)其中,v1可以看作一个可信中心,vj代表参与者.

当顶点v,稳定子Kj及子秘密zj满足v1+vj→Kjzj,j∈(2,n+1),(11)上式表述了当参与者1和参与者j通过Kj为一组,进行联合测量时,可以获得子秘密zj.

为了更加形象和便捷地表示子秘密的获取方式,定义了组恢复协议的概念.

1)全组恢复(full-group-recovery,FGR).

可信中心必须获取到所有的子秘密,并且通过对应的解密算法才可以将初始秘密恢复出来的情形,称之为全组恢复,也可称为n-GR.

2)门限组恢复(threshold-group-recovery,TGR)当且仅当可信中心获取任意m个子秘密,就可以恢复出原秘密的情形,称之为门限组恢复,也可以记为(m,n)-GR.

3秘密共享方案本方案首次将矩阵分割法与图态相结合的思想应用到量子领域中.

为了便于分析与表述,以(3,6)门限方案为例来进行方案描述,见图1.

基于图态和矩阵分割法有限域的限制,取q=7,即,协议在有限域GF(7)中进行.

1)子秘密的产生.

分发者dealer想要共享的量子态秘密为|φm=α|0+β|1.

(12)图1参与者及其"持有"的子秘密分布图Fig.

1.

Thedistributionofsecretsheldbyparticipants.

其通过采用三种酉操作来实现对秘密态的加密,即δx,δy,δz,见表1(加密算符的编码规则:选择该操作则编码为1,不选择对应操作则编码为0,显然有八种状态.

因为实例方案是基于6人参与的,所以给出了六种状态下的二进制编码).

假设分发者随机使用001(十进制为1)这组对应的操作来加密秘密态,即采用了δz来加密信息|φm,则加密后的秘密态为|ψm=δz|φm=α|0β|1.

(13)然后将加密后的量子态进行安全的存储,并将001对应的十进制数值1作为要共享的经典秘密,即s=1.

表1操作算符的二进制和十进制码Table1.

Binaryanddecimalcodesofoperators.

DEC123456δx000111δy011001δz101010根据矩阵分割算法[10]:V=UP,(14)其中,生成矩阵Pk*n=[A1,A2,An],信息矢量U=[u0,u1,uk1],秘密矢量V=[v1,v2,vk].

因为是(3,6)门限方案,有k=3,则秘密矩阵U1*k=[u0,u1,uk]=[u0,u1,u2],令AT0=(100),由s=UA0=u0,s=1,则u0应该设置为1,u1,u2可在1—6的数值中任意选取,只要满足三个数值互不相同即可,这里假定分发者选择的U=[u0,u1,u2]=[1,2,3].

在GF(7)域中,构造(3,6)RS码的生成矩阵P,GF(7)的一个n次本原元是3,则生成矩阵可以写成P=1111αα2···αnα2α4···α2n.

.

.

.

.

.

.

.

.

.

.

.

αk1α2(k1)···α2n(k1)=111111326451241241,(15)160301-3物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301其中,α为此有限域中的n次本原根.

由V=UP,则子秘密矩阵为V=[v1,v2,v3,v4,v5,v6]=[6,3,2,1,2,6].

(16)2)编码图态.

分发者得到子秘密矩阵V后,需要将其编码在图态|Gl上.

分发者将子秘密信息通过标记的形式,对图态实现编码的操作,如v1=6时,l2=(6,0,0),即将子秘密vk编码在zk+1的位置上.

通过类似的操作得到其他的标签,同时可信中心的标签为l1=(0,0,0),进而通过对应的泡利操作得到标记图态:|Gl=iZzii|G,i∈(1,n),n=7.

(17)图态的稳定子可以写成K1=X1∏i=1Zi,Ki=XiZ1,i=1.

(18)3)传输过程及恢复过程.

通过量子信道,将量子态分发给参与者,如图1所示.

传输过程的安全性是量子态的测不准原理和不可克隆性保证的.

通过定理2中定义的门限组恢复协议可知:可信中心1与任意3个其他参与者合作可以得到3个子秘密信息,如:根据(7)式,当可信中心1与参与者2合作时,两者需要通过稳定子K2=X2Z1进行联合测量,并得到测量结果ω6.

假设可信中心1获取到三个子秘密为V′=[v1,v2,v3]=[6,3,2],此时对应的满秩矩阵为P′=111326241,(19)则可以得到秘密矩阵为U=V′P′1=[1,2,3].

(20)其中关于P′1的运算,注意是要遵循有限域中的运算规则.

得到秘密矩阵U后,可知s=UA0=1.

通过表1,可知选择的对应酉操作是δz,则通过酉操作的性质δzδz=I,可知|φ=δz|ψm=δzδz|φm=|φm=α|0+β|1.

(21)这样就实现了秘密的恢复过程.

此方案还可以实现同时共享两个秘密的情况,根据纠错码及扩展校验理论[10]可知:[s1,s2]=UA0=[u0,uk1],然后通过该协议就可以实现双秘密的共享过程.

4协议的安全性分析4.

1算法的安全性分析4.

1.

1门限方案的可行性及破译分析在本方案中,将初始秘密设置在秘密矩阵U的第一个位置,即u0.

假设不诚信者或者攻击者Eve想要窃取秘密信息,且截获到了k1份子秘密时,通过V=UP来求解秘密矩阵U,此时相当于求解k1个k元一次线性方程组,很显然初始秘密u0是关于某个ui的函数,因为方案是限定在有限域GF(q)(q为有限域的阶)中,即ui有q种取值,则u0可能存在q个解,则信息熵[10]为H(s=u0|vi1,vi2vik1)=logq=H(u0),(22)即当获取到k1份子秘密时,信息的不确定性仍为其本身,因此通过所获得信息得不到任何关于秘密的信息量.

另一方面,当攻击者Eve成功截获到k份子秘密的时候,相当于求解k个k元一次线性方程组,此时始秘密u0有惟一确定解,即H(s=u0|vi1,vi2vik)=0,(23)综上,方案满足成功门限方案的必要条件[10],因此是一个成功的门限方案.

方案解决了生成矩阵的循环周期及本原元不存在问题.

在伽罗华域GF(q)中,当q是素数的时候,满足T=q1,T表示循环周期,此时可以构造任何满足knT的(k,n)门限方案;当q不是素数的时候,此时的T=q1,但是可以找到比q大的素数,再进行类似构造,构造完成后可以将多余的子秘密丢弃,不参与分配即可,这样可以解决当某些数据不存在本原元而不能构造生成矩阵的漏洞.

然后确定GF(q),进而计算出其n次本原根α的值.

为了使得攻击者难于采取穷尽搜索法破解到秘密,需要将q尽量取得大一些.

更重要的是方案中应用的门限组恢复协议,进一步确保方案的安全性.

可信中心是惟一的生成矩阵和子秘密位置的掌控者,两者均不对外公布.

因此,倘若攻击者通过某种方式取得了k份子秘密(在各种安全措施下,可能性微乎其微),但其并不知晓解密的生成矩阵.

由V=[v1,v2,vk]=UP′k*k,可知解密的关键160301-4物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301就在于构造解密生成矩阵,攻击者任意在生成矩阵G中抽取k列且正好是对应解密矩阵的概率为1Akn(A表示排列数,满足Akn=n!

k!

),破译完成后,得到真实秘密的位置的概率为1/k,因两事件相互独立,即有破译概率为1/(k*Akn),即当n和k的值越大,此时的破译可能性越低.

值得注意的是,如果经典秘密被破译,但其因得不到加密后的量子态,也就无法得到真正的秘密.

4.

1.

2秘密信息的可扩展性分析生成矩阵分割法应用的前提是构造一个秘密矩阵U,而这种前提条件恰恰使得秘密信息可扩展,秘密矩阵多样化,并且成为其他量子秘密共享方案所不具备的创新点和优势.

假设初始秘密s=1,并设定其位置为u0,根据构造规则,其他位置上的u1,u2,uk1的值可以设定为有限域中的任意互不重复的数值.

因此秘密矩阵的构造种类满足排列数Ak1n1,其中n表示参与者人数,k为恢复秘密的最少的合法参与者人数.

事实上,当伽罗华域越大(可以对应表现在n的大小上)或者恢复秘密的人数k越大,其不确定性就越大,即传输真实秘密可选取的ui值就越多,传输相同秘密所构造的秘密矩阵的种类就越多,自然而然地增加了破译的难度.

下面通过立体树状图的形式,直观给出了三种门限方案的情况,如图2所示.

除了特殊取值外,当参与者总数n一定的时候,k越大,树状图就越复杂;k一定的时候,n越大,树状图也越复杂.

此时可构造的秘密矩阵U的种类就越多.

所以,提高参与者总数或者合法恢复者人数,会增加窃取者的破译难度,从而在一定程度上保证了方案的安全性.

4.

2转移特性的安全性分析图态的应用,不仅仅使得方案更利于图形化表述,更重要的是其中的稳定子形式使得参与者k+1与信息zk之间是相互独立的,即当个人进行测量时,并不能够获取到自己手中的信息,因为子秘密信息会随着测量,通过稳定子操作将秘密转移出去.

值得注意的是,秘密信息的转移并不意味着任意的物理上的操作或者改变态的本身,其仅仅是对物理态的重新标记.

图2(网刊彩色)门限方案中所有可能的构造结果(a)(3,4)门限方案;(b)(3,6)门限方案;(c)(4,6)门限方案Fig.

2.

(coloronline)Allpossiblematricesinthresh-oldscheme:(a)(3,4)thresholdscheme;(b)(3,6)thresholdscheme;(c)(4,6)thresholdscheme.

假设某个参与者不诚信,单独进行测量想要获得秘密时,由定理1可以知:子秘密信息将会被转移,量子态将被重新标记,测量者手中的标记为l=(0,0,0),所以该参与者获取不到任何信息,也称为信息的转移特性.

在如图1所示的标记态中,信息zk可以通过可信中心1和第k参与者的联合测量获得.

以本方案实际参数为例,给出了当存在不诚信者进行单独测量时信息的转移结果.

假设参与者2为不诚信者,子秘密信息z2=6.

不诚信者通过稳定子K61测量量子态时,图态将会被重新标记为l2=(0,0,0),l1=(0,1,0),l3=(3,0,0),l4=(2,0,0),l5=(1,0,0),l6=(2,0,0),l7=(0,0,0),此时,参与者2手中是没有信息的,该信息被直接或者间接地转移到其他参与者手中,其他情况也是类似于这种情形的,如图3所示.

信息的转移特性使得方案更加安全和可靠.

160301-5物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301图3标记z2的转移Fig.

3.

Thetransferofthelabelz2.

5结论本文提出了一种基于生成矩阵的图态量子秘密共享方案.

在该方案中,利用经典信息与量子信息的对应关系提取经典信息,分发者通过矩阵分割法实现秘密的划分,然后将子秘密通过酉操作编码到量子图态中,并分发给参与者.

最后,秘密重构是基于量子图态理论及门限组恢复协议实现.

秘密信息的可扩展性,图态中稳定子的转移特性及提出的组恢复协议是方案的最大创新点,保障了量子通信的安全可靠.

该方案解决了在经典领域中有些元素的本原元不存在而不能构造生成矩阵的问题,并提出了根据循环周期来限制参与者人数,使得方案更加严谨.

矩阵分割法的编码多样性以及图态的简单图形表示和稳定子性质使得该方案在量子网络中的密码共享及信息安全领域具备较好的应用前景.

更重要的是这些理论都可以进一步应用在量子签名、认证及密钥分发等量子密码协议中,可以为安全、多样、扩展性强的量子安全通信协议的设计提供科学的理论方法.

参考文献[1]ShamirA1979Commun.

ACM22612[2]FengLJ,ZhangYJ,ZhangL,XiaYJ2015Chin.

Phys.

B24103[3]ZhouNR,ChengHL,TaoXY,GongLH2014Quan-tumInf.

Process.

13513[4]TangSQ,YuanJB,WangXW,KuangLM2015Chin.

Phys.

Lett.

32040303[5]GongLH,SongHC,HeCS,LiuY,ZhouNR2014Phys.

Scr.

89240[6]SunW,YinHL,SunXX,ChenTY2016ActaPhys.

Sin.

65080301(inChinese)[孙伟,尹华磊,孙祥祥,陈腾云2016物理学报65080301][7]GongLH,LiuY,ZhouNR2013Int.

J.

Theor.

Phys.

523260[8]GuoY,ZhaoY2013QuantumInf.

Process.

121125[9]GaoG2014Int.

J.

Theor.

Phys.

532231[10]LiYX,WangXM1993J.

Commun.

1422(inChinese)[李元兴,王新梅1993通信学报1422][11]MeiT,DaiQ,ZhangM2008Commun.

Tech.

11288(inChinese)[梅挺,代群,张明2008通信技术11288][12]SongY,LiZH,LiYM2013ActaElectr.

Sin.

02220(inChinese)[宋云,李志慧,李永明2013电子学报02220][13]BriegelHJ,RaussendorfR2001Phys.

Rev.

Lett.

86910[14]RaussendorfR,BriegelHJ2001Phys.

Rev.

Lett.

865188[15]LooiSY,LiY,GheorghiuV,GrithsRB2008Phys.

Rev.

A78042303[16]NielsenMA2004Phys.

Rev.

Lett.

93040503[17]KieselN,SchmidC,WeberU,TóthG,GühneO,UrsinR,WeinfurterH2005Phys.

Rev.

Lett.

95210502[18]LeibfriedD,KnillE,SeidelinS,BrittonJ,BlakestadRB,ChiaveriniJ,HumeDB,ItanoWM,JostJD,LangerC,OzeriR,ReichleR,WinelandDJ2005Nature438639[19]KeetA,FortescueB,MarkhamD,SanderBC2010Phys.

Rev.

A82062315[20]BartlettSD,deGuiseH,SandersBC2002Phys.

Rev.

A65052316[21]MarkhamD,SandersBC2008Phys.

Rev.

A78042309160301-6物理学报ActaPhys.

Sin.

Vol.

65,No.

16(2016)160301QuantumsecretsharingwithquantumgraphstatesLiangJian-WuChengZiShiJin-JingGuoYing(SchoolofInformationScienceandEngineering,CentralSouthUniversity,Changsha410000,China)(Received20April2016;revisedmanuscriptreceived17May2016)AbstractQuantumsecretsharingisanimportantwaytoachievesecurecommunications,whichhascriticalapplicationsintheeldofinformationsecurityforitsphysicalproperties.

Accordingtotheperspectiveofthepracticalapplications,improvingthecondentialityandintegrityofsecretsharingschemesisagoodmethodtoincreasethesecurityandreliabilityofcommunications.

Inthispaper,weproposeaquantumsecretsharingschemebasedongeneratormatrixsegmentationandthestructuralfeaturesofquantumgraphstates.

Thesecurityofthesecuresecretsharingschemeisguaranteedbythepatternoftransferringinformationbystabilizers,scalabilityoftheinformationandnewrecoverystrategyprovidedbytheentanglementoftherelatedgraphstates.

Itputsforwardaneectivesolutiontotheproblemofmatrixcycleperiod,wheresomenumberswithouttheprimitiveelementcannotconstructthegenerationmatrix.

Firstofall,thephysicalpropertiesofquantumbits(qubits),suchasuncertaintyprinciple,no-cloningtheoremandindistinguishability,notonlyoptimizetheclassicalschemesbutalsoensuretheabsolutesafetyofcommunication.

Secondly,theapplicationofmatrixsegmentationmakessecretinformationhasbetterscalability.

Itimprovesthecodingdiversityandthedicultyindeciphering.

Thirdly,thefavorableentanglementpropertiesandmatureexperimentpreparationtechniquesofgraphstatesprovideanapproachtothepracticalapplications.

Thesuperiorityoftheyieldedgraphstatesisdescribedingraphicalfashionwithanelegantstabilizer.

Fourthly,theshuingoperationcanensuretheindependenceofthemessageamongparticipants.

Therefore,Evecannotobtainanyusefulinformationbymeasuringrandomly.

Twogroup-recoveryprotocolsareproposedtoshowthesecretrecoveringprocessingthroughrebuildingsub-secretsamonglegalcooperativeparticipants.

Intheschemedesign,thedealerextractstheclassicalsecretinformationaccordingtothecorrespondingprinciplebetweentheclassicalandquantuminformation,anddividestheclassicalsecretthroughgeneratedmatrixwhichisproducedwiththeprimitiveelementsinnitedomainsatisfyingthelinearindependenceforanykcolumnvectors.

Thenthedealerencodesinformationintographstatesanddistributesparticlestothelegalparticipantswithunitaryoperations.

Subsequently,thecrediblecenterobtainssub-secretsbythetheoryofgraphstatesandthegrouprecoveryprotocol.

Hecanachievetheinitialclassicalsecretviatheinversealgorithmofmatrixsegmentation.

Aftergettingtheclassicalsecret,herecoversquantumsecretaccordingtotherelationshipbetweenclassicalinformationandquantuminformation.

Theoreticalanalysisshowsthatthisschemecanprovidebettersecurityandscalabilityoftheinformation.

Itisappropriatetorealizethesecretsharinginthequantumnetworkcommunicationtoprotectsecretsfromeavesdropping.

Also,itcanprovideanapproachtodesigningdiverseandscalablequantumsecurecommunicationschemesbasedonquantumgraphstates,thealgorithmofmatrixsegmentation,andgroup-recoveryprotocol.

Keywords:quantumsecretsharing,graphstates,generatedmatrix,group-recoveryprotocolPACS:03.

67.

–a,03.

67.

Ac,03.

67.

Dd,03.

67.

HkDOI:10.

7498/aps.

65.

160301*ProjectsupportedbytheNationalNaturalScienceFoundationofChina(GrantNos.

61379153,61401519,61572529),theChinaPostdoctoralScienceFoundation(GrantNos.

2013M542119,2014T70772),andtheScienceandTechnologyPlanningProjectofHunanProvince,China(GrantNo.

2015RS4032).

Correspondingauthor.

E-mail:shijinjing@csu.

edu.

cn160301-7

- 秘密首张量子纠缠图像相关文档

- 量子首张量子纠缠图像

- 相位首张量子纠缠图像

- 量子首张量子纠缠图像

- 量子首张量子纠缠图像

- 量子首张量子纠缠图像

- 纠缠首张量子纠缠图像

BuyVM商家4个机房的官方测试IP地址和测速文件

BuyVM 商家算是有一些年头,从早年提供低价便宜VPS主机深受广大网友抢购且也遭到吐槽的是因为审核账户太过于严格。毕竟我们国内的个人注册账户喜欢账户资料乱写,毕竟我们看英文信息有些还是比较难以识别的,于是就注册信息的时候随便打一些字符,这些是不能通过的。前几天,我们可以看到BUYVM商家有新增加迈阿密机房,而且商家有提供大硬盘且不限制流量的VPS主机,深受有一些网友的喜欢。目前,BUYVM商家有...

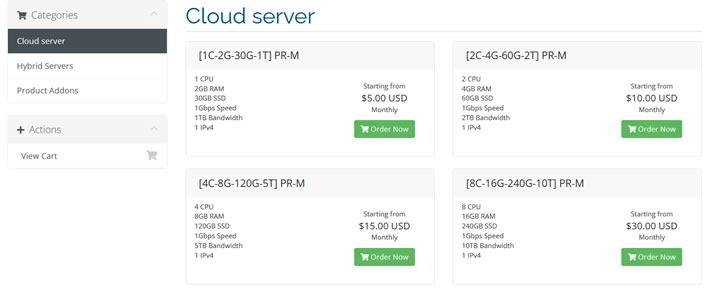

Budgetvm12核心 16G 500 GB SSD 或者 2 TB SATA 10GB 20 TB 99美金

Budgetvm(原EZ机房),2005年成立的美国老品牌机房,主打美国4个机房(洛杉矶、芝加哥、达拉斯、迈阿密)和日本东京机房的独立服务器和VPS业务,而且不限制流量,默认提供免费的1800G DDoS防御服务,支持IPv6和IPMI,多种免费中文操作系统可供选择,独立服务器主打大硬盘,多硬盘,大内存,用户可以在后台自行安装系统等管理操作!内存可定制升级到1536G,多块硬盘随时加,14TBSA...

PacificRack 下架旧款方案 续费涨价 谨慎自动续费

前几天看到网友反馈到PacificRack商家关于处理问题的工单速度慢,于是也有后台提交个工单问问,没有得到答复导致工单自动停止,不清楚商家最近在调整什么。而且看到有网友反馈到,PacificRack 商家的之前年付低价套餐全部下架,而且如果到期续费的话账单中的产品价格会涨价不少。所以,如果我们有需要续费产品的话,谨慎选择。1、特价产品下架我们看到他们的所有原来发布的特价方案均已下架。如果我们已有...

首张量子纠缠图像为你推荐

-

操作httpphpcms模板请教 phpcms v9 如何设置新模板为系统默认模板?asp.net网页制作如何用ASP.NET做网站?传奇域名自己的传奇服务器怎么建设?爱买网超爱买网的特点zhuo爱timi什么意思青岛网通测速中国联通宽带,青岛地区咋样,与网通有啥区别欢迎光临本店宾馆欢迎语都有哪些? 越多越专业越好站点管理电脑怎么进入管理员模式,怎么联系站点管理员艾泰科技艾泰840E 性能怎么样 有没有什么缺点 用过的朋友请回答