算法无线网络wifi-(wpaorwpa2)密码破解方法

无线网络wi f i WPA/WPA2密码破解方法

无线网络passwo rd破解W PA/W PA2教程

本教程用于探索无线路由安全漏洞禁止用于非法用途违者法律必究与我无关在动手破解WPA/WPA2前应该先了解一下基础知识本文适合新手阅读

首先大家要明确一种数学运算它叫做哈希算法ha s h 这是一种不可逆运算你不能通过运算结果来求解出原来的未知数是多少有时我们还须要不同的未知数通过该算法计算后得到的结果不能同样即你不太可能找到两个不同的值通过哈希得到同一个结果。哈希是一类算法的统称通常哈希算法都是公开的比方MD5 SHA-1等等。 ;我们平时说的WPApassword事实上叫PSKpre-shared key 长度通常是8-63字节它加上ssid通过一定的算法能够得到PMKpairwise master key 。PMK=SHA-1(ssid,psk) PMK的长度是定长的都是64字节。因为计算PMK的过程开销比較大是我们破解花费时间长的关键所以採用以空间换时间的原则把PMK事先生成好这个事先生成好的表就是常说的HASH表生成PMK的算法是一种哈希 这个工作就是用airlib-ng这个工具来完成的我们的高速破解就是这么来的。

认证的时候会生成一个PTKpairwise temporary 这是一组密钥详细细节不详细说了它的生成方法也是採用的哈希參数是连接的clientMAC地址、 AP的BSSID、 A-NONCE、 S-NONCE、 PMK 当中A-NONCE和S-NONCE是两个随机数确保每次连接都会生成不同的PTK。 PTK的计算消耗非常小。 PTK加上报文数据採用一定的算法AES或TKIP 得到密文 同一时候会得到一个签名叫做MIC

message integrality check tkip之所以被破解和这个mic有非常大关系。四次握手包中含有以上的哪些东西呢 client的MAC地址AP的BSSIDA-NONCE S-NONE MIC最关键的PMK和PTK是不包括在握手包里的8 A2 m6 T&})U2 J认证的原理是在获得以上的全部參数后 client算出一个MIC把原文连同MIC一起发给AP AP採用同样的參数与算法计算出MIC并与client发过来的比較假设一致则认证通过否则失败。

眼下的破解方法是我们获得握手包后用我们字典中的PSK+ssid先生成PM K假设有HASH表则略过 然后结合握手包中的clientMACAP的BSSIDA-NONCES-NONCE计算PTK再加上原始的报文数据算出MIC并与AP发送的MIC比較假设一致那么该PSK就是密钥。

眼下最耗时的就是算PM K可谓破解的瓶颈。即使搞定了运算量的问题海量的密钥存储也是个问题PMK都是64字节长度

近期出来的tkiptun-ng仅仅是能够解开使用tkip加密了的数据包并非说能够高速算

授课 XXX

- 算法无线网络wifi-(wpaorwpa2)密码破解方法相关文档

- 密钥破解无线网络密码

- 密码破解无线网络密码

- 名称破解无线网络密码

- https://cert.360.cn

- 密码破解无线网络密码

- 简历职场红人破解简历成功密码(1)汇编

webhosting24:€28/年,日本NVMe3900X+Webvps

webhosting24决定从7月1日开始对日本机房的VPS进行NVMe和流量大升级,几乎是翻倍了硬盘和流量,当然前提是价格依旧不变。目前来看,国内过去走的是NTT直连,服务器托管机房应该是CDN77*(也就是datapacket.com),加上高性能平台(AMD Ryzen 9 3900X+NVMe),这样的日本VPS还是有相当大的性价比的。官方网站:https://www.webhosting...

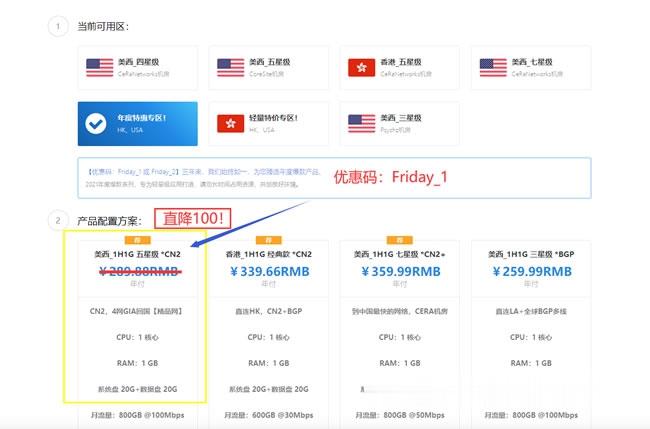

极光KVM美国美国洛杉矶元/极光kvmCN7月促销,美国CN2 GIA大带宽vps,洛杉矶联通CUVIP,14元/月起

极光KVM怎么样?极光KVM本月主打产品:美西CN2双向,1H1G100M,189/年!在美西CN2资源“一兆难求”的大环境下,CN2+大带宽 是很多用户的福音,也是商家实力的象征。目前,极光KVM在7月份的促销,7月促销,美国CN2 GIA大带宽vps,洛杉矶联通cuvip,14元/月起;香港CN2+BGP仅19元/月起,这次补货,机会,不要错过了。点击进入:极光KVM官方网站地址极光KVM七月...

Fiberia.io:$2.9/月KVM-4GB/50GB/2TB/荷兰机房

Fiberia.io是个新站,跟ViridWeb.com同一家公司的,主要提供基于KVM架构的VPS主机,数据中心在荷兰Dronten。商家的主机价格不算贵,比如4GB内存套餐每月2.9美元起,采用SSD硬盘,1Gbps网络端口,提供IPv4+IPv6,支持PayPal付款,有7天退款承诺,感兴趣的可以试一试,年付有优惠但建议月付为宜。下面列出几款主机配置信息。CPU:1core内存:4GB硬盘:...

-

学生微信5Javamedianewlyroute大学生就业信息获取与信息分析支持ipad支持ipad支持ipadboxiphoneC1:山东品牌商品馆勒索病毒win7补丁为了防勒索病毒,装了kb4012212补丁,但出现关机蓝屏的问题了,开机正常