路由器防火墙设置路由器怎么设防火墙

路由器防火墙设置 时间:2021-09-22 阅读:()

局域网中如何在路由器中设置防火墙?

不同的路由器有不同的设置方法!打开网络连接!查看网关!在浏览器里面输入网关!一般是 http://192.168.1.1:80,也有的是 http://192.168.1.1:8080,查看路由说明书输入帐号跟密码!不同的牌子有不同的设置方法!在设置向导去设置相应的设置! (其中有部分路由器是没有办法设置的!)那样的话必须买个硬件防火墙!防火墙与路由器怎样配置?

防火墙已经成为企业网络建设中的一个关键组成部分。但有很多用户,认为网络中已经有了路由器,可以实现一些简单的包过滤功能,所以,为什么还要用防火墙呢?以下我们针对NetEye防火墙与业界应用最多、最具代表性的CISCO路由器在安全方面的对比,来阐述为什么用户网络中有了路由器还需要防火墙。

一、 两种设备产生和存在的背景不同 1.两种设备产生的根源不同 路由器的产生是基于对网络数据包路由而产生的。

路由器需要完成的是将不同网络的数据包进行有效的路由,至于为什么路由、是否应该路由、路由过后是否有问题等根本不关心,所关心的是:能否将不同的网段的数据包进行路由从而进行通讯。

防火墙是产生于人们对于安全性的需求。

数据包是否可以正确的到达、到达的时间、方向等不是防火墙关心的重点,重点是这个(一系列)数据包是否应该通过、通过后是否会对网络造成危害。

2.根本目的不同 路由器的根本目的是:保持网络和数据的"通"。

防火墙根本的的目的是:保证任何非允许的数据包"不通"。

二、核心技术的不同 Cisco路由器核心的ACL列表是基于简单的包过滤,从防火墙技术实现的角度来说,NetEye防火墙是基于状态包过滤的应用级信息流过滤。

下图是一个最为简单的应用:企业内网的一台主机,通过路由器对内网提供服务(假设提供服务的端口为tcp 1455)。

为了保证安全性,在路由器上需要配置成:外-》内 只允许client访问 server的tcp 1455端口,其他拒绝。

针对现在的配置,存在的安全脆弱性如下: 1、IP地址欺骗(使连接非正常复位) 2、TCP欺骗(会话重放和劫持) 存在上述隐患的原因是,路由器不能监测TCP的状态。

如果在内网的client和路由器之间放上NetEye防火墙,由于NetEye防火墙能够检测TCP的状态,并且可以重新随机生成TCP的序列号,则可以彻底消除这样的脆弱性。

同时,NetEye 防火墙的一次性口令认证客户端功能,能够实现在对应用完全透明的情况下,实现对用户的访问控制,其认证支持标准的Radius协议和本地认证数据库,可以完全与第三方的认证服务器进行互操作,并能够实现角色的划分。

虽然,路由器的"Lock-and-Key"功能能够通过动态访问控制列表的方式,实现对用户的认证,但该特性需要路由器提供服务,用户在使用使也需要先到路由器上,使用起来不很方便,同时也不够安全(开放的端口为黑客创造了机会)。

三、安全策略制定的复杂程度不同 路由器的默认配置对安全性的考虑不够,需要一些高级配置才能达到一些防范攻击的作用,安全策略的制定绝大多数都是基于命令行的,其针对安全性的规则的制定相对比较复杂,配置出错的概率较高。

NetEye 防火墙的默认配置既可以防止各种攻击,达到既用既安全,安全策略的制定是基于全中文的GUI的管理工具,其安全策略的制定人性化,配置简单、出错率低。

四、对性能的影响不同 路由器是被设计用来转发数据包的,而不是专门设计作为全特性防火墙的,所以用于进行包过滤时,需要进行的运算非常大,对路由器的CPU和内存的需要都非常大,而路由器由于其硬件成本比较高,其高性能配置时硬件的成本都比较大。

NetEye防火墙的硬件配置非常高(采用通用的INTEL芯片,性能高且成本低),其软件也为数据包的过滤进行了专门的优化,其主要模块运行在操作系统的内核模式下,设计之时特别考虑了安全问题,其进行数据包过滤的性能非常高。

由于路由器是简单的包过滤,包过滤的规则条数的增加,NAT规则的条数的增加,对路由器性能的影响都相应的增加,而NetEye防火墙采用的是状态包过滤,规则条数,NAT的规则数对性能的影响接近于零。

五、审计功能的强弱差异巨大 路由器本身没有日志、事件的存储介质,只能通过采用外部的日志服务器(如syslog,trap)等来完成对日志、事件的存储;路由器本身没有审计分析工具,对日志、事件的描述采用的是不太容易理解的语言;路由器对攻击等安全事件的相应不完整,对于很多的攻击、扫描等操作不能够产生准确及时的事件。

审计功能的弱化,使管理员不能够对安全事件进行及时、准确的响应。

NetEye防火墙的日志存储介质有两种,包括本身的硬盘存储,和单独的日志服务器;针对这两种存储,NetEye 防火墙都提供了强大的审计分析工具,使管理员可以非常容易分析出各种安全隐患;NetEye 防火墙对安全事件的响应的及时性,还体现在他的多种报警方式上,包括蜂鸣、trap、邮件、日志;NetEye 防火墙还具有实时监控功能,可以在线监控通过防火墙的连接,同时还可以捕捉数据包进行分析,非分析网络运行情况,排除网络故障提供了方便。

六、防范攻击的能力不同 对于像Cisco这样的路由器,其普通版本不具有应用层的防范功能,不具有入侵实时检测等功能,如果需要具有这样的功能,就需要生级升级IOS为防火墙特性集,此时不单要承担软件的升级费用,同时由于这些功能都需要进行大量的运算,还需要进行硬件配置的升级,进一步增加了成本,而且很多厂家的路由器不具有这样的高级安全功能。

可以得出: ·具有防火墙特性的路由器成本 > 防火墙 + 路由器 ·具有防火墙特性的路由器功能 <防火墙 + 路由器 ·具有防火墙特性的路由器可扩展性 <防火墙 + 路由器 综上所述,可以得出结论:用户的网络拓扑结构的简单与复杂、用户应用程序的难易程度不是决定是否应该使用防火墙的标准,决定用户是否使用防火墙的一个根本条件是用户对网络安全的需求! 即使用户的网络拓扑结构和应用都非常简单,使用防火墙仍然是必需的和必要的;如果用户的环境、应用比较复杂,那么防火墙将能够带来更多的好处,防火墙将是网络建设中不可或缺的一部分,对于通常的网络来说,路由器将是保护内部网的第一道关口,而防火墙将是第二道关口,也是最为严格的一道关口。

路由器防火墙设置

一般路由器的防火墙保持默认的就可以了。你的2级无线路由的连接于设置没有问题,不会有影响的。

2级路由器下面的设备就是需要它分配IP。

当然,如果2级路由网关与1级路由相同的话是不行的,那样就需要修改LAN口的IP,也就是网关地址了。

路由器怎么设防火墙

对于Cisco的防火墙设置基本上不是那么简单的 解答1,开启CBAC,配置嘛,确实很麻烦,不过确实是很有用。以下是我自己26的全配置,任何包含CBAC和inspect的部分都是有关防火墙的。

CBAC定义审查的协议,ACL定义缺省阻塞的数据。

具体最好参看Cisco文档。

Current configuration : 3448 bytes ! version 12.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname C26VPDN ! logging queue-limit 100 enable secret 5 $1$NcbN$W43qLePAdcJtYW/uFbeLr1 ! ie secret 5 $1$UH6z$.HRK55iOjXzxJQBnKYU2k/ clock timezone Beijing 8 aaa new-model ! ! aaa authentication login xvty local aaa authentication login nouse none aaa mon ip -zero no ip source-route ip cef ! ! no ip domain lookup ! ip inspect one-minute high 1200 ip inspect one-minute low 800 ip inspect tcp plete host 150 block-time 0 ip inspect name CNC tcp ip inspect name CNC udp ip inspect name CNC icmp ip audit notify log ip audit po max-events 100 vpdn enable ! vpdn-group CNC request-dialin protocol pppoe ! ! ! ! ! ! ! ! ! ! ! ! ! no voice hpi capture buffer no voice hpi capture destination ! ! mta receive maximum-recipients 0 ! ! ! ! interface 0/0 ip address 192.168.51.26 255.255.255.0 ip nat inside full-duplex pppoe enable pppoe-client dial-pool-number 1 ! interface Serial1/0 no ip address shutdown no fair-queue ! interface Serial1/1 no ip address shutdown ! interface Serial1/2 no ip address shutdown ! interface Serial1/3 no ip address shutdown ! interface Dialer1 mtu 1492 ip address negotiated ip ess-group CBAC in ip nat outside ip inspect CNC out encapsulation ppp dialer pool 1 dialer-group 1 ppp pap sent-username sy_xxxxx password 0 xxxxx ! ip nat inside source list vpdn interface Dialer1 overload ip nat inside source static tcp 192.168.51.101 32323 interface Dialer1 32323 ip nat inside source static udp 192.168.51.101 32323 interface Dialer1 32323 ip nat inside source static tcp 192.168.51.100 11111 interface Dialer1 11111 ip nat inside source static udp 192.168.51.100 11111 interface Dialer1 11111 ip nat inside source static udp 192.168.51.100 3333 interface Dialer1 3333 ip nat inside source static tcp 192.168.51.100 3333 interface Dialer1 3333 ip nat inside source static tcp 192.168.51.100 23232 interface Dialer1 23232 ip nat inside source static udp 192.168.51.100 23232 interface Dialer1 23232 ip nat inside source static udp 192.168.51.101 55555 interface Dialer1 55555 ip nat inside source static tcp 192.168.51.101 55555 interface Dialer1 55555 no ip http server no ip http secure-server ip classless ip route 0.0.0.0 0.0.0.0 Dialer1 ! ! ! ip ess-list standard vpdn permit 192.168.51.0 0.0.0.255 ip ess-list standard xvtyacl permit 192.168.51.0 0.0.0.255 ! ip ess-list extended CBAC permit icmp any any echo-reply permit icmp any any unreachable permit icmp any any packet-too-big permit icmp any any ttl-exceeded permit icmp any any time-exceeded permit tcp any any eq 55555 permit udp any any eq 55555 permit udp any any eq 32323 permit tcp any any eq 32323 permit tcp any any eq 3333 permit udp any any eq 3333 permit tcp any any eq 11111 permit udp any any eq 11111 permit tcp any any eq 23232 permit udp any any eq 23232 ! dialer-list 1 protocol ip permit priority-list 1 protocol ip high tcp 3333 priority-list 1 protocol ip high udp 3333 priority-list 1 default low ! radius-server authorization permit missing Service-Type call rsvp-sync ! ! mgcp profile default ! dial-peer cor custom ! ! ! ! ! line con 0 login authentication nouse line aux 0 line vty 0 4 ess-class xvtyacl in login authentication xvty ! ntp clock-period 17208481 ntp server 192.43.244.18 ! end 解答2,cisco的dhcp功能很恶心,推荐别用了。

因为需要配置成 client-id对应"mac地址.02"…… 解答3,Cisco的路由器就可以做防火墙了,就别卖别的根本没用的东西了。

不知道你是什么地方的人,如果是沈阳的,我可以上门免费帮你调试,别的地方的朋友就没有办法啦~~欢迎联系~

- 路由器防火墙设置路由器怎么设防火墙相关文档

- 路由器防火墙设置防火墙在路由器还是后面怎么设置

- 路由器防火墙设置关于网络中有防火墙和路由器的设置

- 路由器防火墙设置路由器怎么开启防火墙设置

- 路由器防火墙设置路由器防火墙怎么设置呀?

华纳云新人下单立减40元/香港云服务器月付60元起,香港双向CN2(GIA)

华纳云(HNCloud Limited)是一家专业的全球数据中心基础服务提供商,总部在香港,隶属于香港联合通讯国际有限公司,拥有香港政府颁发的商业登记证明,保证用户的安全性和合规性。 华纳云是APNIC 和 ARIN 会员单位。主要提供数据中心基础服务、互联网业务解决方案, 以及香港服务器租用、香港服务器托管、香港云服务器、美国云服务器,云计算、云安全技术研发等产品和服务。其中云服务器基于成熟的 ...

快云科技,美国VPS 2H5G独享20M 仅售19.8/月 年付仅需148

快云科技已稳步运行进两年了 期间没出现过线路不稳 客户不满意等一系列问题 本司资质齐全 持有IDC ICP ISP等正规手续 有独特的网站设计理念 在前几天刚是参加过魔方系统举行的设计大赛拿获最佳设计奖第一名 本公司主营产品 香港弹性云服务器,美国vps和日本vps,香港物理机,国内高防物理机以及美国日本高防物理机 2020年的国庆推出过一款香港的回馈用户特惠机 已作为传家宝 稳定运行 马上又到了...

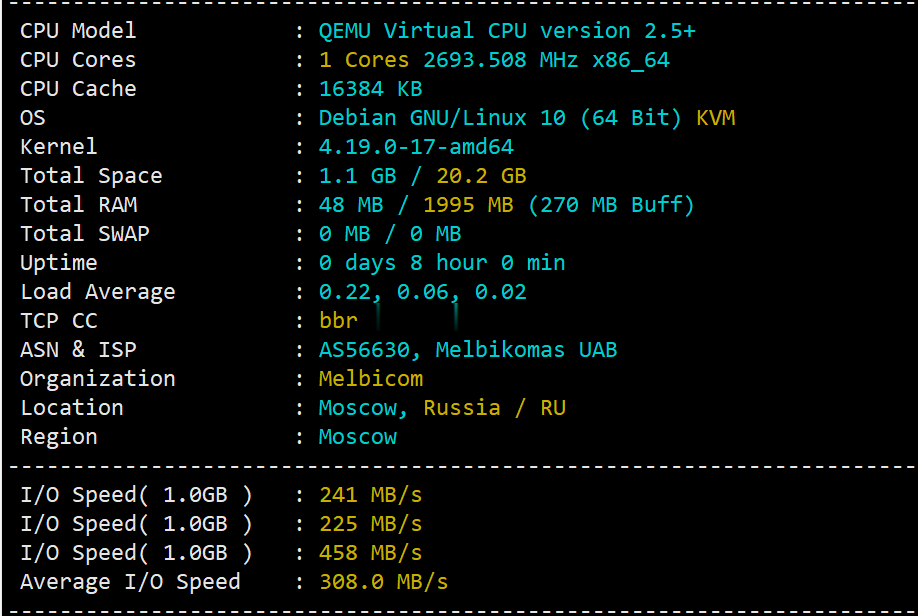

简单测评melbicom俄罗斯莫斯科数据中心的VPS,三网CN2回国,电信双程cn2

melbicom从2015年就开始运作了,在国内也是有一定的粉丝群,站长最早是从2017年开始介绍melbicom。上一次测评melbicom是在2018年,由于期间有不少人持续关注这个品牌,而且站长貌似也听说过路由什么的有变动的迹象。为此,今天重新对莫斯科数据中心的VPS进行一次简单测评,数据仅供参考。官方网站: https://melbicom.net比特币、信用卡、PayPal、支付宝、银联...

路由器防火墙设置为你推荐

-

流动比率计算公式流动比率的计算ctf网络安全大赛大学生互联网+大赛是干什么的ctf网络安全大赛安全知识竞赛要的队名和口号,有哪些?ctf网络安全大赛网络用语yyds什么意思?这个梗是怎么来的?ctf网络安全大赛网上安全知识竞赛怎么进入数据挖掘的应用机器学习在数据挖掘中的应用洛奇英雄传s2洛奇英雄传s2茉莉花哪里弄高清网络球机高清网络半球摄像机、快球摄像机、枪机的区别在哪例外招聘银行校园招聘和合同制柜员有什么区别?云龙数码云龙易购是什么模式??